พอร์ทัลบริการลูกค้าแบบบริการตนเอง: เปิดเผยข้อมูลอย่างปลอดภัยและปกป้องแอดมิน

เรียนรู้วิธีออกแบบพอร์ทัลบริการลูกค้าแบบ self-serve ที่แสดงข้อมูลเท่าที่จำเป็น รองรับการกระทำสำคัญ และปกป้องเวิร์กโฟลว์แอดมินภายใน

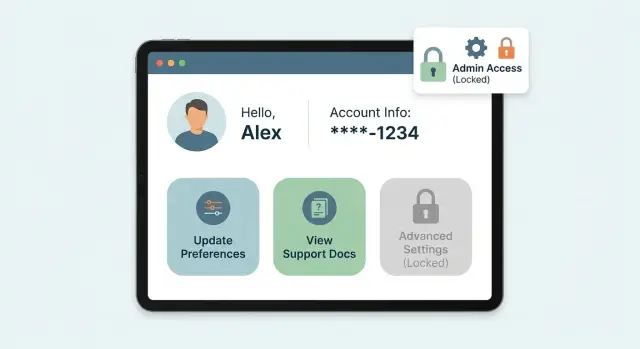

ปัญหาที่พอร์ทัลบริการตนเองควรแก้\n\nพอร์ทัลบริการตนเองสำหรับลูกค้าเป็นประตูหน้าที่เล็กและมีจุดมุ่งหมายเข้าไปยังระบบธุรกิจของคุณ มันให้ลูกค้าตรวจสอบสถานะของสิ่งที่พวกเขาซื้อหรือขอไว้แล้ว และทำงานปลอดภัยบางอย่างด้วยตัวเอง มันไม่ใช่สำเนาของแอปแอดมินภายใน และไม่ควรเปิดเผยทุกอย่างที่ทีมของคุณเห็นได้\n\nการแสดงข้อมูลภายในโดยตรงมีความเสี่ยงเพราะข้อมูลเหล่านั้นมักออกแบบมาสำหรับพนักงาน ไม่ใช่ลูกค้า ตาราง “คำสั่งซื้อ” เดียวอาจมีหมายเหตุภายใน ธงการทุจริต ต้นทุนของผู้จำหน่าย ชื่อพนักงาน หรือลิงก์ไปยังลูกค้ารายอื่น แม้จะซ่อนบางฟิลด์ไว้ ก็ง่ายที่จะพลาดสิ่งสำคัญและยากที่จะอธิบายทีหลังว่าทำไมลูกค้าจึงเห็นข้อมูลนั้น\n\nเป้าหมายง่าย ๆ คือให้การมองเห็นพอเพียงเพื่อลดตั๋วสนับสนุนโดยไม่เผยข้อมูลเกินจำเป็นหรือสร้างปัญหาด้านความปลอดภัยใหม่ ลูกค้ามักต้องการคำตอบชัดเจนต่อคำถามบางข้อ: สถานะปัจจุบันคืออะไร มีอะไรเปลี่ยนแปลงนับตั้งแต่ครั้งก่อนบ้าง คุณต้องการอะไรจากฉัน ขั้นตอนถัดไปคือเมื่อไร\n\nผู้ใช้พอร์ทัลยังมีความหลากหลายมากกว่าที่หลายทีมคาด คุณอาจมีผู้ซื้อที่จ่ายใบแจ้งหนี้ ผู้ร้องขอที่เปิดตั๋วบริการ และผู้ดูแลฝั่งลูกค้าที่จัดการโปรไฟล์บริษัท ผู้ใช้ หรือสถานที่ ทั้งหมดนี้อยู่ภายใต้ลูกค้ารายเดียวกัน แต่ต้องการสิทธิ์ต่างกัน\n\nตัวอย่างชัดเจน: ถ้ามีคนถามว่า “สินค้าของผมอยู่ที่ไหน?” พอร์ทัลควรแสดงสถานะการจัดส่ง ที่อยู่จัดส่ง และหลักฐานการส่งเมื่อมี แต่ไม่ควรเปิดเผยรายการแยกของคลัง หมายเหตุการยกระดับภายใน หรือประวัติการแชทของพนักงาน\n\nมองพอร์ทัลเป็นผลิตภัณฑ์ของตัวเอง: ชุดหน้าจอ มุมมองข้อมูล และการกระทำที่ออกแบบให้ลูกค้าเป็นอันดับแรก ไม่ใช่กระจกสะท้อนเวิร์กโฟลว์ภายใน\n\n## ตัดสินใจว่าลูกค้าควรเห็นและทำอะไรได้\n\nพอร์ทัลบริการตนเองทำงานได้ดีที่สุดเมื่อมันตอบคำถามเดียวกับที่ทีมสนับสนุนของคุณได้รับตลอดทั้งวัน ดึงตั๋วหรือเธร็ดแชท 20–50 รายการล่าสุดแล้วจัดกลุ่มตามเจตนา คุณไม่ได้ออกแบบแดชบอร์ดเต็มรูปแบบทีเดียว แต่กำลังเลือกสิ่งที่จะเปิดเผยเพื่อให้ลูกค้าช่วยตัวเองได้โดยไม่ต้องแตะต้องเวิร์กโฟลว์แอดมิน\n\nหมวดที่มักมีปริมาณมากได้แก่ การตรวจสอบสถานะ (คำสั่งซื้อ โครงการ กรณี) ใบแจ้งหนี้และการชำระเงิน การอัปเดตบริษัทและผู้ติดต่อ การนัดหมายหรือคำขอเปลี่ยนแปลง และการดาวน์โหลดเอกสาร (ใบเสร็จ สัญญา รายงาน)\n\nสำหรับแต่ละหมวด ให้ระบุข้อมูลขั้นต่ำที่ตอบคำถามได้อย่างเชื่อถือได้ “เชื่อถือได้” สำคัญ: ถ้าพนักงานมักแก้ฟิลด์ด้วยมือ อย่าแสดงมันในตอนนี้ เริ่มจากชุดฟิลด์เล็ก ๆ ที่คุณเชื่อถือได้ เช่น สถานะปัจจุบัน เวลาอัปเดตล่าสุด ยอดใบแจ้งหนี้ วันครบกำหนด ช่วงเวลาการจัดส่ง และหมายเลขติดตาม\n\nต่อไป ให้เลือกการกระทำของลูกค้าบางอย่างที่ลดการสลับไปมาระหว่างฝ่าย: การชำระใบแจ้งหนี้ การอัปเดตรายละเอียดการเรียกเก็บเงิน การอัปโหลดเอกสาร การขอเปลี่ยนแปลง หรือการเปิดตั๋วที่ปิดไปแล้ว การกระทำที่ดีมักเรียบง่าย ย้อนกลับได้ และตรวจสอบได้ง่าย หากการกระทำกระตุ้นขั้นตอนภายในที่ซับซ้อน ให้เปิดเป็น “คำขอ” แทนการให้การควบคุมโดยตรง\n\nนอกจากนี้ เขียนลงว่าควรเก็บอะไรไว้ภายใน ฟิลด์ที่ไม่ควรแสดงได้แก่ หมายเหตุของพนักงาน สถานะภายใน (เช่น การตรวจสอบการทุจริต หรือธงมาร์จิ้น) ชื่อเจ้าของภายใน แท็กการยกระดับ และฟิลด์ใด ๆ ที่เปิดเผยจุดอ่อนในกระบวนการ\n\nการทดสอบเชิงปฏิบัติ: ถ้าคุณจะไม่คัดลอกฟิลด์แล้ววางลงในอีเมลส่งให้ลูกค้า ฟิลด์นั้นก็ไม่ควรปรากฏในพอร์ทัล\n\n## กำหนดขอบเขตให้ชัด: บทบาท องค์กร และขอบเขตข้อมูล\n\nพอร์ทัลลูกค้าจะทำงานได้เมื่อกฎชัดเจน: ผู้ใช้นั้นเป็นใคร พวกเขาเป็นส่วนหนึ่งขององค์กรใด และข้อมูลใดที่พวกเขาสามารถเข้าถึงได้ ถ้าคุณกำหนดขอบเขตเหล่านี้ถูกต้อง ทุกอย่างอื่น (หน้าจอ ปุ่ม API) จะปลอดภัยขึ้น\n\nเริ่มด้วยบทบาทที่ตรงกับพฤติกรรมจริง พอร์ทัลส่วนใหญ่ต้องการสามระดับ: สาธารณะ (ไม่ต้องล็อกอิน) ผู้ใช้ลูกค้าที่ล็อกอิน และ customer-admin ที่จัดการคนในบริษัทของตน เก็บ customer-admin ให้เน้นที่งานของลูกค้า เช่น เชิญเพื่อนร่วมทีมหรือตั้งค่าการแจ้งเตือน แยกเวิร์กโฟลว์แอดมินภายในไว้ต่างหาก\n\nการแยกตามองค์กร (tenancy) เป็นเส้นที่ไม่อาจเจรจาได้ ทุกเรคคอร์ดที่ปรากฏในพอร์ทัลควรผูกกับตัวระบุองค์กร เช่น account_id หรือ organization_id และทุกคำสืบค้นควรกรองโดยองค์กรนั้นเป็นค่าเริ่มต้น นี่คือหัวใจของการควบคุมการเข้าถึงพอร์ทัล และป้องกันสถานการณ์แย่ที่สุด: ลูกค้าเห็นข้อมูลของลูกค้ารายอื่น\n\nกฎระดับเรคคอร์ดตามมา แม้ในองค์กรเดียวกัน ไม่ใช่ทุกคนควรเห็นทุกอย่าง วิธีง่าย ๆ คือเชื่อมเรคคอร์ดกับเจ้าของ (created_by) และทีมหรือแผนก ตัวอย่างเช่น ผู้ใช้ลูกค้าสามารถดูได้เฉพาะตั๋วที่พวกเขาเปิด ในขณะที่ customer-admin ดูตั๋วทั้งหมดขององค์กรได้\n\nกฎระดับฟิลด์เป็นเกราะสุดท้าย บางครั้งลูกค้าสามารถเห็นใบแจ้งหนี้ได้แต่ไม่ควรเห็นหมายเหตุภายใน ราคาต้นทุน ธงความเสี่ยง หรือรายละเอียดการติดต่อสำหรับพนักงาน ให้จัดฟิลด์เหล่านี้เป็น “ฟิลด์ปลอดภัยสำหรับพอร์ทัล” แยกต่างหาก ไม่ใช่แค่ซ่อนบน UI\n\nถ้าคุณต้องจดขอบเขต ให้เขียนเป็นกฎสั้น ๆ:\n\n- สาธารณะ: หน้าจอแจ้งให้ล็อกอินและหน้าสาธารณะที่แท้จริงเท่านั้น\n- ผู้ใช้ลูกค้า: อ่านคำสั่งซื้อ ใบแจ้งหนี้ และตั๋วของตนเอง; อัปเดตรายละเอียดบางฟิลด์ได้\n- Customer-admin: ข้างต้น และจัดการผู้ใช้และโปรไฟล์บริษัท\n- แอดมินภายใน: เข้าถึงเต็มที่สำหรับการอนุมัติ แก้ไข คืนเงิน และข้อยกเว้น\n\n## ออกแบบโมเดลข้อมูลปลอดภัยสำหรับมุมมองพอร์ทัล\n\nพอร์ทัลล้มเหลวเมื่อมันแสดง “เรคคอร์ดที่ถูกต้อง” แต่ให้ความหมายผิด ตารางภายในสร้างมาสำหรับเวิร์กโฟลว์ของพนักงาน การตรวจสอบ และกรณีขอบ พอร์ทัลสร้างมาสำหรับลูกค้าที่ต้องการคำตอบเร็วและการกระทำที่ชัดเจน พิจารณาสองโมเดลนี้แยกจากกัน\n\nสร้างโมเดลมุมมองพอร์ทัลโดยเฉพาะ แม้มันจะสะท้อนบางส่วนของข้อมูลภายใน นี่อาจเป็นวิวในฐานข้อมูล read model หรือเทเบิลแยกที่เติมจากเหตุการณ์ภายใน กุญแจคือฟิลด์ของพอร์ทัลต้องถูกคัดสรร เสถียร และปลอดภัยที่จะเปิดเผย\n\nสถานะเวิร์กโฟลว์ภายในมักยุ่งเหยิง: “PendingReview”, “BackofficeHold”, “RetryPayment”, “FraudCheck” ลูกค้าไม่จำเป็นต้องรู้เรื่องพวกนี้ แมปสถานะภายในจำนวนมากให้เป็นชุดสถานะที่เล็กและเข้าใจได้สำหรับลูกค้า\n\nตัวอย่าง: คำสั่งซื้ออาจมี 12 สถานะภายใน แต่พอร์ทัลอาจต้องการแค่:\n\n- กำลังดำเนินการ\n- จัดส่งแล้ว\n- ส่งมอบแล้ว\n- ต้องการการดำเนินการ\n- ยกเลิกแล้ว\n\nชอบสรุปก่อน แล้วค่อยให้รายละเอียดเมื่อผู้ใช้ต้องการ หน้ารายการควรแสดงสิ่งจำเป็นก่อน (สถานะ เวลาอัปเดตล่าสุด ยอดรวม รหัสอ้างอิง) หน้าแสดงรายละเอียดค่อยแสดงรายการสินค้า ไฟล์แนบ หรือประวัติเหตุการณ์ การทำเช่นนี้ลดการรั่วไหลและทำให้หน้าโหลดเร็วขึ้น\n\nทำให้การจัดรูปแบบสอดคล้องและเข้าใจง่าย ใช้รูปแบบวันที่เดียวทั่วพอร์ทัล แสดงจำนวนเงินพร้อมสกุลเงิน และหลีกเลี่ยงตัวระบุภายในที่ทำให้สับสน หากต้องแสดง ID ให้ใช้รหัสอ้างอิงสำหรับลูกค้า เช่น “Invoice INV-20418” แทน UUID ของฐานข้อมูล\n\nการทดสอบง่าย ๆ: ถ้าลูกค้าถ่ายภาพหน้าจอแล้วส่งให้ฝ่ายสนับสนุน ฝ่ายสนับสนุนจะเข้าใจโดยไม่ต้องแปลคำศัพท์ภายในหรือไม่? ถ้าไม่ ให้ปรับปรุงมุมมองพอร์ทัลจนมันอ่านเหมือนเอกสารสำหรับลูกค้า ไม่ใช่เรคคอร์ดแอดมิน\n\n## วางแผนการกระทำของลูกค้าโดยไม่เปิดเวิร์กโฟลว์แอดมิน\n\nพอร์ทัลไม่ควรเป็นหน้าต่างอ่านอย่างเดียว แต่พอร์ทัลที่ปลอดภัยที่สุดจะให้การกระทำที่จำกัดและคาดการณ์ได้ ในขณะที่เว้นการควบคุมปฏิบัติการไว้ที่เครื่องมือภายใน\n\nเริ่มจากการกระทำที่ลูกค้ามักขอจากฝ่ายสนับสนุนและตรวจสอบได้ง่าย ตัวอย่างทั่วไปเช่น อัปเดตรายละเอียดติดต่อและการแจ้งเตือน ชำระใบแจ้งหนี้หรืออัปเดตวิธีการชำระเงิน ขอเปลี่ยนแปลง (ที่อยู่ ช่วงเวลาจัดส่ง ระดับแผน) เปิดตั๋วพร้อมไฟล์แนบ และดาวน์โหลดใบแจ้งหนี้หรือใบเสร็จ\n\nกำหนดการเปลี่ยนสถานะที่อนุญาตสำหรับแต่ละการกระทำ คิดในรูปแบบสถานะง่าย ๆ: คำขออาจเป็น Draft, Submitted, Approved, Rejected, หรือ Completed ลูกค้าสามารถขยับไปข้างหน้า (Draft → Submitted) แต่ไม่ควรสามารถทำให้คำขอ “Completed” ได้ ขั้นตอนสุดท้ายควรเป็นของแอดมินและระบบหลังบ้าน\n\nใส่กฎชัดเจนเกี่ยวกับสิ่งที่สามารถเปลี่ยนได้และเมื่อใด เช่น อนุญาตให้เปลี่ยนที่อยู่ได้ก่อนการจัดส่งอยู่ในสถานะ Packed หลังจากนั้นพอร์ทัลควรเปลี่ยนจาก “แก้ไขที่อยู่” เป็น “ขอเปลี่ยนแปลง” เพื่อให้ลูกค้าสามารถส่งคำขอโดยไม่เขียนทับข้อมูลปฏิบัติการโดยตรง\n\nสำหรับการกระทำที่ไม่สามารถย้อนกลับได้ ให้เพิ่มการยืนยันขั้นที่สอง เช่น “ยกเลิกการสมัครสมาชิก” หรือ “ขอคืนเงิน” ให้ผู้ใช้ยืนยันด้วยอีเมล การพิมพ์คำว่า CANCEL หรือโค้ดครั้งเดียว ให้ข้อความชัดเจนว่าอะไรจะเกิดขึ้น อะไรไม่สามารถยกเลิกได้ และติดต่อใครถ้าเกิดความผิดพลาด\n\nเก็บบันทึกการตรวจสอบสำหรับการกระทำที่ลูกค้าเห็นเสมอ บันทึกว่าใครทำ (user ID) ทำอะไร (ชื่อการกระทำ) อะไรเปลี่ยน (ก่อน/หลัง) และเมื่อใด (timestamp) ถ้าเก็บได้ ให้บันทึกตำแหน่ง (IP/อุปกรณ์) ด้วยอย่างสม่ำเสมอ\n\n## ขั้นตอนทีละขั้น: สร้างเลเยอร์พอร์ทัล (ข้อมูล, API, UI)\n\nพอร์ทัลที่ดีไม่ใช่ “หน้าต่างไปยังฐานข้อมูล” คิดว่ามันเป็นเลเยอร์แยก: ชุดวัตถุของพอร์ทัล ชุดการกระทำเล็ก ๆ และหน้าจอ UI ที่ใช้เฉพาะส่วนที่ปลอดภัยเหล่านั้น\n\nเริ่มจากแมปแหล่งข้อมูลภายในไปยังวัตถุพอร์ทัล ตารางภายในมักมีฟิลด์ที่ลูกค้าไม่ควรเห็น (กฎส่วนลด หมายเหตุทุจริต แท็กภายใน) สร้างโมเดลมุมมองพอร์ทัลที่รวมเฉพาะสิ่งที่ลูกค้าต้องการ เช่น Order, Invoice, Shipment และ Support Ticket\n\nลำดับการสร้างที่เป็นไปได้:\n\n1. กำหนดวัตถุพอร์ทัลและฟิลด์ แล้วระบุว่าแต่ละบทบาทเห็นอะไรได้บ้าง (viewer, billing contact, admin)\n2. สร้าง endpoints API รอบวัตถุเหล่านั้น และบังคับเช็คในทุกคำขอ (องค์กร, เจ้าของ, สถานะ, บทบาท)\n3. สร้างหน้าจอ UI และการนำทางตามงานของลูกค้า ไม่ใช่เมนูแอดมินของคุณ\n4. เพิ่มการตรวจสอบความถูกต้องและการควบคุมการใช้งานที่เป็นการล่วงละเมิด (กฎป้อนข้อมูล อัตราจำกัด ข้อความแสดงความผิดพลาดที่ปลอดภัย)\n5. ทดสอบแบบ end-to-end ด้วยสถานการณ์ลูกค้าจริงก่อนเปิดตัว\n\nออกแบบ endpoints รอบผลลัพธ์ เช่น “Pay invoice” ปลอดภัยกว่า “update invoice” “Request address change” ปลอดภัยกว่า “edit customer record” แต่ละ endpoint ควรตรวจสอบว่าใครเรียก มาจากองค์กรใด และวัตถุอยู่ในสถานะที่อนุญาตหรือไม่\n\nสำหรับ UI ให้เรียบง่าย: แดชบอร์ด รายการ และหน้าแสดงรายละเอียด\n\nก่อนขึ้นไลฟ์ ให้ทดสอบเหมือนเป็นลูกค้าพยายามทำลายระบบ: พยายามดูใบแจ้งหนี้ของบัญชีอื่น ทำคำสั่งซ้ำเร็ว ๆ ส่งอินพุตแปลก ๆ ใช้ลิงก์เก่า ถ้าพอร์ทัลยังคงนิ่งภายใต้ความกดดัน มันพร้อมแล้ว\n\n## พื้นฐานด้านความปลอดภัยที่สำคัญที่สุด\n\nพอร์ทัลลูกค้าจะทำงานได้เมื่อผู้ใช้ไว้ใจได้และทีมของคุณนอนหลับได้อย่างสบาย เหตุการณ์ส่วนใหญ่ไม่ได้เป็นการโจมตีขั้นสูง มักเป็นช่องว่างง่าย ๆ เช่น “UI ซ่อนไว้” หรือ “ลิงก์เดาได้”\n\n### เริ่มจากการยืนยันตัวตนและเซสชัน\n\nใช้การพิสูจน์ตัวตนที่เหมาะกับความเสี่ยง การล็อกอินด้วยอีเมลและโค้ดครั้งเดียวอาจเพียงพอสำหรับพอร์ทัลหลายแห่ง สำหรับลูกค้าที่มีขนาดใหญ่ขึ้น ให้เพิ่ม SSO เพื่อให้การเข้าถึงสอดคล้องกับขั้นตอนการถอดพนักงานของพวกเขา\n\nรักษาเซสชันให้สั้นพอเพื่อลดความเสียหาย แต่ไม่สั้นจนผู้ใช้ถูกเตะออกบ่อย ๆ ปกป้องเซสชันด้วยคุกกี้ที่ปลอดภัย การหมุนโทเค็นหลังล็อกอิน และการออกจากระบบที่ยุติเซสชันจริง ๆ\n\n### บังคับการอนุญาตในทุกคำขอ\n\nอย่าเชื่อใจแค่ UI ที่ซ่อนปุ่ม ทุกคำขอ API ต้องตอบคำถามว่า: “ผู้ใช้นี้เป็นใคร และพวกเขาได้รับอนุญาตให้ทำสิ่งนี้กับเรคคอร์ดนี้หรือไม่?” ตรวจสอบแม้คำขอดูเหมือนจะถูกต้อง\n\nความล้มเหลวทั่วไปมักเป็นแบบนี้: ลูกค้าเปิด URL ใบแจ้งหนี้ แล้วแก้ ID ในแถบที่อยู่เพื่อดูใบแจ้งหนี้ของคนอื่น ป้องกันโดยใช้ตัวระบุที่เดาไม่ได้ (UUID แบบสุ่ม ไม่ใช่ ID เรียงลำดับ) และตรวจสอบความเป็นเจ้าของหรือการเป็นสมาชิกองค์กรในทุกการอ่านและเขียน\n\n### บันทึกเหตุการณ์: ตาข่ายนิรภัยของคุณ\n\nการบันทึกไม่ใช่แค่สำหรับทีมความปลอดภัย มันช่วยฝ่ายสนับสนุนตอบว่า “ใครเปลี่ยนอะไร” และช่วยคุณพิสูจน์สิ่งที่เกิดขึ้น\n\nอย่างน้อยสุดให้บันทึกเหตุการณ์การล็อกอิน (รวมถึงความพยายามล้มเหลว) การอ่านเรคคอร์ดอ่อนไหว (ใบแจ้งหนี้ ตั๋ว ไฟล์) การเปลี่ยนแปลง (อัปเดต ยกเลิก อนุมัติ) การเปลี่ยนสิทธิ์หรือบทบาท และการอัปโหลด/ดาวน์โหลดไฟล์\n\n### จัดการไฟล์แนบเหมือนเป็นผลิตภัณฑ์แยกต่างหาก\n\nไฟล์คือที่ที่พอร์ทัลรั่วข้อมูลบ่อยที่สุด ตัดสินใจว่าใครอัปโหลด ดู แทนที่ หรือลบไฟล์ และทำให้กฎนั้นสอดคล้องทั่วพอร์ทัล\n\nเก็บไฟล์ด้วยการตรวจสอบการเข้าถึง ไม่ใช่ URL สาธารณะ สแกนอัปโหลด จำกัดชนิดไฟล์และขนาด และบันทึกว่าผู้ใช้คนใดอัปโหลดไฟล์แต่ละไฟล์ หากบัญชีลูกค้าถูกปิด ให้แน่ใจว่าการเข้าถึงไฟล์ของพวกเขาปิดด้วย\n\n## ข้อผิดพลาดและกับดักที่พบบ่อย\n\nปัญหาส่วนใหญ่ไม่ใช่การโจมตีครั้งใหญ่ แต่เป็นการตัดสินใจออกแบบเล็ก ๆ ที่ค่อย ๆ เปิดเผยสิ่งผิดหรือให้ลูกค้าทำมากกว่าที่ต้องการ\n\nข้อผิดพลาดหนึ่งที่พบบ่อยคือการโชว์ฟิลด์สำหรับพนักงานโดยไม่ได้ตั้งใจ หมายเหตุภายใน แท็กสำหรับพนักงาน และสถานะที่เห็นได้เฉพาะพนักงานมักอยู่ใกล้กับข้อมูลสำหรับลูกค้า หน้าพอร์ทัลที่แสดง “ทุกอย่าง” จากฐานข้อมูลจะรั่วไหลแน่นอนเมื่อมีฟิลด์ใหม่ถูกเพิ่มในภายหลัง ให้มุมมองพอร์ทัลเป็นสัญญาแยก: เลือกเฉพาะฟิลด์ที่ลูกค้าต้องการ\n\nกับดักอีกประการหนึ่งคือพึ่งพา UI ในการซ่อนข้อมูลหรือปุ่ม หากแบ็กเอนด์ยังอนุญาตคำขอ ผู้ใช้ที่อยากรู้อาจเรียก endpoint โดยตรงแล้วได้ข้อมูลหรือรันการกระทำ สิทธิ์ต้องถูกบังคับที่เซิร์ฟเวอร์ ไม่ใช่แค่ในอินเทอร์เฟซ\n\nการรั่วไหลระหว่างองค์กรเป็นสิ่งที่สร้างความเสียหายมากที่สุดและมักถูกมองข้าม เพียงคำสืบค้นเดียวที่กรองด้วย ID แต่ไม่กรองด้วย account หรือ organization ก็พอ ทำให้ลูกค้าคาดเดา ID แล้วเห็นเรคคอร์ดของคนอื่น ให้ใช้การจำกัดขอบเขตตามองค์กรในทุกการอ่านและเขียน ไม่ใช่แค่ตามการล็อกอิน\n\nระวังการแก้ไขที่ “ช่วยเหลือ” ลูกค้า การให้ลูกค้าปรับยอด ย้ายสถานะ เปลี่ยนเจ้าของ หรือวันที่ อาจข้ามเวิร์กโฟลว์แอดมินและทำลายกระบวนการ บันทึกเป็นคำขอและส่งเพื่อตรวจทานแทนการแก้ไขเรคคอร์ดหลัก\n\nการตรวจสอบบางอย่างป้องกันปัญหาได้มาก:\n\n- สร้างมุมมองพอร์ทัลเฉพาะที่ตัดฟิลด์ภายในออกเป็นค่าเริ่มต้น\n- บังคับกฎการเข้าถึงที่แบ็กเอนด์สำหรับทุก endpoint และทุกการกระทำ\n- กรองคำสืบค้นทุกตัวด้วยองค์กรและบทบาท ไม่ใช่แค่ด้วย ID เรคคอร์ด\n- จำกัดการกระทำของลูกค้าให้เป็นการเปลี่ยนสถานะที่ปลอดภัยหรือเป็นคำขอ\n- เก็บบันทึกการตรวจสอบเพื่อใช้ในข้อพิพาท\n\n## เช็คลิสต์ด่วนก่อนเปิดตัว\n\nก่อนเปิดพอร์ทัลให้ผู้ใช้จริง ตรวจสอบครั้งสุดท้ายโดยมุ่งที่สองอย่าง: ลูกค้าเห็นอะไรได้บ้าง และลูกค้าสามารถเปลี่ยนอะไรได้บ้าง ปัญหาส่วนใหญ่เกิดจากการมองข้ามเล็ก ๆ เช่น ตัวกรองที่หายไปในหน้าจอหนึ่ง\n\nทดลองกับลูกค้าทดสอบสองรายจากองค์กรต่างกัน ล็อกอินเป็นลูกค้า A หาเลขใบแจ้งหนี้ของลูกค้า B แล้วลองดูโดยการค้นหา แก้พารามิเตอร์ URL หรือใช้คำขอ API ถ้าคุณเข้าถึงได้ครั้งหนึ่ง คุณจะเข้าถึงได้อีกเรื่อย ๆ\n\nเช็คลิสต์ก่อนเปิดตัวสั้น ๆ:\n\n- การแยกองค์กร: ทุกหน้ารายการ การค้นหา การส่งออก และหน้าแสดงรายละเอียด แสดงเฉพาะเรคคอร์ดขององค์กรนั้น\n- ความสะอาดของฟิลด์: เอาฟิลด์ภายในออกทุกที่ (UI, API responses, exports) รวมถึงหมายเหตุของพนักงาน มาร์จิ้น รหัสสถานะภายใน และแท็กสำหรับแอดมินเท่านั้น\n- การกระทำที่ปลอดภัย: กำหนดกฎสำหรับแต่ละการกระทำ (ชำระ ยกเลิก เลื่อนนัด อัปเดตรายละเอียด) แสดงการยืนยันอย่างชัดเจน และทำให้ผลลัพธ์เข้าใจง่าย\n- การอนุญาตบนทุกเส้นทาง: ปกป้องทุก endpoint API ด้วยการตรวจสอบสิทธิ์เดียวกัน ไม่ใช่แค่ UI\n- การเฝ้าระวัง: บันทึกการอ่านและการเขียนข้อมูลอ่อนไหว และแจ้งเตือนเมื่อพบรูปแบบที่น่าสงสัย เช่น การสแกนเรคคอร์ดอย่างรวดเร็ว\n\nเมื่อผ่านจุดนี้ คุณสามารถเปิดตัวด้วยความมั่นใจและแก้ไขปัญหาการใช้งานเล็ก ๆ ต่อไปได้โดยไม่เสี่ยงต่อการปกป้องเวิร์กโฟลว์แอดมิน\n\n## ตัวอย่าง: พอร์ทัลใบแจ้งหนี้และการจัดส่งที่ปลอดภัย\n\nคำขอพอร์ทัลทั่วไปคือ: “ให้ฉันดูใบแจ้งหนี้ของฉัน ชำระยอดคงค้าง และติดตามการจัดส่ง” ความเสี่ยงก็เรียบง่าย: ทันทีที่คุณเปิดหน้าจอเดียวกับที่ทีมใช้ ลูกค้าจะเริ่มเห็นหมายเหตุ ธง และสถานะที่ไม่ควรออกนอกบริษัท\n\nนี่คือลักษณะปลอดภัยสำหรับพอร์ทัลใบแจ้งหนี้และการจัดส่ง\n\n### ลูกค้าเห็นอะไรและทำอะไรได้\n\nให้มุมมองที่ชัดเจนซึ่งตอบคำถามโดยไม่เปิดเผยการทำงานของฝ่ายหลัง ตัวมุมมองที่ดีรวมถึง รายการใบแจ้งหนี้พร้อมยอด วันครบกำหนด และสถานะการชำระ รายละเอียดใบแจ้งหนี้ที่มีรายการสินค้าและภาษีสำหรับบัญชีของพวกเขา ประวัติการชำระเงินพร้อมลิงก์ดาวน์โหลดใบเสร็จหลังชำระ สถานะการจัดส่งพร้อมเหตุการณ์ติดตามและวันที่คาดว่าได้รับ และฟอร์ม “รายงานปัญหาการจัดส่ง” ที่ผูกกับการจัดส่งเฉพาะรายการ\n\nสำหรับการกระทำ ให้จำกัดและผูกกับเรคคอร์ด: ชำระใบแจ้งหนี้ ดาวน์โหลดใบเสร็จ เปิดเรื่องร้องเรียน แต่ละการกระทำต้องมีเงื่อนไขชัดเจน (เช่น ปุ่ม “ชำระ” ปรากฏเฉพาะบนใบแจ้งหนี้ค้างชำระ และ “รายงานปัญหา” ปรากฏเฉพาะบนการจัดส่งที่ส่งแล้วหรือล่าช้า)\n\n### สิ่งที่ยังคงเป็นภายใน (แต่ใช้เรคคอร์ดเดียวกัน)\n\nฝ่ายสนับสนุนและการเงินสามารถทำงานบนใบแจ้งหนี้และการจัดส่งเดียวกันได้ แต่มีฟิลด์และเครื่องมือที่เห็นได้เฉพาะภายใน: ธงความเสี่ยง เครดิต และการตัดสินใจวงเงิน ความคิดเห็นของพนักงานและไฟล์แนบภายใน สถานะคิวภายใน (triage, escalations, SLA timers) และการยกเว้นด้วยมือเช่น คืนเงิน ตัดจดหมาย หรือแก้ที่อยู่ด้วยมือ\n\nกุญแจคือแยกฟิลด์ที่มองเห็นได้สำหรับลูกค้าออกจากฟิลด์ปฏิบัติการ แม้จะอยู่บนเรคคอร์ดพื้นฐานเดียวกันก็ตาม\n\n## ขั้นตอนถัดไป: เปิดตัวอย่างปลอดภัยและทำซ้ำ\n\nมองพอร์ทัลเป็นผลิตภัณฑ์ ไม่ใช่ถังข้อมูลที่เทออก การเปิดตัวที่ปลอดภัยเริ่มจากชิ้นข้อมูลเล็ก ๆ แบบอ่านได้ที่ตอบคำถามหลัก (สถานะ ประวัติ ใบแจ้งหนี้ ตั๋ว) แล้วค่อยขยายเมื่อเห็นการใช้งานจริง\n\nเส้นทางการปล่อยใช้งานที่ใช้งานได้จริง:\n\n- ปล่อยแบบอ่านอย่างเดียวก่อน พร้อมป้ายกำกับและเวลา\n- เพิ่ม 1–2 การกระทำความเสี่ยงต่ำที่ย้อนกลับได้ (อัปเดตข้อมูลติดต่อ ขอรับสายกลับ)\n- วางการกระทำทุกอย่างหลังการอนุญาตชัดเจนและบันทึกการตรวจสอบ\n- ปล่อยให้กลุ่มลูกค้าขนาดเล็กก่อน แล้วขยายทีละขั้น\n- ทบทวนกฎการเข้าถึงหลังการเปลี่ยนแปลงแต่ละครั้ง ไม่ใช่แค่ตอนเปิดตัว\n\nหลังปล่อย ให้จับตาดูข้อมูลที่ “สับสนแต่ถูกต้องทางเทคนิค” ลูกค้าจะติดอยู่กับรหัสภายใน สถานะไม่ครบถ้วน หรืแอฟิลด์ที่ดูเหมือนแก้ไขได้แต่ไม่ใช่ เปลี่ยนคำศัพท์ภายในให้เป็นภาษาง่าย ๆ และซ่อนทุกอย่างที่คุณอธิบายในหนึ่งประโยคไม่ได้\n\nรักษาความสอดคล้องของทีมด้วยการเขียนบทบาทและสิทธิ์ไว้ในที่เดียว: ใครเห็นอะไร ใครทำอะไร เกิดอะไรขึ้นหลังการกระทำ และแอดมินแก้ไขได้อย่างไร วิธีนี้ป้องกันการลอยตัวเงียบ ๆ ที่ทำให้ฟิลด์ใหม่ถูกเพิ่ม ฝ่ายสนับสนุนสัญญาอะไรบางอย่าง และพอร์ทัลค่อย ๆ เปิดเผยมากเกินไป\n\nถ้าคุณต้องการสร้างพอร์ทัลโดยไม่ต้องเขียนโค้ดเอง AppMaster ช่วยคุณจำลองข้อมูลที่ปลอดภัยสำหรับพอร์ทัล บังคับกติกาการเข้าถึงในตรรกะธุรกิจ และสร้าง backend เว็บ และแอปมือถือที่พร้อมใช้งานจริง หากต้องการความยืดหยุ่นในการปรับใช้ AppMaster รองรับการปรับใช้บนคลาวด์และการส่งออกซอร์สโค้ดเพื่อให้พอร์ทัลเข้ากับสภาพแวดล้อมที่มีอยู่ของคุณ (appmaster.io)

คำถามที่พบบ่อย

พอร์ทัลแบบบริการตนเองควรลดคำขอซ้ำซ้อนของฝ่ายสนับสนุนโดยตอบคำถามที่ลูกค้ามักถามบ่อย: สถานะปัจจุบันคืออะไร เกิดอะไรขึ้นบ้าง ต้องการอะไรจากฉัน และขั้นตอนถัดไปคืออะไร ไม่ควรพยายามจำลองแอปแอดมินภายในหรือเปิดเผยรายละเอียดเวิร์กโฟลว์ภายใน

ตารางข้อมูลภายในมักผสมข้อมูลที่แสดงให้ลูกค้าเห็นได้กับฟิลด์สำหรับพนักงานเท่านั้น เช่น หมายเหตุ ธงทุจริต ต้นทุน และแท็กภายใน ถึงแม้จะซ่อนฟิลด์บน UI ก็ง่ายที่จะพลาดข้อมูลที่ละเอียดอ่อน และการเปลี่ยนสคีมาในอนาคตอาจเปิดเผยฟิลด์ใหม่โดยไม่ตั้งใจ

เริ่มจากการทบทวนตั๋วสนับสนุนล่าสุดแล้วจัดกลุ่มตามจุดประสงค์ จากนั้นเลือกฟิลด์จำนวนน้อยที่สุดที่ตอบคำถามได้อย่างเชื่อถือได้ หากทีมมักแก้ฟิลด์ด้วยมือบ่อย ๆ อย่านำฟิลด์นั้นขึ้นพอร์ทัลในช่วงแรก ให้แสดงเฉพาะสิ่งที่คุณมั่นใจว่าจะถูกต้อง เช่น สถานะ ยอดรวม วันครบกำหนด และเวลาอัพเดตล่าสุด

ค่าเริ่มต้นที่ดีคือให้การกระทำที่เรียบง่าย ย้อนกลับได้ และตรวจสอบได้ง่าย เช่น ชำระเงินใบแจ้งหนี้ อัปเดตข้อมูลติดต่อ อัปโหลดเอกสาร หรือตื่นตั๋วใหม่ หากการกระทำจะกระตุ้นขั้นตอนภายในที่ซับซ้อน ให้เปิดเป็นคำขอที่ทีมของคุณตรวจทาน แทนการอนุญาตให้ลูกค้าเปลี่ยนข้อมูลปฏิบัติการโดยตรง

กำหนดขอบเขตขององค์กร (tenant scope) เป็นอันดับแรก แล้วใช้มันกับการอ่านและการเขียนทุกคำขอ เพื่อให้ผู้ใช้เห็นเฉพาะเรคคอร์ดที่ผูกกับรหัสองค์กรของตน วิธีนี้ป้องกันความผิดพลาดร้ายแรงที่ผู้ใช้เปลี่ยนพารามิเตอร์ใน URL หรือ API แล้วเห็นใบแจ้งหนี้หรือคำร้องของลูกค้าอื่น

ใช้บทบาทที่สะท้อนพฤติกรรมจริง: ผู้ใช้ลูกค้าที่ล็อกอินได้สำหรับรายการของตน และ customer-admin สำหรับจัดการผู้ใช้และการตั้งค่าบริษัทภายในองค์กรของตน แยกสิทธิ์ของแอดมินภายในออกจากกันและหลีกเลี่ยงการให้ customer-admin กลายเป็นบัญชีพนักงานเล็ก ๆ โดยไม่ตั้งใจ

พิจารณาฟิลด์ที่ปลอดภัยสำหรับพอร์ทัลเป็นสัญญาแยกต่างหาก แทนการคิดว่าเป็นทุกฟิลด์ยกเว้นไม่กี่ฟิลด์ สร้าง “โมเดลมุมมองพอร์ทัล” ที่คัดกรองข้อมูลให้เหมาะสำหรับลูกค้า (มุมมอง, read model หรือเทเบิลที่คัดแล้ว) และแมปสถานะภายในที่ยุ่งให้เป็นชุดสถานะที่เข้าใจง่ายสำหรับลูกค้า

บังคับตรวจสอบสิทธิ์บนทุกคำขอที่ฝั่งเซิร์ฟเวอร์ ไม่ใช่แค่ซ่อนปุ่มใน UI กำหนด UUID หรือ identifier แบบไม่สามารถเดาได้สำหรับทรัพยากรที่สำคัญ รักษาเซสชันอย่างปลอดภัย และเก็บไฟล์แนบไว้หลังการตรวจสอบการเข้าถึง ไม่ใช่เป็น URL สาธารณะ

บันทึกว่าใครทำอะไร กับเรคคอร์ดใด และเมื่อใด เพื่อให้ฝ่ายสนับสนุนตอบข้อพิพาทและให้คุณสืบสวนเหตุการณ์ได้ ขั้นต่ำสุดให้เก็บการเข้าสู่ระบบ (รวมถึงการล้มเหลว) การอ่านเรคคอร์ดที่อ่อนไหว การเปลี่ยนแปลง การอัปเดตสิทธิ์ และการอัปโหลด/ดาวน์โหลดไฟล์ พร้อมหมายเลขผู้ใช้และข้อมูลเวลาอย่างสม่ำเสมอ

เริ่มด้วยการเปิดใช้งานพอร์ทัลแบบอ่านได้ก่อน โดยครอบคลุมคำถามสำคัญของฝ่ายสนับสนุน แล้วค่อยเพิ่ม 1–2 การกระทำที่มีความเสี่ยงต่ำและย้อนกลับได้ โดยวางกติกาสิทธิ์และบันทึกการตรวจสอบ หากต้องการหลีกเลี่ยงการเขียนโค้ดทั้งหมด AppMaster ช่วยให้คุณจำลองข้อมูลที่ปลอดภัยสำหรับพอร์ทัล บังคับกติกาการเข้าถึงในตรรกะธุรกิจ และสร้าง backend และแอปให้คุณไปใช้งานจริงได้