การเข้าสู่ระบบด้วยไบโอเมตริกซ์: Face ID, Touch ID, ทางเลือกเมื่อล้มเหลว และการจัดเก็บข้อมูล

การเข้าสู่ระบบด้วยไบโอเมตริกซ์ลดแรงเสียดทาน แต่ได้ผลก็ต่อเมื่อวางแผนสำรอง การจัดเก็บข้อมูล และการกู้คืนให้ดี ดูว่าควรใช้เมื่อไรและควรเก็บอะไรไว้บนอุปกรณ์

ปัญหาที่การเข้าสู่ระบบด้วยไบโอเมตริกซ์แก้จริงๆ

การเข้าสู่ระบบด้วยไบโอเมตริกซ์แก้ปัญรง่ายๆ ในทุกวัน: ผู้ใช้ไม่ชอบพิมพ์รหัสผ่านบนหน้าจอเล็กๆ และมักพิมพ์ผิดเมื่อต้องรีบ Face ID และ Touch ID ลดแรงเสียดทาน ทำให้ผู้ใช้เข้าแอปได้เร็ว โดยยังคงอาศัยความปลอดภัยที่ฝังอยู่ในอุปกรณ์

เมื่อทำถูกต้อง การเข้าสู่ระบบด้วยไบโอเมตริกซ์ไม่ใช่ “เวทมนตร์ความปลอดภัยใหม่” แต่มันคือวิธีที่เร็วขึ้นในการใช้สถานะการลงชื่อเข้าใช้ที่เชื่อถือได้อยู่แล้ว เป้าหมายชัดเจน: เร่งการลงชื่อเข้าใช้โดยไม่ลดระดับความปลอดภัย

รายละเอียดที่มักทำให้ทีมสับสนคือ: โทรศัพท์ของคุณไม่ส่งรูปหน้าหรือลายนิ้วมือไปยังเซิร์ฟเวอร์ของคุณ บน iOS และ Android การตรวจสอบไบโอเมตริกซ์จะเกิดขึ้นภายในส่วนประกอบระบบที่ปลอดภัย หากการตรวจสอบผ่าน ระบบปฏิบัติการจะอนุญาตให้แอปใช้ความลับท้องถิ่น (มักเป็นคีย์เชิงคริปโตหรือโทเค็น) ที่สร้างไว้ก่อนหน้านี้และเก็บอย่างปลอดภัยบนอุปกรณ์

ดังนั้นเมื่อคนพูดว่า “การเข้าสู่ระบบด้วยไบโอเมตริกซ์” สิ่งที่มักหมายถึงคือ: “ปลดล็อกข้อมูลประจำตัวที่เก็บไว้ในเครื่องเพื่อให้แอปพิสูจน์ว่าผู้ใช้ยังเป็นคนเดียวกับครั้งก่อน” นั่นเป็นเหตุผลว่าทำไมการเข้าสู่ระบบด้วยไบโอเมตริกซ์จึงทำงานได้ดีที่สุดเมื่อลูกค้าได้ลงชื่อเข้าใช้ด้วยวิธีปกติอย่างน้อยครั้งหนึ่ง

นอกจากนี้ยังหมายความว่าไบโอเมตริกซ์ไม่ได้แทนที่สิ่งพื้นฐานที่แอปของคุณยังต้องมี: บัญชี เซสชัน การเพิกถอน (ออกจากระบบทุกที่) และการกู้คืน (เกิดอะไรขึ้นเมื่ออุปกรณ์หายหรือเปลี่ยน)

บนมือถือ ส่วนใหญ่คือ Face ID หรือ Touch ID (หรือการสแกนใบหน้าหรือลายนิ้วมือบน Android) บนแล็ปท็อปและเดสก์ท็อป แนวคิดเดียวกันปรากฏเป็น Windows Hello หรือ Touch ID บน macOS ประสบการณ์คล้ายกัน: การสแกนอย่างรวดเร็วปลดล็อกคีย์ท้องถิ่น ไม่ใช่การส่งข้อมูลไบโอเมตริกซ์ไปเก็บบนเซิร์ฟเวอร์

เก็บแบบจำลองความคิดนี้ไว้และคุณจะตัดสินใจเรื่องทางเลือกและการจัดเก็บได้ดีขึ้น ไบโอเมตริกซ์ทำให้การลงชื่อเข้าใช้รู้สึกทันที แต่ไม่ได้ตัดความจำเป็นของรหัสผ่าน passkey หรือวิธีการกู้คืนอื่นๆ ในระบบ

ไบโอเมตริกซ์ เทียบกับรหัสผ่าน, OTP และ passkeys แบบเข้าใจง่าย

วิธีการลงชื่อเข้าส่วนใหญ่ตอบสองคำถาม: คุณเป็นใคร และคุณอยู่ตรงนี้จริงหรือไม่? แต่ละวิธีตอบคำถามเหล่านั้นต่างกันและมีข้อแลกเปลี่ยนต่างกัน

Passwords เป็น “สิ่งที่คุณรู้” ใช้ได้ทุกที่ แต่ผู้คนมักนำกลับมาใช้ซ้ำ ลืม และพิมพ์ผิด หากคุณยังเก็บรหัสผ่าน งานส่วนใหญ่จะเป็นการวางรางนิรภัย: การแฮชที่เหมาะสม จำกัดอัตราการลอง รีเซ็ตอย่างปลอดภัย และเฝ้าตรวจ

Magic links และ one-time passcodes (OTP) ทางอีเมลหรือ SMS ใกล้เคียงกับ “สิ่งที่คุณมี” (กล่องจดหมายหรือหมายเลขโทรศัพท์) ลดการนำรหัสผ่านมาใช้ซ้ำ แต่ช้าหรือเปราะบาง SMS ถูกแฮ็กได้ อีเมลล่าช้า และทั้งสองทางลำบากเมื่อต้องออฟไลน์หรือเดินทาง

Passkeys คือการทดแทนสมัยใหม่ของรหัสผ่าน พวกมันใช้คู่คีย์เชิงคริปโต: คีย์ส่วนตัวอยู่บนอุปกรณ์ เซิร์ฟเวอร์เก็บคีย์สาธารณะ การลงชื่อเข้าใช้เร็วและต้านการฟิชชิงได้ดี ในอุปกรณ์หลายรุ่น passkeys จะได้รับการอนุมัติด้วย Face ID หรือ Touch ID แต่ “ความลับ” คือคีย์ ไม่ใช่ใบหน้าหรือลายนิ้วมือของคุณ

ไบโอเมตริกซ์ควรคิดว่าเป็นการตรวจสอบ “การมีอยู่ของผู้ใช้” ที่สะดวก การเข้าสู่ระบบด้วยไบโอเมตริกซ์โดยทั่วไปจะไม่ส่งลายนิ้วมือหรือรูปหน้าไปยังเซิร์ฟเวอร์ แต่ Face ID หรือ Touch ID ปลดล็อกสิ่งที่อยู่บนอุปกรณ์แล้ว (เช่น passkey หรือ refresh token ท้องถิ่นที่ป้องกันด้วยฮาร์ดแวร์) นี่คือเหตุผลที่ทำให้รู้สึกทันที

ไบโอเมตริกซ์มีประโยชน์ที่สุดเมื่อผู้ใช้ลงชื่อเข้าใช้หลายครั้งต่อวัน ขณะเคลื่อนที่ หรือเมื่อคุณต้องการตรวจสอบอย่างรวดเร็วก่อนทำการที่สำคัญ (อนุมัติ จ่าย ดูข้อมูลส่วนตัว)

พวกมันไม่เพียงพอสำหรับการลงชื่อเข้าใช้ครั้งแรกบนอุปกรณ์ใหม่หรือการกู้คืนบัญชี ถ้าคนสูญเสียโทรศัพท์ คุณยังต้องมีทางแยกอื่น: รหัสผ่าน passkey บนอุปกรณ์อื่น กระบวนการกู้คืนทางอีเมล หรือการยืนยันผ่านฝ่ายสนับสนุน กฎง่ายๆ: ไบโอเมตริกซ์ทำให้ผู้ใช้เดิมกลับมาได้เร็วขึ้น แต่ไม่ควรเป็นประตูเดียวกลับเข้าสู่บัญชี

ตัวอย่าง: ผู้จัดการเปิดแอปอนุมัติในที่ประชุม passkey ลงชื่อเข้าให้ แล้ว Face ID เพียงอนุมัติด้วย passkey นั้น หากผู้จัดการได้โทรศัพท์ใหม่ พวกเขาใช้การซิงค์ passkey หรือวิธีการกู้คืนก่อน แล้วจึงเปิดใช้งาน Face ID ใหม่เพื่อความรวดเร็ว

ควรใช้ Face ID หรือ Touch ID เมื่อไหร่ (และเมื่อใดไม่ควร)

Face ID และ Touch ID ดีเมื่อเป้าหมายคือความเร็วโดยไม่ลดระดับความปลอดภัย สำหรับแอปส่วนใหญ่ การเข้าสู่ระบบด้วยไบโอเมตริกซ์ไม่ใช่การตรวจสอบตัวตนใหม่ แต่เป็นวิธียืนยันอย่างรวดเร็วว่ายังเป็นคนเดิมที่เคยลงชื่อเข้าใช้บนอุปกรณ์นั้น

พื้นที่ที่ไบโอเมตริกซ์เหมาะ

ไบโอเมตริกซ์โดดเด่นในแอปที่ผู้คนเปิดบ่อยๆ ในหนึ่งวัน ที่การพิมพ์รหัสผ่านรู้สึกเป็นแรงเสียดทานล้วนๆ คิดถึงเครื่องมือภายในพนักงาน พอร์ทัลลูกค้า หรือแอปผู้จัดการที่ต้องการการอนุมัติอย่างรวดเร็ว

มันทำงานได้ดีที่สุดเมื่ออุปกรณ์เป็นส่วนบุคคลและถูกปกป้องด้วยรหัสผ่านอุปกรณ์ที่แข็งแรง หมายถึงโทรศัพท์ที่ล็อกอยู่ ไม่ได้แชร์บ่อย และเป็นของคนเดียว

การทดสอบง่ายๆ: ถ้าคุณโอเคให้เพื่อนร่วมงานยืมอุปกรณ์ 10 นาที แต่ไม่โอเคให้ใช้บัญชีของคุณ ไบโอเมตริกซ์สามารถช่วยแยกสองสิ่งนี้ได้

เมื่อใดควรคิดสองครั้ง

ไบโอเมตริกซ์อาจย้อนกลับเมื่ออุปกรณ์ไม่ใช่ส่วนบุคคลจริงๆ เช่น iPad ที่ใช้ร่วมกัน โหมดคีออส เครื่องสแกนในคลังสินค้าที่ส่งต่อกันระหว่างกะ หรือทีมที่สับเปลี่ยนบ่อย ปัญหามักไม่ใช่ Face ID vs Touch ID แต่เป็นความเป็นเจ้าของบัญชีและการออกจากระบบที่สะอาดระหว่างผู้ใช้

สมมติด้วยว่าผู้ใช้บางส่วนไม่สามารถหรืไม่ต้องการใช้ไบโอเมตริกซ์ อุปกรณ์บางรุ่นไม่รองรับ บางคนปิดการใช้งาน หรือบางคนไม่สามารถลงทะเบียนได้ด้วยเหตุผลการเข้าถึง แอปของคุณควรทำงานครบถ้วนโดยไม่ต้องพึ่งไบโอเมตริกซ์

ไบโอเมตริกซ์เป็นค่าเริ่มต้นที่ไม่ดีเมื่้ออุปกรณ์ถูกแชร์ ผู้ใช้สลับบัญชีบนอุปกรณ์บ่อย ต้องรองรับอุปกรณ์เก่า หรือมีนโยบายองค์กรเข้มงวด หรือเมื่อคุณต้องการบันทึกการตรวจสอบที่ชัดเจนผูกกับการยืนยันตัวตนใหม่

การปฏิบัติตามกฎและความเสี่ยงสำคัญเช่นกัน แม้จะอนุญาตการปลดล็อกด้วยไบโอเมตริกซ์ ให้ใช้การหมดเวลาเซสชันที่เหมาะสมและการตรวจสอบขั้นสูงสำหรับการกระทำที่สำคัญ เช่น เปลี่ยนรายละเอียดการชำระเงิน ดูข้อมูลการแพทย์ หรืออนุมัติการจ่ายเงินใหญ่ ให้ขอยืนยันตัวตนใหม่ (ไบโอเมตริกซ์หรือรหัสผ่าน) ในจุดที่สำคัญและบันทึกอย่างชัดเจน

ตัดสินใจว่าไบโอเมตริกซ์ควรปลดล็อกอะไรในแอปของคุณ

ไบโอเมตริกซ์ควรทำให้การลงชื่อเข้าใช้เร็วขึ้น ไม่ใช่เปลี่ยนว่าใครสามารถทำอะไรได้ ค่าเริ่มต้นที่ดีคือ: ผู้ใช้ยืนยันตัวตนด้วยวิธีปกติก่อน (รหัสผ่าน รหัสในอีเมล OTP หรือ passkey) แล้วจึงเปิดใช้งาน Face ID หรือ Touch ID เพื่อปลดล็อกอย่างรวดเร็วในครั้งถัดไป

ถือว่าเป็นสวิตช์อำนวยความสะดวกที่ผูกกับอุปกรณ์และการติดตั้งแอปหนึ่งครั้ง หากใครลงชื่อเข้าใช้บนโทรศัพท์ใหม่ ติดตั้งแอปใหม่ หรือล้างข้อมูลแอป พวกเขาควรคาดหวังว่าต้องตั้งค่าไบโอเมตริกซ์ใหม่ นั่นเป็นเส้นความปลอดภัยที่ป้องกันไม่ให้ "การปลดล็อกอย่างรวดเร็ว" กลายเป็น "การเข้าถึงเงียบๆ ทุกที่"

การตัดสินใจหลักคืิอไบโอเมตริกซ์ปลดล็อกอะไร สำหรับแอปหลายแบบ ไบโอเมตริกซ์ควรปลดล็อกสถานะที่ลงชื่อเข้าใช้ไว้แล้ว ไม่ใช่สร้างเซสชันใหม่จากศูนย์ ในทางปฏิบัติ ไบโอเมตริกซ์จะปลดล็อกคีย์หรือโทเค็นท้องถิ่นที่แอปมีอยู่แล้ว และเซิร์ฟเวอร์ยังคงควบคุมสิทธิ์การกระทำ

การตัดสินใจว่าอะไรต้องยืนยันซ้ำ

ไม่ใช่ทุกหน้าจอที่ต้องการระดับการพิสูจน์เท่ากัน กฎที่ใช้ได้ดีคือ: การดูเบากว่า การเปลี่ยนหนักกว่า

การยืนยันซ้ำมักสมเหตุสมผลสำหรับการกระทำเช่น เปลี่ยนรหัสผ่าน/อีเมล/หมายเลขโทรศัพท์ ส่งออกข้อมูลที่ละเอียดอ่อน อนุมัติการชำระเงิน จัดการบทบาททีม และปิดคุณลักษณะด้านความปลอดภัย (รวมถึงไบโอเมตริกซ์)

นั่นทำให้การใช้งานรายวันรวดเร็ว ในขณะที่วางสิ่งกีดขวางต่อการกระทำที่ผู้โจมตีต้องการมากที่สุด

ทำให้เป็นทางเลือกและง่ายต่อการยกเลิก

ผู้ใช้บางคนไม่สามารถหรืไม่ต้องการใช้ไบโอเมตริกซ์ ให้ทำเป็นตัวเลือกและให้การปิดใช้งานง่าย: สลับเดียวในการตั้งค่า โดยไม่ต้องติดต่อฝ่ายสนับสนุน

ตัวอย่างที่จับต้องได้: ในแอปอนุมัติของทีม การอนุมัติคำขอทั่วไปอาจเป็นการปลดล็อกด้วย Face ID เพียงครั้งเดียว การเปลี่ยนรายละเอียดบัญชีธนาคารเพื่อการจ่ายเงินควรขอการยืนยันใหม่เสมอ (และอาจต้องมีรหัสเสริม) การแยกแบบนี้ทำให้แอปใช้งานสะดวกโดยไม่ลดระดับความปลอดภัยในจุดสำคัญ

ควรเก็บอะไรไว้บนอุปกรณ์ vs ฝั่งเซิร์ฟเวอร์

การเข้าสู่ระบบด้วยไบโอเมตริกซ์เป็นการปลดล็อกท้องถิ่น Face ID หรือ Touch ID พิสูจน์ว่ามีคนปลดล็อกอุปกรณ์นี้ในตอนนี้ เซิร์ฟเวอร์ของคุณยังต้องตัดสินใจว่าคนนั้นได้รับอนุญาตให้ทำอะไร

กฎที่ดี: เก็บความลับดิบให้นอกโทรศัพท์ เก็บเฉพาะสิ่งที่ต้องใช้เพื่อเรียกคืนเซสชันอย่างปลอดภัย และทำให้มันไม่มีความหมายหากถูกคัดลอกไป

เก็บความจริงสำคัญไว้บนเซิร์ฟเวอร์

เซิร์ฟเวอร์ควรเป็นแหล่งความจริงเรื่องตัวตน สิทธิ์ และประวัติ รวมถึงสถานะผู้ใช้ (active, locked, deleted) บทบาทและสิทธิ์ การตรวจสอบเซสชัน (หมดอายุ การหมุน การเพิกถอน) เหตุการณ์บันทึก (การลงชื่อเข้าใช้ การเปลี่ยนอุปกรณ์ การยืนยันซ้ำ) และสัญญาณความเสี่ยงพื้นฐาน (เช่น พยายามมากเกินไป)

สิ่งนี้ช่วยให้คุณปิดการเข้าถึง บังคับยืนยันซ้ำ และตรวจสอบปัญหาโดยไม่พึ่งพาสิ่งที่อุปกรณ์อ้าง

เก็บเฉพาะตัวช่วยเซสชันท้องถิ่นที่ปลอดภัยบนอุปกรณ์

บนอุปกรณ์ ให้เก็บสิ่งที่เข้ารหัสโดย OS หรือไม่มีความหมายหากไม่มีเซิร์ฟเวอร์

ตัวเลือกปลอดภัยทั่วไป ได้แก่ refresh token ที่เก็บใน secure storage (iOS Keychain, Android Keystore), คู่คีย์ที่สร้างโดยแอปโดยที่คีย์ส่วนตัวไม่เคยออกจากอุปกรณ์, ตัวระบุเซสชันทึบๆ และแคชที่ไม่มีความไวต่อความปลอดภัยเพื่อความเร็ว (ไม่ใช่ความไว้วางใจ)

สำหรับการเข้าสู่ระบบด้วยไบโอเมตริกซ์ แอปหลายตัวใช้ไบโอเมตริกซ์เพื่อปลดล็อกการเข้าถึง refresh token หรือใช้คีย์ส่วนตัวในการเซ็น เซิร์ฟเวอร์ยืนยันหลักฐานนั้นแล้วออก access token ที่มีอายุสั้น วิธีนี้ทำให้การเข้าสู่ระบบเร็วโดยไม่ทำให้อุปกรณ์กลายเป็นระบบหลัก

ลดข้อมูลให้เหลือน้อยที่สุด: หากคุณไม่ต้องการมันเพื่อเปิดแอปและดึงข้อมูลใหม่ อย่าเก็บไว้ หลีกเลี่ยงการเก็บโปรไฟล์เต็ม สิทธิ์ หรือคำตอบความปลอดภัยที่จำไว้ในเครื่อง

วางแผนสำหรับการออกจากระบบและการเปลี่ยนอุปกรณ์ เมื่อผู้ใช้ลงชื่อออก ให้ล้างโทเค็นที่ปลอดภัยและข้อมูลแคชใดๆ ที่อาจเปิดเผยข้อมูลส่วนตัว และรองรับการออกจากระบบระยะไกลด้วยการเพิกถอนเซสชันบนเซิร์ฟเวอร์เพื่อให้ข้อมูลท้องถิ่นที่คัดลอกไปไม่ทำงานอีก

ทางเลือกและการกู้คืน: วางแผนสำหรับความล้มเหลวก่อนเริ่ม

การเข้าสู่ระบบด้วยไบโอเมตริกซ์ดีเมื่อมันใช้งานได้ และน่าหงุดหงิดเมื่อล้มเหลว ให้จัดการแบบใจเย็นโดยเลือกเส้นทางสำรองเดียวที่ชัดเจน และจัดการการกู้คืนบัญชีเป็นปัญหาแยกต่างหาก

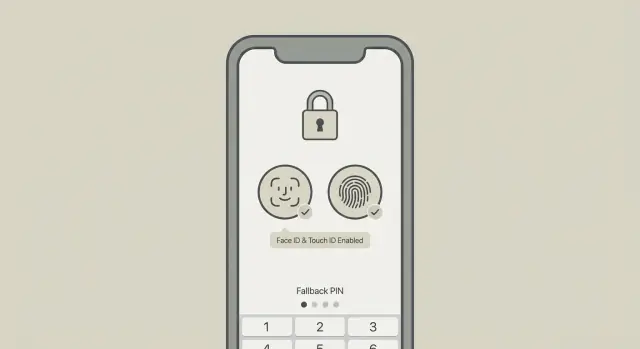

เลือกเส้นทาง fallback เดียว (และทำให้คาดเดาได้)

เมื่อ Face ID หรือ Touch ID ล้มเหลว นำผู้ใช้ไปสู่ขั้นตอนถัดไปเดียว

หาก OS รองรับ รหัสผ่านอุปกรณ์ (device passcode) มักเป็นทางเลือกที่สะอาดที่สุด ตัวเลือกอื่นๆ ได้แก่ PIN ของแอป รหัสผ่าน โค้ดในอีเมล หรือโค้ดจากแอพ authenticato รระดับความเสี่ยงเป็นตัวกำหนด สำหรับการกระทำด้านธนาคาร คุณอาจต้องการวิธีที่แข็งแรงกว่า สำหรับการเข้าใหม่ความเสี่ยงต่ำ รหัสผ่านอุปกรณ์หรือ PIN ของแอปอาจเพียงพอหากจำกัดการลอง

รู้ว่าเมื่อไหร่จะเรียก fallback vs recovery

Fallback คือสำหรับความล้มเหลวชั่วคราวบนอุปกรณ์ที่รู้จัก การกู้คืนคือการกลับเข้าสู่บัญชีเมื่ออุปกรณ์หรือบริบทตัวตนเปลี่ยน

ทริกเกอร์ fallback ได้แก่ นิ้วเปียก รูปลักษณ์ที่เปลี่ยนไป (แว่นตา หน้ากาก) ตัวอ่านสัญญาณเสีย ระบบปฏิบัติการปิดการใช้งานไบโอเมตริกซ์ หรือการล็อกไบโอเมตริกซ์หลังจากพยายามหลายครั้ง เมื่อนั่นเกิดขึ้น แสดงข้อความเฉพาะและใจเย็น แล้วไปยังขั้นตอนถัดไป: “Face ID ไม่พร้อมใช้งาน ใช้รหัสผ่านอุปกรณ์เพื่อดำเนินการต่อ”

การกู้คืนบัญชีแตกต่าง: โทรศัพท์หาย โทรศัพท์ใหม่ เปลี่ยนหมายเลข หรือสูญเสียการเข้าถึงอีเมล อย่าซ่อนการกู้คืนหลังพรอมต์ไบโอเมตริกซ์ ให้มีปุ่มชัดเจนว่า “ไม่สามารถเข้าถึงอุปกรณ์นี้ได้?” และใช้การตรวจสอบที่เข้มงวดยิ่งกว่า

รางนิรภัยที่เข้มแข็งช่วยได้โดยไม่ทำให้ UX ดังเกินไป: จำกัดอัตราการลอง PIN/รหัสผ่าน/OTP เพิ่มการล็อกสั้นหลังความล้มเหลวซ้ำ แจ้งผู้ใช้เมื่อมีการลงชื่อเข้าใช้จากอุปกรณ์ใหม่ ขอการยืนยันขั้นสูงสำหรับการกระทำที่สำคัญ และบันทึกเหตุการณ์การกู้คืน

ตัวอย่าง: ในแอปอนุมัติของทีม ให้ไบโอเมตริกซ์ปลดล็อกเซสชันสำหรับการอนุมัติอย่างรวดเร็ว หาก Face ID ถูกล็อก ให้ออก fallback เป็นรหัสผ่านอุปกรณ์ หากโทรศัพท์ถูกเปลี่ยน เส้นทางไปยังการกู้คืนและขอ OTP ทางอีเมลพร้อมขั้นตอนยืนยันเพิ่มเติมก่อนเปิดอนุมัติอีกครั้ง

ขั้นตอนทีละขั้น: โฟลว์การเข้าสู่ระบบด้วยไบโอเมตริกซ์แบบเรียบง่าย

โฟลว์ที่สะอาดเริ่มด้วยกฎหนึ่งข้อ: ไบโอเมตริกซ์ควรปลดล็อกข้อมูลประจำตัวที่มีอยู่แล้ว เซิร์ฟเวอร์ของคุณยังคงตัดสินใจว่าผู้ใช้จะได้เซสชันหรือไม่

ขั้นตอนปฏิบัติที่คงไว้ซึ่งความเรียบง่าย

-

ลงชื่อเข้าใช้ปกติก่อน ให้ผู้ใช้เข้าสู่ระบบด้วยวิธีปกติของคุณ (รหัสผ่าน, OTP, SSO) สร้างเซสชันบนเซิร์ฟเวอร์ตามปกติ

-

เสนอไบโอเมตริกซ์หลังสำเร็จ ไม่ก่อน เมื่อผู้ใช้ลงชื่อเข้าใช้แล้ว ให้ถามว่าต้องการเปิด Face ID หรือ Touch ID เพื่อปลดล็อกเร็วครั้งถัดไปไหม ทำให้เป็นตัวเลือกและระบุขอบเขตอย่างชัดเจน: “ครั้งหน้า คุณสามารถปลดล็อกบนอุปกรณ์นี้ด้วยไบโอเมตริกซ์”

-

สร้างความลับผูกกับอุปกรณ์ ลงทะเบียนสิ่งที่อุปกรณ์สามารถปกป้องได้ เช่น คีย์แพลตฟอร์มหรือโทเค็นสุ่มที่เก็บใน secure storage ความลับอยู่บนอุปกรณ์และจะถูกปล่อยเมื่อมีการตรวจสอบไบโอเมตริกซ์เท่านั้น เก็บเฉพาะตัวอ้างอิง (เช่น key ID) ไม่เคยเก็บข้อมูลไบโอเมตริกซ์

-

ครั้งถัดไป ปลดล็อกความลับแล้วขอเซสชันจากเซิร์ฟเวอร์ หากไบโอเมตริกซ์สำเร็จ ใช้คีย์หรือโทเค็นที่ปล่อยมาเพื่อขอเซสชันเซิร์ฟเวอร์ใหม่ นี่คือการ “พิสูจน์ว่าเป็นอุปกรณ์ที่เชื่อถือได้และผู้ใช้คนเดิม”

-

ยืนยัน หมุน และบันทึก เซิร์ฟเวอร์ตรวจสอบคำขอ ออกโทเค็นเซสชันใหม่ หมุน refresh token เมื่อเหมาะสม และบันทึกเหตุการณ์ (ข้อมูลอุปกรณ์ เวลา สำเร็จ/ล้มเหลว)

จากนั้น ให้ผู้ใช้มีทางง่ายๆ ในการปิดใช้งานไบโอเมตริกซ์และลงทะเบียนใหม่ การลงทะเบียนใหม่ควรร้องขอการลงชื่อเข้าใช้ปกติอีกครั้ง เพราะจุดประสงค์คือการตรวจสอบตัวตนอีกครั้ง

ข้อผิดพลาดทั่วไปที่ทำให้การเข้าสู่ระบบด้วยไบโอเมตริกซ์ยุ่งเหยิง

ไบโอเมตริกซ์เหมาะสำหรับความสะดวก แต่จะทำให้การยืนยันตัวตนสับสนถ้าคุณถือว่ามันเป็นเวทมนตร์ การตั้งค่าที่ยุ่งเหยิงส่วนใหญ่เกิดเมื่อแอปสับสนระหว่างตัวตน (ใครคือผู้ใช้) กับการปลดล็อกอุปกรณ์ (ใครถือโทรศัพท์อยู่ตอนนี้)

ข้อผิดพลาดทั่วไปคือคิดว่า Face ID หรือ Touch ID เป็นวิธีล็อกอินเต็มรูปแบบด้วยตัวเอง ไบโอเมตริกซ์แค่ยืนยันว่าคนสามารถปลดล็อกคีย์บนอุปกรณ์นั้นได้ เซิร์ฟเวอร์ของคุณยังต้องการการตรวจสอบเซสชันหรือความท้าทายที่เซ็นก่อนจะเชื่อถืออะไร

ปัญหาอีกอย่างคือการจัดการโทเค็นระยะยาวไม่ดี การเก็บ refresh token ใน storage ธรรมดาเปิดโอกาสให้มัลแวร์ การแบ็กอัพ และเครื่องมือดีบักขโมยได้ ถ้าคุณเก็บอะไรที่สามารถสร้างเซสชันใหม่ได้ ให้ปกป้องมันด้วย secure storage ของ OS และผูกการเข้าถึงกับไบโอเมตริกซ์หรือรหัสผ่านอุปกรณ์

ปัญหายังเกิดเมื่่อทีมลืมช่วง “โทรศัพท์ใหม่” บังคับไบโอเมตริกซ์โดยไม่มีทางเลือก หรือข้ามการตรวจสอบซ้ำสำหรับการเปลี่ยนที่สำคัญเพราะแอปดูเหมือน "ปลดล็อกแล้ว"

เพื่อให้สะอาด ใช้ไบโอเมตริกซ์เมื่อมันช่วยประหยัดเวลาเท่านั้น หากคุณพรอมต์บ่อยเกินไป ผู้คนจะกดยอมรับโดยไม่คิด แบบที่ดีกว่าคือ: ใช้ไบโอเมตริกซ์เพื่อปลดล็อกการเข้าใหม่อย่างรวดเร็ว แล้วขอการตรวจสอบใหม่เฉพาะการกระทำที่มีความเสี่ยงสูง

ตัวอย่างสถานการณ์: แอปทีมที่อนุมัติอย่างรวดเร็ว

ทีมปฏิบัติการขนาดเล็กใช้แอปบนมือถือเพื่ออนุมัติคำสั่งขณะอยู่ข้างนอก ความเร็วสำคัญ แต่การควบคุมก็สำคัญ เพราะการอนุมัติอาจกระตุ้นการส่งของและการคืนเงิน

วันแรก Maya ติดตั้งแอปและลงชื่อเข้าใช้ด้วยวิธีปกติ (อีเมลและรหัสผ่านหรือรหัสในอีเมล) หลังการลงชื่อเข้าใช้ครั้งแรก แอปเสนอว่า: “เปิดใช้งาน Face ID หรือ Touch ID เพื่อปลดล็อกเร็วขึ้นไหม” Maya เปิดใช้งาน

เบื้องหลัง การตั้งค่ายังคงเรียบง่าย แอปเก็บคีย์ที่ป้องกันด้วยไบโอเมตริกซ์บนโทรศัพท์ใน secure system storage เซิร์ฟเวอร์เก็บเซสชันและสิทธิ์ ไม่ได้เก็บใบหน้าหรือลายนิ้วมือของ Maya แอปเก็บ access token ชั่วคราวในหน่วยความจำและ refresh token ที่ปกป้องด้วยอุปกรณ์ การอนุมัติยังต้องตรวจสอบจากเซิร์ฟเวอร์ (บทบาท ขีดจำกัด สถานะคำสั่ง) แม้หลังการปลดล็อกด้วยไบโอเมตริกซ์

วันทำงานปกติ Maya เปิดแอปในคลังสินค้า เหลือบหน้าจอ และ Face ID ปลดล็อก แอปรีเฟรชเซสชันหากจำเป็น เธอแทบไม่เห็นพรอมต์ หากเธอวางโทรศัพท์แล้วกลับมาอีก 10 นาที แอปจะล็อกอีกครั้งและขอไบโอเมตริกซ์ นั่นป้องกันความผิดพลาดเช่น “คนหยิบโทรศัพท์ที่ปลดล็อกอยู่”

แล้วปัญหาเกิดขึ้น Maya สวมถุงมือเปียกและ Face ID ล้มเหลวไม่กี่ครั้ง แอปไม่วนซ้ำ หลังจากพยายามไม่สำเร็จหลายครั้ง มันเสนอ fallback ที่ชัดเจน เช่น ใช้รหัสผ่านอุปกรณ์หรือโค้ดในอีเมล เธอลงชื่อเข้าใช้แล้วเปิดใช้งานไบโอเมตริกซ์ใหม่

สัปดาห์ต่อมา Maya ได้โทรศัพท์ใหม่ ติดตั้งแอปและลงชื่อเข้าใช้ด้วยวิธีปกติ เพราะคีย์ไบโอเมตริกซ์อยู่เฉพาะบนอุปกรณ์เก่า ไม่มีอะไรจะย้าย หลังการลงชื่อเข้าใช้ เธอเปิด Face ID อีกครั้งและแอปสร้างคีย์ใหม่ที่ป้องกันด้วยไบโอเมตริกซ์สำหรับอุปกรณ์ใหม่

เช็กลิสต์ด่วนและขั้นตอนถัดไป

การเข้าสู่ระบบด้วยไบโอเมตริกซ์ทำงานได้ดีที่สุดเมื่อเป็นประตูที่เร็ว ไม่ใช่ทั้งระบบความปลอดภัย ก่อนส่ง ให้ชัดเจนเกี่ยวกับวิธีการลงชื่อเข้าใช้หลัก ไบโอเมตริกซ์สามารถปลดล็อกอะไรได้บ้าง และผู้ใช้จะกลับเข้าบัญชีอย่างไรเมื่อเกิดปัญหา

คุณควรตอบคำถามเหล่านี้ได้:

- วิธีการลงชื่อเข้าใช้หลักคืออะไร (passkey, รหัสผ่าน หรือรหัสครั้งเดียว) และไบโอเมตริกซ์เป็นทางเลือกเท่านั้นหรือไม่?

- อะไรอยู่บนอุปกรณ์ (โทเค็นที่ป้องกันหรือคีย์ส่วนตัว) เทียบกับบนเซิร์ฟเวอร์ (สถานะบัญชี สิทธิ์ กฎเซสชัน)?

- เส้นทาง fallback เดียวเมื่อไบโอเมตริกซ์ล้มเหลวคืออะไร และจำกัดอัตราอย่างไร?

- การกระทำใดต้องการยืนยันซ้ำเสมอ (การชำระเงิน การเปลี่ยนอีเมล ส่งออกข้อมูล ปิดฟีเจอร์ความปลอดภัย)?

- แผนการกู้คืนสำหรับอุปกรณ์หายหรือโทรศัพท์ใหม่คืออะไร?

กฎปฏิบัติช่วยทีมให้พ้นปัญหา: แยกความหมายของ “ปลดล็อก” และ “ลงชื่อเข้าใช้” ปลดล็อกสามารถเป็นท้องถิ่นและใช้ไบโอเมตริกซ์ได้ การลงชื่อเข้าใช้ควรตรวจสอบโดยเซิร์ฟเวอร์เสมอ

ถ้าคุณต้องการนำไปใช้งานโดยไม่ต้องเขียนโค้ดมาก การแผนผังสถานะ (ลงชื่อเข้าใช้ครั้งแรก เปิดไบโอเมตริกซ์ หน้าจอล็อก ทางเลือก การกู้คืน) ช่วยได้ ทำให้ส่วนไบโอเมตริกซ์เล็ก: มันเพียงปลดล็อกข้อมูลรับรองที่ปกป้องบนอุปกรณ์เท่านั้น แพลตฟอร์มอย่าง AppMaster อาจเหมาะกับสไตล์นี้ เพราะคุณสามารถจับคู่ UI มือถือแบบภาพกับ backend ที่จัดการเซสชัน การเพิกถอน และการกู้คืน หากคุณสร้างบน AppMaster ให้สังเกตว่า appmaster.io เป็นจุดเริ่มต้นเพื่อสำรวจเครื่องมือ backend, เว็บ และ native mobile ของมัน

ถ้าคุณตอบได้ว่า “ผู้ใช้กลับเข้ามาได้อย่างไรเมื่อทุกอย่างพัง?” แสดงว่าพร้อมปล่อยใช้งานแล้ว