การจำกัดอัตราสำหรับ API สาธารณะ: โควต้าใช้งานจริงและกระบวนการล็อกเอาท์

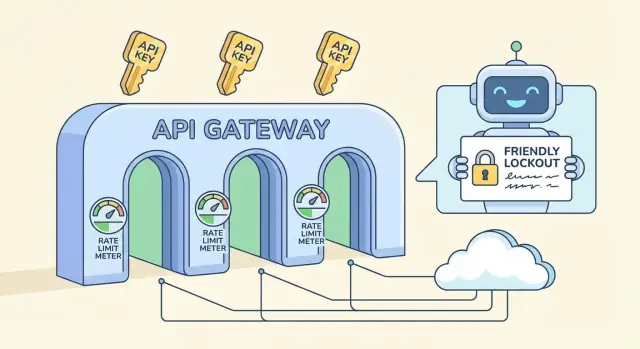

การจำกัดอัตราสำหรับ API สาธารณะที่ป้องกันการละเมิดโดยไม่บล็อกผู้ใช้จริง: ขีดจำกัดปฏิบัติได้ โควต้าต่อคีย์ กระบวนการล็อกเอาท์ และเคล็ดลับการเปิดตัว

ปัญหาที่การจำกัดอัตรากำลังแก้ไขจริงๆ

การจำกัดอัตราสำหรับ API สาธารณะไม่ใช่การลงโทษผู้ใช้ แต่มันคือวาล์วความปลอดภัยที่ทำให้บริการของคุณยังใช้งานได้เมื่อทราฟฟิกแปลกๆ เกิดขึ้น ไม่ว่าจะเป็นสาเหตุจากการโจมตีหรือบั๊กของไคลเอนต์ก็ตาม

"การใช้งานในทางที่ผิด" มักจะดูเป็นเรื่องปกติในตอนแรก: สแคร็ปเปอร์ที่เดินทุก endpoint เพื่อคัดลอกข้อมูล, การพยายามเดารหัสผ่านแบบ brute-force, การยัดโทเค็นเข้าไปยังเส้นทาง auth, หรือไคลเอนต์ที่วนรีเทรัยในลูปรันอันเกิดจากบั๊ก บางครั้งก็ไม่มีใครโจมตีเลย แต่การอัปเดตแอปมือถือมี rule แคชผิดพลาดแล้วอุปกรณ์ทุกเครื่องเริ่มโพล API ทุกวินาที

หน้าที่คือชัดเจน: ปกป้อง uptime และควบคุมต้นทุนโดยไม่บล็อกผู้ใช้จริงที่ทำงานปกติ หาก backend ของคุณคิดค่าใช้จ่ายตามทรัพยากร (compute, database, อีเมล/SMS, การเรียกใช้ AI) ผู้ใช้ที่เสียงดังคนเดียวอาจทำให้บิลพุ่งได้เร็ว

การจำกัดอัตราเพียงอย่างเดียวก็ยังไม่พอ หากไม่มีการมอนิเตอร์และข้อความแสดงความผิดพลาดที่ชัดเจน คุณจะได้ความล้มเหลวเงียบๆ ลูกค้าสับสน และตั๋วซัพพอร์ตที่บอกว่า "API ของคุณล่ม" ทั้งที่จริงแล้วถูก throttle อยู่

แนวป้องกันครบถ้วนมักประกอบด้วยหลายชิ้นแยกกัน:

- Rate limits: ขีดจำกัดหน้าต่างสั้น (ต่อวินาที/นาที) เพื่อหยุดการพุ่งแบบฉับพลัน

- Quotas: งบประมาณระยะยาว (ต่อวัน/เดือน) เพื่อให้การใช้งานคาดเดาได้

- Lockouts: การบล็อกชั่วคราวสำหรับรูปแบบการใช้งานที่ชัดเจนว่าเป็นการละเมิด

- Exceptions: allowlist สำหรับการผสานงานที่เชื่อถือได้ เครื่องมือภายใน หรือลูกค้า VIP

ถ้าคุณสร้าง backend API บนแพลตฟอร์มอย่าง AppMaster กฎพวกนี้ยังสำคัญอยู่ แม้จะได้โค้ดที่สะอาดและสร้างซ้ำได้ คุณก็ยังต้องการค่าเริ่มต้นป้องกันเพื่อไม่ให้ไคลเอนต์ผิดพลาดคนเดียวพาเซอร์วิสทั้งระบบไปด้วย

คำศัพท์สำคัญ: rate limits, quotas, throttling และ lockouts

คำพวกนี้ถูกนำมาปะปนกันบ่อย แต่แก้ปัญหาต่างกันและให้ความรู้สึกต่างกันต่อผู้ใช้

Rate limit, quota, และ concurrency: ความหมายแต่ละอย่าง

Rate limit คือขีดจำกัดความเร็ว: จำนวนคำขอที่ไคลเอนต์ทำได้ในหน้าต่างสั้นๆ (ต่อวินาที/นาที) Quota คืองบประมาณ: การใช้งานรวมในช่วงเวลาที่ยาวกว่า (ต่อวัน/เดือน) Concurrency limit จำกัดจำนวนคำขอที่กำลังประมวลผลพร้อมกัน ซึ่งมีประโยชน์กับ endpoint ที่แพงแม้ว่าอัตราคำขอจะดูปกติก็ตาม

ที่ที่คุณผูกขีดจำกัดสำคัญ:

- ต่อ IP: ง่าย แต่ลงโทษเครือข่ายที่ใช้ร่วมกัน (ออฟฟิศ, โรงเรียน, ผู้ให้บริการมือถือ)

- ต่อผู้ใช้: ดีสำหรับแอปที่ล็อกอิน แต่ต้องพึ่งพา identity ที่เชื่อถือได้

- ต่อ API key: นิยมสำหรับ API สาธารณะ ระบุเจ้าของชัดเจนและง่ายต่อการแจ้งเตือน

- ต่อ endpoint: มีประโยชน์เมื่อ route หนึ่งหนักกว่าที่อื่น

Throttling กับ blocking และที่มาของ lockouts

Soft throttling คือการชะลอไคลเอนต์ (หน่วงเวลา ลด burst capacity) เพื่อให้พวกเขากลับมาทำงานได้โดยไม่พัง workflow Hard blocking คือการปฏิเสธคำขอทันที ส่วนใหญ่จะใช้ HTTP 429

Lockout แข็งแรงกว่าข้อความ 429 ปกติ 429 บอกว่า "ลองใหม่ภายหลัง" แต่ lockout บอกว่า "หยุดจนกว่าจะมีเงื่อนไขที่ตรงตาม" เช่น ช่วงพัก, การตรวจสอบด้วยคน, หรือการรีเซ็ตคีย์ ให้เก็บ lockout สำหรับสัญญาณการละเมิดที่ชัดเจน (credential stuffing, สแคร็ปข้อมูลรุนแรง, การพยายาม auth ผิดซ้ำๆ) ไม่ใช่การพุ่งชั่วคราวที่เกิดจากทราฟฟิกปกติ

ถ้าคุณสร้าง API ด้วยเครื่องมืออย่าง AppMaster ให้ถือสิ่งเหล่านี้เป็นการควบคุมแยกกัน: ขีดจำกัดหน้าต่างสั้นสำหรับการระบายพลุ่ง, โควต้าระยะยาวสำหรับควบคุมต้นทุน, และ lockout เฉพาะเมื่อพฤติกรรมแย่ซ้ำๆ

การเลือกขีดจำกัดที่ปฏิบัติได้โดยไม่เดาอย่างสุ่มสี่สุ่มห้า

ขีดจำกัดที่ดีเริ่มจากเป้าหมายเดียว: ปกป้อง backend ในขณะที่ปล่อยให้ผู้ใช้ปกติทำงานเสร็จ คุณไม่ต้องมีตัวเลขที่สมบูรณ์แบบในวันแรก แค่ต้องมีฐานที่ปลอดภัยและวิธีปรับจูน

จุดเริ่มต้นง่ายๆ คือขีดจำกัดต่อ API key ที่สอดคล้องกับชนิด API ที่คุณให้บริการ:

- ทราฟฟิกต่ำ: 60-300 คำขอต่อหนึ่งนาทีต่อคีย์

- ทราฟฟิกกลาง: 600-1,500 คำขอต่อหนึ่งนาทีต่อคีย์

- ทราฟฟิกสูง: 3,000-10,000 คำขอต่อหนึ่งนาทีต่อคีย์

จากนั้นแยกขีดจำกัดตามประเภท endpoint การอ่านมักจะถูกกว่าและยอมรับอัตราสูงกว่า การเขียนเปลี่ยนข้อมูล มักจะมีตรรกะเพิ่มและควรมีขีดจำกัดเข้มงวดกว่า รูปแบบที่พบบ่อยเช่น 1,000/นาที สำหรับ GET แต่ 100-300/นาที สำหรับ POST/PUT/DELETE

นอกจากนี้ ให้ระบุ endpoint ที่แพงและจัดการแยกต่างหาก เช่น การค้นหา การสร้างรายงาน การส่งออก การอัปโหลดไฟล์ และทุกอย่างที่เข้าถึงหลายตารางหรือรันตรรกะธุรกิจหนัก ๆ ควรมีถังขนาดเล็กกว่า แม้ส่วนอื่นของ API จะใจกว้าง หาก backend ของคุณใช้ visual workflows (เช่น Business Process flows) แต่ละขั้นตอนที่เพิ่มเข้ามาคือการทำงานจริงที่จะถูกคูณเมื่อโหลดสูง

วางแผนสำหรับการพุ่งด้วยสองหน้าต่าง: หน้าต่างสั้นเพื่อดูดซับการระเบิดเร็ว และหน้าต่างยาวเพื่อลงโทษการใช้งานต่อเนื่อง ชุดคอมโบที่พบบ่อยคือ 10 วินาที บวก 10 นาที มันช่วยผู้ใช้จริงที่คลิกเร็วโดยไม่ให้สแคร็ปเปอร์ความเร็วไม่จำกัด

สุดท้าย ตัดสินใจว่าเมื่อไคลเอนต์เกินขีดจำกัดจะเกิดอะไรขึ้น โดยปกติ public API จะคืน HTTP 429 พร้อมเวลาที่ชัดเจนให้ลองใหม่ ถ้าผลงานนั้นสามารถรอได้ (เช่น การส่งออก) ให้พิจารณาการต่อคิวแทนการบล็อกเพื่อให้ผู้ใช้จริงยังได้ผลลัพธ์

ออกแบบโควต้าต่อคีย์ให้รู้สึกยุติธรรม

โควต้าต่อคีย์โดยทั่วไปเป็นวิธีที่ยุติธรรมที่สุดเพราะสอดคล้องกับการใช้บริการของลูกค้า: บัญชีหนึ่ง คีย์หนึ่ง ความรับผิดชอบชัดเจน การจำกัดต่อ IP ยังคงมีประโยชน์ แต่บ่อยครั้งจะลงโทษผู้ใช้ที่ไร้เดียงสา

ปัญหาใหญ่คือ IP ที่แชร์กัน ออฟฟิศทั้งออฟฟิศอาจออกผ่าน IP สาธาราเดียว และผู้ให้บริการมือถืออาจกั้นอุปกรณ์เป็นกลุ่ม หากพึ่งพาขีดจำกัดต่อ IP ผู้ใช้คนเดียวที่เสียงดังอาจทำให้ทุกคนช้าลง โควต้าต่อคีย์หลีกเลี่ยงปัญหานั้น และคุณสามารถเก็บขีดจำกัดต่อ IP เล็กๆ เป็น backstop สำหรับการโจมตีชัดเจน

เพื่อทำให้โควต้ารู้สึกยุติธรรม ผูกมันเข้ากับระดับลูกค้าโดยไม่กับดักผู้ใช้ใหม่ คีย์ฟรีหรือคีย์ทดลองควรใช้งานสำหรับการทดสอบจริงได้ แต่ไม่ในระดับที่ทำร้ายคุณ รูปแบบง่ายๆ คือ burst ใจกว้าง อัตราคงที่พอประมาณ และโควต้ารายวันที่สอดคล้องกับแผน

นโยบายต่อคีย์ที่คงทนและคาดเดาได้:

- อนุญาต burst สั้น (การโหลดหน้า, การนำเข้าชุดข้อมูล) แล้วบังคับอัตราคงที่

- เพิ่มขีดจำกัดรายวันต่อคีย์เพื่อจำกัดการสแคร็ปและลูปที่ผิดพลาด

- เพิ่มขีดจำกัดตามแผน แต่คงโครงสร้างเดิมเพื่อให้พฤติกรรมคงที่

- ใช้ขีดจำกัดต่ำกว่าแก่คีย์ที่สร้างใหม่จนกว่าจะสร้างประวัติการใช้งานดี

- เก็บขีดจำกัดต่อ IP เล็กๆ เพื่อจับการ FLOOD ชัดเจนและไคลเอนต์ตั้งค่าผิด

เพื่อป้องกันการแชร์คีย์และการสมัครอัตโนมัติ คุณไม่จำเป็นต้องสอดส่องหนัก เริ่มจากการตรวจสอบง่ายๆ เช่น การเปลี่ยนภูมิภาคผิดปกติ จำนวน IP ที่ต่างกันต่อชั่วโมงสำหรับคีย์เดียว หรือคีย์ใหม่หลายอันถูกสร้างจากแหล่งเดียว ให้ทำการ flag และชะลอก่อน; ล็อกเฉพาะหลังสัญญาณซ้ำ

ทราฟฟิกนิรนามเป็นที่ที่ควรใช้ขีดจำกัดเข้มงวดมากขึ้น หากคุณให้คีย์ทดลอง ขอจำกัดพวกมันอย่างเข้มงวดและให้ขั้นตอนการยืนยันพื้นฐานก่อนเพิ่มขีดจำกัด ถ้า API ของคุณขับเคลื่อนฟอร์มสาธารณะ ให้พิจารณา endpoint สำหรับนิรนามแยกต่างหากพร้อมโควต้าของตัวเองเพื่อให้ backend ส่วนที่เหลือปลอดภัย

ถ้าคุณสร้าง API ด้วยแพลตฟอร์มอย่าง AppMaster การจัดการโควต้าต่อคีย์จะง่ายขึ้นเพราะ auth, business rules, และการจัดการตอบกลับอยู่รวมกันในที่เดียว

การตอบกลับที่เป็นมิตรต่อไคลเอนต์และ header (เพื่อให้ผู้ใช้กู้คืนได้)

การจำกัดอัตราจะใช้ได้ระยะยาวก็ต่อเมื่อไคลเอนต์เข้าใจว่าเกิดอะไรขึ้นและต้องทำอย่างไรต่อ เป้าหมายคือการตอบกลับที่น่าเบื่อแต่คาดเดาได้: สถานะเดียวกัน ฟิลด์เดียวกัน ความหมายเดียวกันข้าม endpoints

เมื่อไคลเอนต์ชนขีดจำกัด ให้คืน HTTP 429 (Too Many Requests) พร้อมข้อความชัดเจนและเวลาที่ต้องรอ การได้ Retry-After เป็นชัยชนะที่เร็วเพราะไคลเอนต์ง่ายๆ ก็สามารถหยุดได้ถูกต้อง

ชุด header เล็กๆ ทำให้ขีดจำกัดอธิบายตัวเองได้ เก็บชื่อนี้ให้สอดคล้องและใส่ในทั้งคำตอบสำเร็จ (เพื่อให้ไคลเอนต์สามารถ pace ตัวเอง) และคำตอบ 429 (เพื่อให้ฟื้นตัวได้):

Retry-After: วินาทีที่ต้องรอก่อนลองใหม่X-RateLimit-Limit: จำนวนที่อนุญาตในหน้าต่างปัจจุบันX-RateLimit-Remaining: คงเหลือในหน้าต่างปัจจุบันX-RateLimit-Reset: เมื่อหน้าต่างรีเซ็ต (epoch seconds หรือเวลา ISO)X-RateLimit-Policy: ข้อความสั้นๆ เช่น "60 requests per 60s"

ทำให้ body ของข้อผิดพลาดมีโครงสร้างเหมือนคำตอบสำเร็จ รูปแบบหนึ่งที่ใช้บ่อยคือ object ข้อผิดพลาดที่มี code คงที่, message ที่เข้าใจง่าย, และคำแนะนำการกู้คืน

{

"error": {

"code": "rate_limit_exceeded",

"message": "Too many requests. Please retry after 12 seconds.",

"retry_after_seconds": 12,

"limit": 60,

"remaining": 0,

"reset_at": "2026-01-25T12:34:56Z"

}

}

บอกไคลเอนต์ว่าต้อง back off อย่างไรเมื่อเห็น 429s Exponential backoff เป็นค่าเริ่มต้นที่ดี: รอ 1s, แล้ว 2s, แล้ว 4s และจำกัดสูงสุด (เช่น 30-60 วินาที) ระบุด้วยว่าเมื่อไหร่ควรหยุด retry

หลีกเลี่ยงความประหลาดใจใกล้โควต้า เมื่อคีย์ใกล้ถึงขีดจำกัด (เช่น ใช้ไป 80-90%) ให้ใส่ฟิลด์หรือ header เตือนเพื่อให้ไคลเอนต์ชะลอก่อนจะเริ่มล้มเหลว เรื่องนี้สำคัญมากขึ้นเมื่อสคริปต์หนึ่งสามารถเรียกหลาย route และเผาโควต้าหมดเร็วกว่าที่คาด

แผนการ rollout แบบทีละขั้นตอนสำหรับ limits และ quotas

การ rollout จะทำได้ดีที่สุดเมื่อคุณมองขีดจำกัดเป็นพฤติกรรมของผลิตภัณฑ์ ไม่ใช่กฎไฟร์วอลล์ชั่วครั้งชั่วคราว เป้าหมายตลอดคือปกป้อง backend ในขณะที่ให้ลูกค้าปกติไปต่อได้

เริ่มจาก inventory เร็วๆ รายนามทุก endpoint แล้วมาร์กแต่ละอันตามต้นทุน (CPU, งานฐานข้อมูล, การเรียก third-party) และความเสี่ยง (login, password reset, search, file upload) จะช่วยไม่ให้คุณใส่ขีดจำกัดทื่อๆ ทั่วทั้งระบบ

ลำดับ rollout ที่มักหลีกเลี่ยงความประหลาดใจ:

- ติดแท็ก endpoint ตามต้นทุนและความเสี่ยง และตัดสินใจว่าอันไหนต้องการกฎเข้มกว่า (login, bulk export)

- เลือก identity keys ตามลำดับความสำคัญ: API key ก่อน, user id แล้ว IP เฉพาะเมื่อจำเป็น

- เพิ่มขีดจำกัดหน้าต่างสั้น (ต่อ 10 วินาทีหรือ 1 นาที) เพื่อหยุด burst และสคริปต์

- เพิ่มโควต้าหน้าต่างยาวขึ้น (ต่อชั่วโมงหรือวัน) เพื่อลดการใช้งานต่อเนื่อง

- เพิ่ม allowlist สำหรับระบบที่เชื่อถือได้และเครื่องมือภายในเพื่อไม่ให้ ops ถูกบล็อก

เก็บรีลีสแรกให้ระมัดระวัง จะปลดล็อกให้กว้างขึ้นทีหลังง่ายกว่าการปลดล็อกผู้ใช้ที่โกรธ

มอนิเตอร์และจูน แล้ว version นโยบายของคุณ ติดตามจำนวนคำขอที่ชน limits, endpoint ไหนที่ทำให้เกิด, และมีคีย์ไม่กี่คีย์ที่ได้รับผลกระทบ เมื่อเปลี่ยนตัวเลข ให้ปฏิบัติเหมือนเป็นการเปลี่ยน API: เอกสารประกอบ, ค่อยๆ ไล่ปล่อย, และแยกกฎเก่ากับใหม่ไว้เพื่อย้อนกลับได้เร็ว

ถ้าคุณสร้าง API ด้วย AppMaster ให้วางแผนกฎพวกนี้ขนานกับ endpoints และตรรกะธุรกิจเพื่อให้ limits สอดคล้องกับต้นทุนจริงของแต่ละ workflow

Workflow การล็อกเอาท์ที่หยุดการละเมิดโดยไม่สร้างความวุ่นวาย

Lockouts เปรียบเหมือนเข็มขัดนิรภัย ควรหยุดการละเมิดที่ชัดเจนอย่างรวดเร็ว แต่ยังให้ผู้ใช้ปกติทางออกที่ชัดเจนเมื่อเกิดข้อผิดพลาด

แนวทางที่ใจเย็นคือโทษเชิงก้าวหน้า สมมติว่า client อาจตั้งค่าผิด ไม่ใช่ตั้งใจทำร้าย และค่อยๆ เพิ่มระดับเมื่อรูปแบบเดิมซ้ำ

บันไดก้าวหน้าที่เรียบง่าย

ใช้ชุดขั้นตอนเล็กๆ ที่อธิบายง่ายและติดตั้งง่าย:

- เตือน: แจ้งให้ไคลเอนต์ทราบว่ากำลังเข้าใกล้ขีดจำกัด และบอกเมื่อมันรีเซ็ต

- ชะลอ: เพิ่มหน่วงสั้นๆ หรือลดขีดจำกัดต่อวินาทีสำหรับคีย์นั้น

- ล็อกชั่วคราว: บล็อกเป็นนาที (ไม่ใช่ชั่วโมง) พร้อมเวลาปลดล็อกที่ชัดเจน

- ล็อกยาวขึ้น: เมื่อเกิดการพุ่งซ้ำในหลายหน้าต่าง

- ตรวจสอบด้วยคน: สำหรับรูปแบบที่ดูจงใจหรือติดซ้ำ

การเลือกจะล็อกอะไรสำคัญมาก ต่อ API key มักเป็นวิธีที่ยุติธรรมที่สุดเพราะเจาะจงผู้เรียก ไม่กระจายไปยังทุกคนที่อยู่หลังเครือข่ายที่แชร์กัน ต่อบัญชีช่วยเมื่อผู้ใช้หมุนคีย์ ต่อ IP ช่วยกับทราฟฟิกนิรนามแต่สร้าง false positive สำหรับ NATs, ออฟฟิศ, และผู้ให้บริการมือถือ เมื่อการละเมิดรุนแรง ให้รวมสัญญาณ (เช่น ล็อกคีย์และ require การตรวจสอบเพิ่มสำหรับ IP นั้น) แต่เก็บรัศมีผลกระทบให้แคบ

ทำให้ lockouts เป็นแบบเวลาที่เข้าใจง่าย: "ถูกบล็อกจนถึง 14:05 UTC" และ "รีเซ็ตหลัง 30 นาทีของพฤติกรรมปกติ" หลีกเลี่ยงการแบนถาวรสำหรับระบบอัตโนมัติ ลูกค้าที่บั๊กอาจวนลูปและเผาโควต้ารวดเร็ว จึงออกแบบโทษให้ลดทอนตามเวลา ระยะเวลาการลงโทษควรลดเมื่อมีช่วงเวลาที่ต่ำลง

ถ้าคุณสร้าง API ใน AppMaster บันไดนี้แมปได้ดีกับตัวนับที่เก็บไว้บวก Business Process ที่ตัดสินใจอนุญาต, ชะลอ, หรือบล็อก และเขียนเวลาปลดล็อกของคีย์

สำหรับผู้กระทำผิดซ้ำ เก็บช่องทางตรวจสอบด้วยคน อย่าเถียงกับผู้ใช้ ขอ request IDs, timestamps, และชื่อคีย์ แล้วตัดสินใจตามหลักฐาน

ความผิดพลาดทั่วไปที่ทำให้เกิด false positives

False positives คือการที่การป้องกันไปบล็อกผู้ใช้ปกติ มักเกิดเมื่อกฎง่ายเกินไปเมื่อเทียบกับวิธีการใช้งานจริงของผู้คน

ความผิดพลาดคลาสสิกคือขีดจำกัดระดับ global หนึ่งค่า หากคุณปฏิบัติเหมือนอ่านถูกและการส่งออกเป็นของเท่ากัน คุณจะหรือจะป้องกันอย่างหนักสำหรับการอ่าน (น่ารำคาญ) หรือป้องกันเบาสำหรับการส่งออก (อันตราย) แยกขีดจำกัดตามต้นทุนของ endpoint แล้วทำให้ path หนักเข้มงวดกว่า

การจำกัดเฉพาะ IP เป็นกับดักอีกอย่าง ผู้ใช้จริงหลายคนแชร์ IP สาธารณะ (ออฟฟิศ, โรงเรียน, ผู้ให้บริการมือถือ, cloud NAT) ผู้ใช้หนักคนเดียวอาจทำให้ทุกคนถูกบล็อก และดูเหมือนการล่มแบบสุ่ม ให้ใช้การจำกัดต่อ API key เป็นหลัก แล้วใช้ IP เป็นสัญญาณรองเมื่อโจมตีชัดเจน

ความล้มเหลวเองก็สร้าง false positives หากที่เก็บของ limiter ล่ม การเลือก "fail closed" อาจทำให้ API ทั้งหมดของคุณล่ม "Fail open" อาจเชิญการพุ่งที่ทำให้ backend ล่มเหมือนเดิม ให้เลือก fallback ที่ชัดเจน: เก็บ emergency cap เล็กๆ ที่ขอบ และ degrade อย่างสุภาพบน endpoint ที่ไม่สำคัญ

การจัดการของไคลเอนต์มีความสำคัญมากกว่าที่ทีมส่วนใหญ่คาด หากคุณคืน 429 ทั่วไปโดยไม่มีข้อความชัดเจน ผู้ใช้จะ retry มากขึ้นและถูกบล็อกเพิ่มเสมอ ส่ง Retry-After เสมอ และทำให้ข้อความผิดพลาดเฉพาะเจาะจง ("Too many requests for this key. Try again in 30 seconds.")

ปัญหาที่ป้องกันได้มากที่สุดคือความลับ ขีดจำกัดที่ซ่อนอยู่ให้ความรู้สึกว่ามันเป็นบั๊กเมื่อผู้ใช้ชนโหลด production เป็นครั้งแรก แชร์นโยบายง่ายๆ และรักษาให้คงที่

เช็คลิสต์ด่วนเพื่อหลีกเลี่ยง false positives:

- แยกขีดจำกัดสำหรับ endpoint แพงกับถูก

- จำกัดหลักโดย API key ไม่ใช่เฉพาะโดย IP

- กำหนดพฤติกรรมเมื่อ limiter ใช้งานไม่ได้

- ตอบ 429 ชัดเจนพร้อม

Retry-After - เอกสารและสื่อสารขีดจำกัดก่อนบังคับใช้

ถ้าคุณสร้าง API ด้วยเครื่องมืออย่าง AppMaster นั่นมักหมายถึงการตั้งขีดจำกัดต่างกันในแต่ละ endpoint และคืน payload ข้อผิดพลาดที่สม่ำเสมอเพื่อให้ไคลเอนต์ถอยกลับได้โดยไม่ต้องเดา

มอนิเตอร์และการแจ้งเตือนที่ช่วยได้จริง

การจำกัดอัตราจะใช้ได้เมื่อคุณเห็นสิ่งที่เกิดขึ้นแบบเรียลไทม์ เป้าหมายไม่ใช่จับทุกพุ่ง แต่คือจุดรูปแบบที่กลายเป็นการล่มหรือผู้ใช้โกรธ

เริ่มจากสัญญาณเล็กๆ ที่อธิบายทั้งปริมาณและความตั้งใจ:

- คำขอต่อวินาที/นาที (รวมและต่อ API key)

- อัตรา 429 (คำขอที่ถูก throttle) และอัตรา 5xx (ความเจ็บปวดของ backend)

- การพุ่งของ 401/403 ซ้ำ (คีย์ไม่ถูกต้อง, credential stuffing, ไคลเอนต์ตั้งค่าไม่ถูก)

- อันดับ endpoint ตามปริมาณและตามต้นทุน (query ช้า, export หนัก)

- endpoint ใหม่หรือไม่คาดคิดที่ขึ้นมาในท็อป 10

เพื่อแยก "ทราฟฟิกที่ไม่ดี" ออกจาก "เราเพิ่งปล่อยของ" ให้เพิ่มบริบทในแดชบอร์ด: เวลา deploy, การเปลี่ยน flag เฟเจอร์, การส่งอีเมลการตลาด หากทราฟฟิกพุ่งทันทีหลัง release และสัดส่วน 429/5xx ยังคงดี มักเป็นการเติบโต ไม่ใช่การละเมิด หากการพุ่งกระจุกตัวในคีย์เดียว, ช่วง IP หนึ่ง, หรือ endpoint หนึ่ง ให้มองว่าแปลก

การแจ้งเตือนควรน่าเบื่อ ใช้ threshold บวก cooldowns เพื่อไม่ให้ถูกปลุกทุกนาทีสำหรับเหตุการณ์เดียวกัน:

- อัตรา 429 เกิน X% เป็นเวลา 10 นาที แจ้งครั้งละชั่วโมง

- 5xx เกิน Y% เป็นเวลา 5 นาที ให้ page ทันที

- คีย์เดียวเกินโควต้ากว่า Z% เป็นเวลา 15 นาที เปิดการสอบสวน

- การพุ่งของ 401/403 เกิน N/นาที ให้ flag สำหรับการละเมิด

เมื่อ alert ติด ให้เก็บบันทึกเหตุการณ์สั้นๆ: อะไรเปลี่ยน, คุณเห็นอะไร (คีย์/endpoint ยอดนิยม), และคุณปรับอะไรบ้าง (limits, caches, บล็อกชั่วคราว) เมื่อเวลาผ่านไป บันทึกเหล่านี้จะเป็น playbook ของคุณ

ตัวอย่าง: คุณเปิด endpoint ค้นหาใหม่ ทราฟฟิกเพิ่มสองเท่า ถ้าคำขอส่วนใหญ่ไปที่ endpoint นั้นข้ามหลายคีย์ ให้เพิ่มโควต้าต่อคีย์เล็กน้อยและปรับ endpoint ถ้าคีย์เดียวเรียก export ไม่หยุดและทำให้ latency ขึ้น ให้แยกขีดจำกัด endpoint นั้นและติดต่อเจ้าของคีย์

เช็คลิสต์ด่วน: การตรวจสอบสมเหตุสมผลก่อนและหลังเปิดตัว

การตั้งค่าที่ดีจะน่าเบื่อเมื่อมันทำงาน เช็คลิสต์นี้จับปัญหาที่มักทำให้เกิด false positives หรือปล่อยช่องว่างชัดเจน

ก่อนปล่อย endpoint ใหม่

รันการตรวจสอบเหล่านี้ใน staging และอีกครั้งหลังเปิดตัว:

- Identity: ยืนยันว่า limiter ใช้คีย์ถูกต้อง (API key ก่อน แล้ว user หรือ IP เป็น fallback) และคีย์ที่หมุนจะไม่สืบทอดโทษเดิม

- Limits: ตั้งโควต้าพื้นฐานต่อคีย์ แล้วปรับตามต้นทุนของ endpoint (อ่านถูก vs เขียนแพง) และ burst ที่คาด

- Responses: คืนสถานะและข้อมูลการกู้คืนที่ชัดเจน (เวลา retry, งบที่เหลือ, รหัสข้อผิดพลาดคงที่)

- Logs: บันทึกว่าใครถูกจำกัด (key/user/IP), route ไหน, กฎไหนถูกกระตุ้น, และ request ID สำหรับซัพพอร์ต

- Bypass: เก็บ allowlist ฉุกเฉินสำหรับมอนิเตอร์และการผสานงานที่เชื่อถือได้

ถ้าคุณสร้างบน AppMaster ให้ปฏิบัติต่อแต่ละ endpoint ใหม่เป็นการตัดสินชั้นต้นทุน: lookup ธรรมดาสามารถใจกว้าง ขณะที่อะไรก็ตามที่เรียกตรรกะธุรกิจหนักควรเริ่มเข้มงวดกว่า

เมื่อเกิด incident (การละเมิดหรือทราฟฟิกกระโดด)

ปกป้อง backend ในขณะที่ให้ผู้ใช้จริงฟื้นตัวได้:

- เพิ่มขีดจำกัดชั่วคราวเฉพาะสำหรับ route ที่เสี่ยงน้อยที่สุด (มักจะการอ่าน) และดูอัตราข้อผิดพลาด

- เพิ่ม allowlist สั้นๆ สำหรับลูกค้าที่รู้จักในขณะที่สืบสวน

- กระชับ route ที่มีความเสี่ยงแทนลด global limits

- เปิดใช้งาน identity ที่เข้มขึ้น (require API keys, ลดการพึ่งพา IP) เพื่อลดการบล็อกเครือข่ายที่แชร์

- เก็บตัวอย่าง: คีย์ยอดนิยม, IP ยอดนิยม, user agents, และรูปแบบ payload ที่แน่นอน

ก่อนเพิ่มขีดจำกัดให้ลูกค้า ให้ตรวจ pattern ปกติของพวกเขา, สัดส่วน endpoint ที่เรียก, และว่าพวกเขาสามารถรวมคำขอหรือเพิ่ม backoff หรือไม่ และยืนยันว่าพวกเขาไม่ได้แชร์คีย์เดียวข้ามหลายแอป

รายเดือน ทบทวน: endpoint ที่ถูกจำกัดมากสุด, เปอร์เซ็นต์ของทราฟฟิกที่ชน limits, route ต้นทุนสูงใหม่, และโควต้าของคุณยังสอดคล้องกับการใช้งานจริงหรือไม่

สถานการณ์ตัวอย่าง: ปกป้อง API สาธารณะจริงโดยไม่ทำร้ายผู้ใช้

สมมติคุณรัน API สาธารณะที่ถูกใช้โดยสองแอป: พอร์ทัลลูกค้า (ทราฟฟิกสูง ต่อเนื่อง) และเครื่องมือแอดมินภายใน (ทราฟฟิกต่ำ แต่ทำงานทรงพลัง) ทั้งคู่ใช้ API keys และพอร์ทัลมีหน้า login สำหรับผู้ใช้ปลายทาง

ตอนบ่ายวันหนึ่ง พาร์ทเนอร์ส่ง integration ที่มีบั๊ก มันเริ่มรีเทรัยคำขอล้มเหลวในลูปรัด ส่ง 200 คำขอต่อวินาทีจากคีย์เดียว หากไม่มีเกราะกัน คีย์นั้นอาจเบียดคนอื่นจนทำงานไม่ได้

ขีดจำกัดต่อคีย์จะจำกัดรัศมีความเสียหาย คีย์ที่ผิดพลาดชนขีดจำกัดต่อหนึ่งนาที ได้รับ 429 และลูกค้ารายอื่นยังทำงานได้ คุณอาจมีขีดจำกัดแยกสำหรับ endpoint แพง (เช่น การส่งออก) ดังนั้นแม้ "อนุญาต" ทราฟฟิกก็ไม่สามารถโหลดฐานข้อมูลจนพังได้

ในเวลาเดียวกัน การโจมตีแบบ brute-force เริ่มทุบหน้า auth แทนที่จะบล็อกช่วง IP ทั้งหมด (ซึ่งกระทบผู้ใช้จริงหลัง NAT) คุณชะลอมันแล้วล็อกตามพฤติกรรม: การพยายามล้มเหลวต่อบัญชีมากเกินไปบวกกับต่อ IP ในหน้าต่างสั้นๆ ผู้โจมตีจะได้เวลารอที่ยาวขึ้นเป็นลำดับ แล้วล็อกชั่วคราว

ลูกค้าจริงที่พิมพ์รหัสผิดไม่กี่ครั้งยังฟื้นตัวได้เพราะการตอบกลับของคุณชัดเจนและคาดเดาได้:

- 429 พร้อม

Retry-Afterเพื่อให้ client รู้จะลองเมื่อไร - หน้าต่างล็อกสั้น (เช่น 10-15 นาที) ไม่ใช่การแบนถาวร

- ข้อความข้อผิดพลาดสม่ำเสมอที่ไม่เผยว่าบัญชีมีอยู่หรือไม่

เพื่อยืนยันการแก้ไข คุณดูเมตริกบางอย่าง:

- อัตรา 429 โดย API key และ endpoint

- อัตราความล้มเหลวในการยืนยันตัวตนและจำนวนการล็อกเอาท์

- P95 latency และ CPU ของฐานข้อมูลระหว่างเหตุการณ์

- จำนวนคีย์ที่ได้รับผลกระทบ (ควรน้อย)

นี่คือหน้าตาของการจำกัดอัตราที่ปกป้อง backend โดยไม่ลงโทษผู้ใช้ปกติ

ขั้นตอนถัดไป: ตั้งนโยบายเล็กๆ แล้ววนปรับ

คุณไม่ต้องมีโมเดลสมบูรณ์แบบในวันแรก เริ่มด้วยนโยบายเล็ก ๆ ชัดเจนแล้วปรับตามการเรียนรู้จากการใช้งานจริง

เวอร์ชันแรกที่มั่นคงมักมีสามส่วน:

- ค่าเริ่มต้นต่อคีย์ (requests per minute) ที่ครอบคลุม endpoint ส่วนใหญ่

- ขีดจำกัดเข้มงวดกว่าใน endpoint แพง (search, exports, uploads, รายงานซับซ้อน)

- การตอบ 429 ชัดเจนพร้อมข้อความสั้น ๆ ที่บอกไคลเอนต์ต้องทำอย่างไรต่อ

เพิ่ม lockouts เฉพาะที่ความเสี่ยงสูงและสามารถอนุมานเจตนาได้ง่าย เช่น signup, login, password reset, การสร้างโทเค็น เป็นตัวอย่างที่เหมาะสม เก็บ lockout สั้นในตอนแรก (เป็นนาที ไม่ใช่วัน) และชอบ friction แบบก้าวหน้า: ชะลอ -> บล็อกชั่วคราว -> ต้องการการตรวจสอบที่เข้มขึ้น

เขียนนโยบายเป็นภาษาง่ายๆ เพื่อให้ซัพพอร์ตอธิบายโดยไม่ต้องพึ่งวิศวกร รวมถึงสิ่งที่ถูกจำกัด (ต่อ API key, ต่อ IP, ต่อบัญชี), หน้าต่างรีเซ็ต, และวิธีให้ลูกค้ากู้คืน

ถ้าคุณกำลังนำไปใช้พร้อมสร้าง backend ใหม่ AppMaster อาจเหมาะ: คุณสามารถสร้าง APIs, กำหนด workflow ธุรกิจ (รวมถึงตัวนับและการตัดสินใจล็อกเอาท์) แบบภาพ แล้วปรับใช้ไปยัง cloud หรือส่งออกซอร์สโค้ดที่สร้างขึ้นเมื่อคุณต้องการการควบคุมเต็มรูปแบบ