การจัดการความลับและการกำหนดค่าสำหรับ dev, staging, prod

เรียนรู้การจัดการความลับและการตั้งค่าข้าม dev, staging และ prod พร้อมรูปแบบง่าย ๆ สำหรับ API key, ข้อมูลรับรอง SMTP และความลับ webhook โดยไม่ให้รั่วไหล

ปัญหาที่เรากำลังแก้

การจัดการความลับและการกำหนดค่าเกี่ยวกับการเก็บค่าที่อ่อนไหวให้ออกจากที่ซึ่งอาจถูกคัดลอก แคช หรือแชร์โดยไม่ตั้งใจ

Secret คือค่าที่ให้สิทธิ์หรือยืนยันตัวตน เช่น API key รหัสผ่านฐานข้อมูล บัญชี SMTP หรือความลับสำหรับเซ็น webhook ส่วน config ปกติคือค่าที่เผยแพร่ได้โดยไม่เป็นอันตราย เช่น ชื่อ feature flag ค่า timeout หรือ URL พื้นฐานของเว็บไซต์สาธารณะ

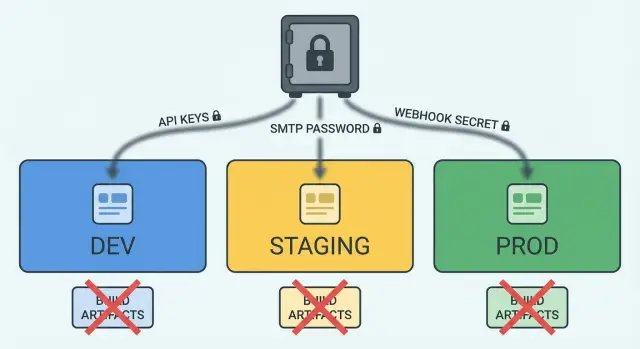

Dev, staging และ prod ต้องมีค่าที่ต่างกันเพราะมีวัตถุประสงค์ต่างกัน Dev เพื่อการวนทำงานเร็วและทดสอบอย่างปลอดภัย Staging ควรคล้าย prod แต่แยกจากกัน Prod ต้องปิดแน่น ตรวจสอบได้ และเสถียร หากคุณใช้ความลับตัวเดียวกันทุกที่ การรั่วไหลใน dev อาจกลายเป็นการแฮ็กใน prod ได้

"รั่วไหลเข้า builds" หมายถึงความลับกลายเป็นส่วนหนึ่งของสิ่งที่ถูกแพ็กและแชร์ เช่น ไบนารี backend ที่คอมไพล์แล้ว บันเดิลแอปมือถือ หรือบันเดิลฝั่งหน้า เมื่อความลับอยู่ใน artifact ของการ build มันสามารถกระจายไปยังที่ที่คุณควบคุมไม่ได้

การรั่วไหลโดยบังเอิญมักเกิดผ่านเส้นทางที่คาดการณ์ได้ไม่กี่แบบ:

- เขียนความลับลงในซอร์สโค้ด ตัวอย่าง หรือคอมเมนต์

- คอมมิตไฟล์

.envท้องถิ่นหรือการส่งออกรูปแบบคอนฟิกไปยัง repo - อัดความลับลงใน build ของ front-end หรือแอปมือถือที่รันบนอุปกรณ์ผู้ใช้

- พิมพ์ความลับใน logs, crash reports หรือผลลัพธ์การ build

- คัดลอกค่าจาก production ไปยัง staging "เพื่อทดสอบเร็วๆ"

ตัวอย่างง่าย ๆ: นักพัฒนาคนหนึ่งเพิ่มรหัสผ่าน SMTP ลงในไฟล์คอนฟิกเพื่อให้ "อีเมลใช้งานได้" แล้วไฟล์นั้นถูกคอมมิตหรือแพ็กเข้า release build แม้คุณจะหมุนรหัสผ่านทีหลัง build เก่าก็อาจยังอยู่ใน cache ของ CI, การอัปโหลดสู่ app store, หรือโฟลเดอร์ดาวน์โหลดของใครบางคน

เป้าหมายชัดเจน: เก็บความลับไว้ภายนอกโค้ดและการ build และฉีดค่าที่ถูกต้องตาม environment ใน runtime หรือผ่านขั้นตอนการ deploy ที่ปลอดภัย

หลักการพื้นฐานที่ป้องกันการรั่วส่วนใหญ่ได้

ความปลอดภัยส่วนใหญ่ได้มาจากนิสัยไม่กี่อย่างที่คุณทำทุกครั้ง

อย่าเก็บความลับไว้ในโค้ดและผลลัพธ์การ build. โค้ดแพร่กระจาย มันถูกคัดลอก รีวิว พิมพ์ลง log แคช และอัปโหลด ผลลัพธ์การ build ก็เช่นกัน: artifact อาจไปอยู่ใน log ของ CI, บันเดิลแอป, registry ของ container, หรือโฟลเดอร์ที่แชร์ ถือว่าสิ่งที่ถูกคอมมิตหรือคอมไพล์เป็นสาธารณะ

แยกข้อมูลรับรองตาม environment (least privilege). คีย์ dev ควรใช้ได้เฉพาะใน dev และมีสิทธิ์จำกัด หากคีย์รั่วจากแล็ปท็อปหรือเซิร์ฟเวอร์ทดสอบ ความเสียหายจะถูกจำกัด ไอเดียเดียวกันใช้ได้กับผู้ใช้ SMTP, รหัสผ่านฐานข้อมูล และความลับการเซ็น webhook

ทำให้การหมุนเป็นเรื่องธรรมดา. สมมติว่าคุณจะหมุนความลับ เพราะคุณต้องทำ ออกแบบให้สามารถแทนที่ค่าได้โดยไม่ต้องแก้โค้ดและไม่ต้อง rebuild แอป สำหรับระบบหลายแบบ นั่นหมายถึงการอ่านความลับตอน runtime (จาก environment variable หรือ secret store) และรองรับมากกว่าหนึ่งความลับที่ยังใช้งานได้ในช่วงเปลี่ยน

จำกัดและบันทึกการเข้าถึง. ความลับควรอ่านได้โดยบริการที่ต้องใช้เท่านั้น และเฉพาะใน environment ที่รันเท่านั้น การเข้าถึงโดยมนุษย์ควรมีน้อย จำกัดเวลา และตรวจสอบได้

ถ้าคุณต้องการชุดกฎเล็ก ๆ ที่ครอบคลุมกรณีส่วนใหญ่:

- อย่าคอมมิตความลับหรือวางลงในตั๋ว แชท หรือภาพหน้าจอ

- ใช้ข้อมูลรับรองแยกกันสำหรับ dev, staging และ prod

- เลือก config ที่ฉีดตอน runtime แทนการแบ็กเป็นค่าลงใน image หรือแอปมือถือ

- หมุนคีย์ตามตารางและหลังจากสงสัยว่ามีการรั่วไหล

- จำกัดว่าใครหรืออะไรอ่านความลับได้ และเก็บ log การเข้าถึง

หลักการเหล่านี้ใช้ได้ไม่ว่าคุณจะใช้สแตกโค้ดแบบดั้งเดิมหรือแพลตฟอร์ม no-code อย่าง AppMaster ทางที่ปลอดภัยคือเดียวกัน: เก็บความลับออกจาก build และจำกัดขอบเขตการใช้งานให้ชัดเจน

ตำแหน่งที่ความลับมักรั่วไหล

การรั่วไหลส่วนใหญ่ไม่ใช่ "การแฮ็ก" มันเกิดขึ้นระหว่างการทำงานปกติ: ทดสอบเร็วๆ ภาพหน้าจอที่มีประโยชน์ หรือ build ที่พิมพ์ข้อมูลมากเกินไป จุดเริ่มต้นที่ดีคือการรู้ว่าจุดเล็กๆ เหล่านั้นมักเกิดจากที่ไหน

ระบบควบคุมซอร์ส เป็นกรณีคลาสสิก ใครบางคนวาง API key ลงในไฟล์คอนฟิก "ชั่วคราว" คอมมิต แล้วมันแพร่ไปตาม branch, pull request, และคอมเมนต์การรีวิว แม้คุณจะลบทีหลังก็ตาม ความลับอาจอยู่ในประวัติหรือแพตช์ที่คัดลอกไว้

สิ่งที่คุณส่งถึงผู้ใช้ เป็นแหล่งรั่วใหญ่อีกอย่าง บันเดิลฝั่งหน้าและไบนารีแอปมือถือดูได้ง่าย ถ้าความลับอยู่ใน JavaScript, แอป iOS/Android, หรือคอนฟิกที่ "ถูกอบ" ให้ถือว่ามันเป็นสาธารณะ แอปไคลเอนต์สามารถเก็บตัวระบุสาธารณะได้ แต่ไม่ใช่คีย์ส่วนตัว

ความลับยังรั่วผ่าน "เสียงที่เป็นประโยชน์" ในระบบอัตโนมัติและฝ่ายสนับสนุน ตัวอย่างทั่วไปได้แก่ log ของ CI ที่ echo ตัวแปร environment, การพิมพ์ debug ที่มีข้อมูล SMTP, crash report ที่จับคอนฟิกและคำขอขาออก, ภาพของ container หรือ cache ของ build ที่เก็บไฟล์ .env, และตั๋วสนับสนุนที่มีการคัดลอก log หรือภาพหน้าจอของหน้าตั้งค่า

รูปแบบที่พบบ่อยคือความลับเข้าสู่ pipeline ของการ build ครั้งเดียว แล้วถูกคัดลอกไปทุกที่: ลงใน layer ของ container, ลงใน artifact ที่แคช, ลงใน log, และลงในตั๋ว การแก้ไขมักไม่ใช่แค่เครื่องมือเดียว แต่มาจากนิสัย: เก็บความลับให้อยู่ห่างจากโค้ด, build, และสิ่งที่มนุษย์มักจะวางลงในแชท

ประเภทความลับที่พบบ่อยและความเสี่ยง

จะช่วยให้รู้ว่าความลับแบบไหนทำอะไรได้ถ้ารั่ว และมันไม่ควรปรากฏที่ไหนบ้าง

API keys (เช่น Stripe, แผนที่, analytics) มักเป็นข้อมูลรับรองระดับโปรเจกต์ ระบุแอปของคุณและอนุญาตการกระทำบางอย่าง เช่น เก็บเงินหรืออ่านสถิติ ไม่ใช่โทเค็นผู้ใช้ โทเค็นผู้ใช้แทน session ที่ควรหมดอายุ หลาย API key ไม่หมดอายุเอง ทำให้การรั่วไหลมีความเสียหายมากขึ้น

ข้อมูลรับรอง SMTP มักเป็นชื่อผู้ใช้และรหัสผ่านสำหรับเซิร์ฟเวอร์อีเมล ถ้ารั่ว ผู้โจมตีสามารถส่งสแปมในนามโดเมนของคุณและทำให้การส่งเมลเสียหาย ผู้ให้บริการอีเมลแบบ API แทนรหัสผ่าน SMTP ด้วย API key และสิทธิ์แบบ scope ซึ่งปลอดภัยกว่าได้ แต่ความเสี่ยงยังสูงหากคีย์นั้นส่งเมลจากบัญชีคุณได้

ความลับ webhook (การเซ็นหรือคีย์ตรวจสอบ) ปกป้องคำขอขาเข้า หากความลับเซ็นรั่ว ใครสักคนสามารถปลอมเหตุการณ์เช่น "payment succeeded" หรือ "subscription canceled" และหลอกระบบของคุณ อันตรายไม่ได้มีแค่ข้อมูลถูกเปิดเผย แต่ตรรกะธุรกิจถูกสั่งให้ทำงานจากเหตุการณ์ปลอม

ความลับที่มีผลกระทบสูงอื่น ๆ ได้แก่ URL ฐานข้อมูล (มักมีรหัสผ่านฝังอยู่) ข้อมูลรับรองบัญชีบริการ และคีย์การเข้ารหัส URL ฐานข้อมูลที่รั่วอาจหมายถึงการขโมยข้อมูลทั้งหมด คีย์การเข้ารหัสที่รั่วอาจทำให้ข้อมูลในอดีตและอนาคตอ่านได้ และการหมุนคีย์อาจเจ็บปวด

ทางคิดผลกระทบเร็ว ๆ:

- สามารถใช้เงินหรือสั่งการได้: คีย์ชำระเงิน, คีย์ API แอดมิน, ความลับการเซ็น webhook

- สามารถแอบอ้างตัวตน: รหัสผ่าน SMTP, คีย์ส่งอีเมล, โทเค็นบอตสำหรับส่งข้อความ

- สามารถเปิดเผยข้อมูลทั้งหมด: ข้อมูลรับรองฐานข้อมูล, บัญชีบริการคลาวด์

- ทำลายความเป็นส่วนตัวถาวร: คีย์การเข้ารหัส, คีย์เซ็น

- มักปลอดภัยที่จะส่ง: คีย์ที่ออกแบบให้สาธารณะสำหรับเบราว์เซอร์ (ยังควรจำกัดโดยโดเมน/แอป)

อย่าส่งสิ่งเหล่านี้ไปยังแอปไคลเอนต์ (เว็บ, iOS, Android): secret API keys, รหัสผ่าน SMTP, ข้อมูลรับรองฐานข้อมูล, บัญชีบริการ, คีย์เข้ารหัสส่วนตัว, และความลับการเซ็น webhook หากไคลเอนต์ต้องเรียก API บุคคลที่สาม ให้ทำผ่านแบ็กเอนด์ของคุณเพื่อเก็บความลับไว้ฝั่งเซิร์ฟเวอร์

รูปแบบการเก็บความลับโดยไม่ใส่ลงใน build

ค่าเริ่มต้นที่ปลอดภัยคือ: อย่าอบความลับลงในสิ่งที่ถูกคอมไพล์ ส่งออก หรือแชร์ จงถือว่า build เป็น artifact สาธารณะ แม้คุณคิดว่ามันส่วนตัว

เลือกที่เก็บที่เหมาะสมสำหรับแต่ละ environment

สำหรับการพัฒนาแบบโลคัล ไฟล์คอนฟิกอาจใช้ได้ถ้ามันไม่เข้า version control และเปลี่ยนง่าย (เช่นไฟล์ .env แบบเฉพาะเครื่อง) สำหรับ staging และ production ให้ใช้ secret store จริง: secret manager ของผู้ให้บริการคลาวด์, vault ทุ่มเท, หรือการตั้งค่า environment ที่ปกป้องของแพลตฟอร์ม

Environment variable เป็นค่าเริ่มต้นที่ดีเพราะฉีดเข้าตอน runtime ง่ายและแยกจากโค้ด รายละเอียดสำคัญคือเวลา: การฉีดตอน runtime ปลอดภัยกว่าการฉีดตอน build เพราะความลับจะไม่เป็นส่วนหนึ่งของผลลัพธ์การ build หรือ client bundle

การแบ่งใช้งานที่ใช้งานได้สำหรับทีมหลายทีม:

- Local dev: env vars ท้องถิ่นหรือไฟล์ความลับท้องถิ่น แยกตามเครื่องนักพัฒนา

- Staging: secret manager หรือ environment settings ที่ปกป้อง โดย scope เฉพาะ staging

- Production: secret manager ที่มีการควบคุมการเข้าถึงเข้มงวด, audit logs, และการหมุนคีย์

รักษาการตั้งชื่อและขอบเขตให้สอดคล้อง

ใช้ชื่อตัวแปรเดียวกันในทุก environment เพื่อให้แอปทำงานเหมือนกัน: SMTP_HOST, SMTP_USER, SMTP_PASS, STRIPE_SECRET_KEY, WEBHOOK_SIGNING_SECRET เพียงค่าเปลี่ยนเท่านั้น

เมื่อ environment เริ่มมีผลสำคัญ (เช่นการจ่ายเงิน อีเมล webhook) ให้ใช้โปรเจกต์หรือบัญชีคลาวด์แยกตาม environment เมื่อเป็นไปได้ เช่น เก็บคีย์ Stripe ของ staging และความลับ webhook ใน store เฉพาะ staging เพื่อความผิดพลาดของ staging จะไม่แตะต้อง production

ถ้าคุณ deploy ด้วยแพลตฟอร์มอย่าง AppMaster ให้เลือกการตั้งค่า environment ตอน runtime สำหรับบริการ backend เพื่อให้ความลับอยู่ฝั่งเซิร์ฟเวอร์และไม่ฝังในโค้ดที่ส่งออกหรือแอปไคลเอนต์

ตั้งค่าทีละขั้นตอนข้าม dev, staging, prod

ทำให้การใช้งานความลับผิดพลาดยากโดยตั้งค่าดีฟอลต์ที่ปลอดภัย

-

สำรวจสิ่งที่คุณมีและที่มันถูกใช้. รวม API key, ชื่อผู้ใช้และรหัสผ่าน SMTP, ความลับการเซ็น webhook, รหัสผ่านฐานข้อมูล, คีย์ JWT, และโทเค็นบุคคลที่สาม ระบุเจ้าของ (ทีมหรือผู้ขาย), คอมโพเนนต์ที่อ่านมัน (backend, worker, mobile, web), และความถี่ที่เหมาะสมสำหรับการหมุน

-

สร้างค่าที่แยกสำหรับ dev, staging, prod และตั้งสิทธิ์แยก. ความลับ dev ควรปลอดภัยพอที่จะใช้จากแล็ปท็อปและคอนเทนเนอร์ท้องถิ่น Staging ควรคล้าย production แต่ห้ามแชร์บัญชีหรือคีย์ production Prod ควรอ่านได้เฉพาะโดย runtime identity ของ production ไม่ใช่โดยมนุษย์เป็นค่าเริ่มต้น

-

ย้ายความลับไปยังคอนฟิกตอน runtime ไม่ใช่ตอน build. ถ้าความลับมีอยู่ระหว่างการ build มันอาจไปอยู่ใน log ของ build, layer ของ Docker, client bundle, หรือ crash report กฎง่ายๆ: build ผลิต artifact ที่ปลอดภัยต่อการคัดลอก รอบ runtime ฉีดความลับเข้าเมื่อแอปเริ่ม

-

ใช้ flow การ deploy ที่สอดคล้อง. แนวทางหนึ่งที่ช่วยลดความผิดพลาด:

- สร้าง secret store หนึ่งชุดต่อ environment (หรือ namespace เข้มงวดต่อ environment)

- ให้ identity ของ runtime แอปอ่านความลับเฉพาะ environment ของมันเท่านั้น

- ฉีดความลับตอนเริ่มด้วย environment variables หรือไฟล์ mount และเก็บไว้นอก image และ client bundle

- เพิ่มกฎการหมุน (วันหมดอายุ เจ้าของ และเตือนตามรอบ)

- เพิ่มการทดสอบแข็ง: deployment ของ staging ต้องล้มเหลวหากพยายามอ่าน secret ของ prod

การล็อกดาวน์ส่วนใหญ่หมายถึงลดผู้ที่และสิ่งที่อ่านความลับ หลีกเลี่ยงบัญชีที่ใช้ร่วมกัน หลีกเลี่ยงโทเค็นอายุยาวเมื่อเป็นไปได้ และทำให้สิทธิ์การอ่านแคบกว่าสิทธิ์การเขียน

ถ้าคุณใช้แพลตฟอร์ม no-code อย่าง AppMaster แนวทางเดียวกันใช้ได้: เก็บข้อมูลของผู้ให้บริการภายนอกใน environment-specific runtime settings และถือว่า artifact ที่สร้างเป็นสาธารณะภายในทีม การตัดสินใจเดียวนี้ป้องกันการรั่วไหลโดยไม่ตั้งใจจำนวนมาก

รูปแบบปฏิบัติสำหรับ API keys และข้อมูลรับรอง SMTP

การรั่วไหลมักเกิดเมื่อแอปต้อง "ส่งอะไรบางอย่าง" และการแก้ไขที่เร็วที่สุดคือวางข้อมูลรับรองลงใน client หรือไฟล์คอนฟิกที่ถูกบันเดิล กฎดีๆ คือ: เว็บและไคลเอนต์มือถือไม่ควรเก็บชื่อผู้ใช้ SMTP รหัสผ่าน SMTP หรือคีย์ผู้ให้บริการที่ส่งข้อความได้

สำหรับอีเมล ให้ใช้ API key ของผู้ให้บริการอีเมลแทน SMTP ดิบเมื่อทำได้ การส่งแบบ API ง่ายต่อการกำหนด scope (ส่งเมลอย่างเดียว), หมุน และตรวจสอบ หากต้องใช้ SMTP ให้เก็บฝั่งเซิร์ฟเวอร์เท่านั้น และให้แบ็กเอนด์เป็นที่เดียวที่คุยกับเซิร์ฟเวอร์เมล

การตั้งค่าปฏิบัติที่ปลอดภัย:

- วางการส่งอีเมลไว้หลัง endpoint ของแบ็กเอนด์ (เช่น: "ส่งรหัสรีเซ็ตรหัสผ่าน" หรือ "ส่งใบแจ้งหนี้")

- เก็บ API key หรือรหัสผ่าน SMTP เป็นความลับใน environment ของแบ็กเอนด์ ไม่ใช่ในซอร์สโค้ดหรือการตั้งค่า UI

- ใช้ข้อมูลรับรองแยกสำหรับ dev, staging, prod (ควรเป็นบัญชีและโดเมนผู้ส่งแยก)

- เพิ่ม allowlist ของผู้รับใน staging เพื่อให้ส่งได้เฉพาะที่อนุญาต

- บันทึกผลการส่ง (message ID, response ผู้ให้บริการ, โดเมนผู้รับ) แต่ห้ามบันทึกข้อมูลรับรองหรือเนื้อหาข้อความเต็ม

การแยกระหว่าง staging และ prod สำคัญกว่าที่คิด Staging ที่แชร์ sender และกฎผู้รับเดียวกันสามารถส่งสแปมถึงลูกค้าจริงได้ การป้องกันง่าย ๆ คือ บล็อกเมลขาออกใน staging เว้นแต่ผู้รับจะอยู่ใน allowlist (เช่น ที่อยู่อีเมลทีม)

ตัวอย่าง: คุณสร้างพอร์ทัลลูกค้าใน AppMaster แอปมือถือเรียก "ส่งรหัสล็อกอินให้ฉัน" แอปเรียกแบ็กเอนด์ แบ็กเอนด์อ่านความลับเมลของ prod หรือ staging จาก environment แล้วส่ง ถ้าเป็นการทดสอบใน staging allowlist จะป้องกันไม่ให้ส่งถึงลูกค้าจริง และ log ยังแสดงผลการส่งโดยไม่เปิดเผยคีย์

Webhook secrets: การเซ็น การยืนยัน และการหมุน

ความปลอดภัยของ webhook สรุปได้เป็นกฎเดียว: ยืนยันคำขอทุกคำขอบนเซิร์ฟเวอร์ด้วยความลับที่ไม่ออกจากแบ็กเอนด์ หากความลับถูกส่งไปยังเว็บหรือแอปมือถือ มันก็ไม่ใช่ความลับแล้ว

การเซ็นและการยืนยัน

ปฏิบัติต่อ webhook เหมือนการชำระเงินขาเข้า: อย่ายอมรับอะไรจนกว่าจะยืนยัน ผู้ให้บริการส่ง header ลายเซ็นที่คำนวณจาก payload และความลับร่วมของคุณ เซิร์ฟเวอร์ของคุณคำนวณลายเซ็นอีกครั้งและเปรียบเทียบ

ลำดับการยืนยันง่าย ๆ:

- อ่าน raw request body ตามที่ได้รับ (อย่าส่งฟอร์แมตใหม่)

- คำนวณลายเซ็นที่คาดหวังโดยใช้ความลับ webhook ของคุณ

- เปรียบเทียบด้วยการเปรียบเทียบแบบ constant-time

- ปฏิเสธการร้องขอที่ขาดหรือไม่ถูกต้องด้วย 401 หรือ 403 ที่ชัดเจน

- จากนั้นค่อย parse JSON และประมวลผลเหตุการณ์

ใช้ endpoint และความลับ webhook แยกกันสำหรับ dev, staging, prod เพื่อป้องกันเครื่องมือทดสอบหรือระบบทดลองจากการกระตุ้นการกระทำใน prod และทำให้ง่ายต่อการจำกัดเหตุการณ์ ใน AppMaster นั่นมักหมายถึงการตั้งค่า environment ต่างกันสำหรับแต่ละ deployment โดยเก็บความลับ webhook เป็นตัวแปรฝั่งเซิร์ฟเวอร์ ไม่ใช่ใน UI เว็บหรือมือถือ

การป้องกันการเล่นซ้ำและการหมุน

ลายเซ็นหยุดการแก้ไขข้อมูล แต่ไม่หยุดการเล่นซ้ำโดยอัตโนมัติ ให้เพิ่มการตรวจสอบที่ทำให้แต่ละคำขอใช้ได้ครั้งเดียว หรือใช้ได้ในหน้าต่างเวลาด้วยตัวเลือกทั่วไปเช่น header timestamp พร้อมขอบเขตเวลาเล็ก ๆ, nonce, หรือ idempotency key ที่เก็บไว้และปฏิเสธการประมวลผลซ้ำ

วางแผนการหมุนก่อนจะต้องใช้ รูปแบบปลอดภัยคือรองรับความลับสองตัวที่ยังใช้งานได้ครู่หนึ่ง: ยอมรับทั้งสองขณะอัปเดตผู้ให้บริการ แล้วค่อยเกษียณของเก่า มีเวลาตัดให้ชัดและมอนิเตอร์การจราจรที่ใช้ลายเซ็นเก่า

สุดท้าย ระวัง log payload ของ webhook มักมีอีเมล ที่อยู่ หรือเมตาดาต้าชำระเงิน ให้บันทึก event ID ประเภท และผลการยืนยัน แต่หลีกเลี่ยงการพิมพ์ payload เต็มหรือ header ที่อาจเปิดเผยข้อมูลอ่อนไหว

ข้อผิดพลาดและกับดักที่พบบ่อยต้องหลีกเลี่ยง

การรั่วไหลส่วนใหญ่เกิดจากนิสัยง่าย ๆ ที่สะดวกในตอนพัฒนา แล้วถูกคัดลอกไปยัง staging และ production

ถือว่าไฟล์ .env ท้องถิ่นปลอดภัยตลอดไป เป็นความผิดพลาดทั่วไป มันใช้ได้บนเครื่องคุณ แต่จะอันตรายเมื่อมันถูกคัดลอกไปยัง repo zip ที่แชร์ หรือ Docker image หากใช้ .env ให้แน่ใจว่ามันถูก ignore ใน version control และแทนที่ด้วยการตั้งค่า environment ในการ deploy จริง

ใช้ข้อมูลรับรองชุดเดียวกันทุกที่ เป็นปัญหาหนึ่ง คีย์เดียวที่ใช้ใน dev, staging, prod หมายถึงความผิดพลาดใน dev อาจกลายเป็นเหตุการณ์ production การแยกคีย์ทำให้หมุน ยกเลิก และตรวจสอบได้ง่ายขึ้น

ฉีดความลับตอน build สำหรับ frontend และ mobile เสี่ยงมาก หากความลับลงไปใน bundle หรือแพ็กเกจแอป ให้ถือว่าถูกสกัดได้ ฝั่งหน้าให้รับเฉพาะคอนฟิกสาธารณะ (เช่น base API URL) สิ่งที่ละเอียดอ่อนต้องอยู่บนเซิร์ฟเวอร์

logs เป็นแหล่งรั่วเงียบ การพิมพ์ debug ชั่วคราวอาจอยู่เป็นเดือนและถูกส่งออก ถ้าต้องตรวจสอบค่า ให้ log เฉพาะรูปแบบที่มาสก์แล้ว (เช่น 4 ตัวท้าย) และลบทิ้งทันที

สัญญาณเตือนที่มักหมายถึงปัญหา

- ความลับปรากฏในประวัติ Git แม้จะลบทีหลัง

- คีย์ตัวเดียวใช้ได้ในทุก environment

- แอปมือถือมีคีย์ของ vendor หรือรหัสผ่าน SMTP

- ตั๋วสนับสนุนมี dump คำขอเต็มพร้อม header

- ค่าถูก "ซ่อน" ด้วย base64 หรือฟิลด์แบบซ่อน

การเข้ารหัสไม่ใช่การป้องกัน และฟิลด์ที่ปิดซ่อนยังมองเห็นได้

ถ้าคุณสร้างด้วย AppMaster เก็บค่าที่อ่อนไหวในคอนฟิกระดับ environment สำหรับแต่ละ target การ deploy และส่งเฉพาะการตั้งค่าที่ไม่อ่อนไหวเข้าไปในแอปไคลเอนต์ การตรวจสอบความเป็นจริงอย่างรวดเร็ว: ถ้าเบราว์เซอร์มองเห็นได้ ให้ถือว่ามันเป็นสาธารณะ

เช็คลิสต์ด่วนก่อนส่งงาน

ตรวจสอบรอบสุดท้ายด้วยมุมมองว่า "อะไรอาจรั่ว" เหตุการณ์ส่วนใหญ่เกิดจากเรื่องน่าเบื่อ: คีย์วางในตั๋ว ภาพหน้าจอที่มีแผงตั้งค่า หรือ artifact ของ build ที่รวมความลับไว้

ก่อนส่งให้ยืนยันพื้นฐานเหล่านี้:

- ความลับไม่ได้อยู่ในประวัติ repo, issue, docs, ภาพหน้าจอ หรือแชท ถ้าคุณเคยวางคีย์ไว้ ให้ถือว่ามันถูกบุกรุกและหมุน

- เว็บและ build มือถือมีแค่การตั้งค่าสาธารณะ (เช่น base API URL หรือ feature flags) คีย์ส่วนตัว รหัสผ่าน SMTP และความลับการเซ็น webhook ต้องอยู่ฝั่งเซิร์ฟเวอร์หรือใน secret store เฉพาะ environment

- Staging แยกจาก production ใช้คีย์การชำระเงินของตัวเอง บัญชี SMTP ของตัวเอง และ endpoint webhook ของตัวเอง Staging ไม่ควรอ่านฐานข้อมูลหรือ secret manager ของ prod

- CI logs, monitoring, และ error reports ไม่พิมพ์ค่าที่อ่อนไหว ตรวจสอบผลลัพธ์การ build, crash report, และ debug logging มาสก์โทเค็นและแยก header เช่น

Authorization - คุณสามารถหมุนและเพิกถอนได้รวดเร็วโดยไม่ต้องแก้โค้ด ให้แน่ใจว่าความลับถูกฉีดที่เวลา deploy (environment variables หรือ secret manager) ดังนั้นการเปลี่ยนคีย์คือการอัปเดตคอนฟิก ไม่ใช่การ rebuild

ถ้าคุณใช้ AppMaster ให้ถือความลับเป็นคอนฟิกตอน deploy สำหรับแต่ละ environment ไม่ใช่ค่าที่อบลงใน UI หรือ build หนึ่งการตรวจสอบที่มีประโยชน์คือค้นหา artifact ที่คอมไพล์และ log ด้วย pattern ทั่วไป เช่น sk_live, Bearer , หรือ hostnames ของ SMTP

เขียน "kill switch" สำหรับการรวมแต่ละรายการ: จะปิดคีย์ที่ไหน และใครสามารถทำได้ภายในห้านาที

ตัวอย่างสถานการณ์: การชำระเงิน อีเมล และ webhook

ทีมสามคนรันพอร์ทัลลูกค้า (เว็บ) แอปมือถือประกอบ และงาน background เล็กๆ ที่ส่งใบเสร็จและซิงค์ข้อมูล มีสาม environment: dev บนแล็ปท็อป, staging สำหรับ QA, และ prod สำหรับผู้ใช้จริง พวกเขาต้องการการตั้งค่าความลับและคอนฟิกที่ไม่ชะลอการทำงานประจำวัน

ใน dev พวกเขาใช้คีย์ชSandbox สำหรับการชำระเงินและบัญชี SMTP ทดสอบ แต่ละนักพัฒนารักษาความลับใน environment variable ท้องถิ่น (หรือไฟล์ท้องถิ่นที่ไม่ถูกติดตามโหลดเข้า env vars) เพื่อไม่ให้สิ่งใดตกลง repo เว็บ แอปมือถือ และงาน background อ่านชื่อตัวแปรเดียวกัน เช่น PAYMENTS_KEY, SMTP_USER, และ WEBHOOK_SECRET แต่ค่าจะแตกต่างกันตาม environment

ใน staging CI จะ deploy build และแพลตฟอร์มฉีดความลับตอน runtime Staging ใช้บัญชีการชำระเงินของตัวเอง ข้อมูลรับรอง SMTP ของตัวเอง และความลับ webhook ของตัวเอง QA สามารถทดสอบฟลว์จริงโดยไม่มีความเสี่ยงแตะต้องระบบ prod

ใน prod artifact เดียวกันถูก deploy แต่ความลับมาจาก secret store เฉพาะ (หรือ secret manager ของผู้ให้บริการคลาวด์) และมีให้เฉพาะ service ที่รันเท่านั้น ทีมยังตั้งสิทธิ์เข้มงวดกว่า: ให้เฉพาะงาน background อ่านความลับ SMTP และให้เฉพาะ webhook handler อ่านความลับ webhook

เมื่อคีย์รั่วไหล (เช่น ภาพหน้าจอแสดง API key) พวกเขาทำตาม playbook ที่กำหนดไว้:

- เพิกถอนคีย์ที่รั่วทันทีและหมุนความลับที่เกี่ยวข้อง

- ค้นหา log เพื่อหาการใช้งานที่น่าสงสัยในช่วงเวลาที่รั่วไหล

- รีดีพลอยเซอร์วิสให้รับค่าใหม่

- บันทึกเหตุการณ์และเพิ่มมาตรการป้องกัน (เช่นสแกนก่อน commit)

เพื่อให้การทำงานท้องถิ่นง่าย พวกเขาไม่แบ่งปันความลับของ prod นักพัฒนาจะใช้บัญชี sandbox และถ้าใช้เครื่องมือ no-code อย่าง AppMaster จะเก็บค่า environment แยกกันสำหรับ dev, staging, prod เพื่อให้ตรรกะของแอปเดียวกันรันได้ปลอดภัยทุกที่

ขั้นตอนต่อไป: ทำให้เป็น workflow ที่ทำซ้ำได้

ทำงานกับความลับเหมือนการดูแลรักษาพื้นฐานครั้งต่อครั้ง ครั้งแรกอาจรู้สึกยุ่งยาก แต่หลังจากนั้นมันควรเป็นกิจวัตร

เริ่มจากเขียนแผนที่ความลับสั้น ๆ ด้วยภาษาง่ายๆ เพื่อให้ใครก็อัปเดตได้:

- ความลับคืออะไร (API key, รหัสผ่าน SMTP, ความลับ webhook)

- ที่ไหนใช้ (service, job, mobile app, vendor dashboard)

- เก็บที่ไหนตาม environment (dev, staging, prod)

- ใครเข้าถึงได้ (มนุษย์, CI/CD, runtime เท่านั้น)

- วิธีหมุน (ขั้นตอนและสิ่งที่ต้องมอนิเตอร์)

ต่อมาเลือกรูปแบบการเก็บหนึ่งแบบต่อ environment และยึดตามมัน ความสม่ำเสมอชนะความฉลาด ตัวอย่าง: นักพัฒนาใช้ secret store ท้องถิ่น, staging ใช้ managed secrets ที่มีการจำกัดการเข้าถึง, และ production ใช้ managed secrets เดียวกันพร้อม audit ที่เข้มขึ้น

เพิ่มตารางการหมุนและแผนเหตุการณ์ขนาดเล็กที่ผู้คนจะปฏิบัติตามได้:

- หมุนคีย์ความเสี่ยงสูงตามปฏิทิน (และทันทีหลังการเปลี่ยนแปลงบุคลากร)

- สมมติว่ามีการรั่ว: เพิกถอน แทนที่ และยืนยันการฟื้นตัวของทราฟฟิก

- บันทึกว่าใครหมุนอะไร เมื่อไหร่ และทำไม

- ตัดสินใจตรวจสอบผลกระทบ (payments, การส่งอีเมล, webhook)

ถ้าคุณสร้างด้วย AppMaster (appmaster.io) เก็บคีย์ส่วนตัวในคอนฟิกฝั่งเซิร์ฟเวอร์และ deploy แยกตาม environment เพื่อไม่ให้เว็บและแอปมือถือฝังความลับใน build จากนั้นทดลองกระบวนการหนึ่งครั้งกับ staging: หมุนคีย์หนึ่งตัวแบบ end-to-end (อัปเดต store, รีดีพลอย, ยืนยัน, เพิกถอนคีย์เก่า) หลังจากนั้นทำซ้ำกับความลับถัดไป

คำถามที่พบบ่อย

Secret คือค่าที่ยืนยันตัวตนหรือให้สิทธิ์ เช่น API key รหัสผ่านฐานข้อมูล บัญชี SMTP หรือความลับสำหรับเซ็น webhook ส่วน config ทั่วไปคือค่าที่เผยแพร่ได้โดยไม่เป็นอันตราย เช่น timeout ชื่อ feature flag หรือ URL เบื้องต้นของเว็บไซต์

ถ้าค่าหนึ่งจะสร้างความเสียหายเมื่อนำไปจากภาพหน้าจอหรือ repo ให้ถือว่ามันเป็น secret

ใช้ secret แยกกันเพื่อลดผลกระทบ หากแล็ปท็อป dev, เซิร์ฟเวอร์ทดสอบ หรือแอป staging รั่วไหล คุณไม่ต้องการให้คีย์นั้นเปิดระบบ production ได้

การแยก environment ยังช่วยให้คุณกำหนดสิทธิ์ใน dev และ staging แบบผ่อนปรนกว่าได้ ในขณะที่ production ใช้มาตรการเข้มงวดและมีการตรวจสอบ

สมมติว่าสิ่งที่ถูกคอมไพล์ บันเดิล หรืออัปโหลดสามารถถูกคัดลอกและตรวจสอบได้ ให้เก็บความลับออกจากซอร์สโค้ดและตัวแปรที่ใช้ตอน build และฉีดค่าเข้า runtime ผ่าน environment variable หรือ secret manager แทน

ถ้าคุณสามารถเปลี่ยน secret ได้โดยไม่ต้อง rebuild แอป นั่นมักจะเป็นทางที่ปลอดภัยกว่า

ไฟล์ .env แบบ local ใช้ได้สำหรับการพัฒนาแบบส่วนตัว ถ้ามันไม่เข้าไปใน version control และไม่ถูกบันทึกใน image หรือ artifact ใดๆ ใส่มันไว้ใน .gitignore และหลีกเลี่ยงการแชร์ผ่านแชท ตั๋ว หรือ zip

สำหรับ staging และ production ให้ใช้ environment settings ที่ปกป้องไว้หรือ secret manager แทนไฟล์

อย่าใส่คีย์ส่วนตัว รหัสผ่าน SMTP ข้อมูลรับรองฐานข้อมูล หรือความลับสำหรับเซ็น webhook ในแอปฝั่งไคลเอนต์ใดๆ หากโค้ดรันบนอุปกรณ์ผู้ใช้หรือในเบราว์เซอร์ ให้สมมติว่าผู้โจมตีสามารถดึงค่าต่างๆ ออกมาได้

ถ้าไคลเอนต์ต้องเรียก API ของผู้ให้บริการ ให้ส่งคำขอผ่านแบ็กเอนด์ของคุณเพื่อเก็บความลับไว้ที่เซิร์ฟเวอร์

ออกแบบการหมุนให้เป็นการเปลี่ยนคอนฟิก ไม่ใช่การแก้โค้ด เก็บความลับนอกโค้ดเบส รีดีพลอยเซอร์วิสให้ดึงค่าที่อัปเดต และกำหนดผู้รับผิดชอบพร้อมเตือนตามรอบเวลา

เมื่อเป็นไปได้ อนุญาตให้มีความลับเก่าและใหม่ใช้งานร่วมกันสั้น ๆ ขณะเปลี่ยน แล้วค่อยยกเลิกอันเก่าเมื่อมั่นใจว่าการจราจรเปลี่ยนเรียบร้อย

ยืนยันทุกคำขอ webhook บนเซิร์ฟเวอร์โดยใช้ความลับที่ไม่หลุดออกจากแบ็กเอนด์ คำนวณลายเซ็นจาก raw request body ตามที่ได้รับและเปรียบเทียบก่อนจะ parse และประมวลผล

ใช้ endpoint และความลับแยกกันสำหรับ dev, staging, prod เพื่อให้เหตุการณ์ทดสอบไม่กระทบการทำงานใน production

หลีกเลี่ยงการพิมพ์ความลับ เฮดเดอร์เต็ม หรือ payload เต็มๆ ลงใน log, build output หรือ crash report หากจำเป็นต้องดีบัก ให้ล็อกเมตาดาต้า เช่น event ID สถานะ หรือค่าที่มาสก์แล้ว อย่าโลกรหัสผ่านหรือคีย์เต็ม

ถือว่าทุก log ที่คัดลอกไปยังตั๋วหรือแชทอาจเป็นสาธารณะและต้องบังข้อมูลก่อนแชร์

Staging ควรเลียนแบบพฤติกรรม production แต่แยกออกจากกัน ใช้บัญชีผู้ให้บริการ โครงการ หรือคีย์แยกกันสำหรับการชำระเงิน SMTP และ webhook ตั้ง guardrail เพื่อให้ staging อ่าน store หรือฐานข้อมูล production ไม่ได้ แม้จะมีการตั้งค่าผิดพลาด

ใน AppMaster เก็บค่าที่อ่อนไหวไว้ใน environment-specific runtime settings สำหรับแต่ละ target ของการ deploy อย่าเก็บในหน้าจอ UI หรือตั้งค่าในฝั่ง client แบบถาวร วิธีที่ดีคือใช้ชื่อตัวแปรเดียวกันใน dev, staging, prod แล้วเปลี่ยนแค่ค่าในแต่ละ environment