เช็คลิสต์ Webhooks การชำระเงินแบบ Idempotent สำหรับการอัพเดตการเรียกเก็บเงินอย่างปลอดภัย

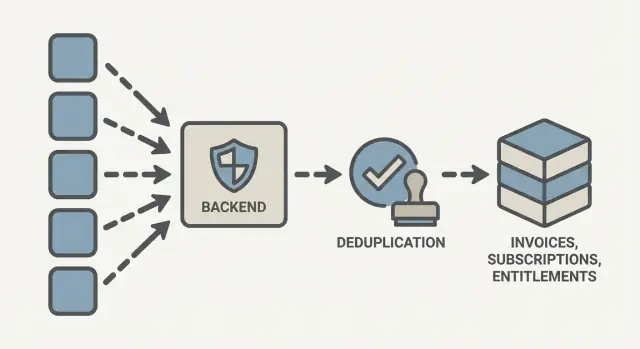

เช็คลิสต์สำหรับ Webhooks การชำระเงินแบบ idempotent เพื่อกำจัดเหตุการณ์ซ้ำ จัดการการลองส่งซ้ำ และอัพเดตใบแจ้งหนี้ การสมัคร และสิทธิ์อย่างปลอดภัย

ทำไม webhook การชำระเงินถึงสร้างการอัพเดตซ้ำ\n\nWebhook การชำระเงินคือข้อความที่ผู้ให้บริการการชำระเงินส่งไปยัง backend ของคุณเมื่อมีเหตุการณ์สำคัญ เช่น การชำระเงินสำเร็จ ใบแจ้งหนี้ชำระแล้ว การต่ออายุการสมัคร หรือมีการคืนเงิน โดยหลักแล้วคือผู้ให้บริการบอกว่า “นี่คือสิ่งที่เกิดขึ้น อัพเดตระเบียนของคุณ”\n\nการส่งซ้ำเกิดขึ้นเพราะการส่ง webhook ถูกออกแบบให้เชื่อถือได้ ไม่ได้ถูกออกแบบให้ส่งเพียงครั้งเดียวเท่านั้น ถ้าเซิร์ฟเวอร์ของคุณช้า หมดเวลา ตอบกลับด้วยข้อผิดพลาด หรือไม่สามารถใช้งานได้ชั่วคราว ผู้ให้บริการมักจะลองส่งเหตุการณ์เดิมอีกครั้ง นอกจากนี้คุณอาจเห็นเหตุการณ์สองรายการที่อ้างถึงการกระทำเดียวกันในโลกจริง (เช่น เหตุการณ์ invoice และ payment ที่เกี่ยวกับการชำระเดียวกัน) เหตุการณ์ยังสามารถมาถึงไม่เรียงลำดับได้โดยเฉพาะเมื่อตามมาด้วยเหตุการณ์รวดเร็ว เช่น การคืนเงิน\n\nหาก handler ของคุณไม่เป็น idempotent มันอาจนำเหตุการณ์เดียวกันมาประยุกต์ใช้สองครั้ง ซึ่งจะกลายเป็นปัญหาที่ลูกค้าและฝ่ายการเงินสังเกตเห็นทันที:\n\n- ใบแจ้งหนี้ถูกทำเครื่องหมายว่าจ่ายสองครั้ง ทำให้มีรายการบัญชีซ้ำ\n- การต่ออายุถูกใช้สองครั้ง ขยายการเข้าถึงเกินไป\n- สิทธิ์การใช้งานถูกให้ซ้ำ (เครดิต ที่นั่ง หรือฟีเจอร์เพิ่ม)\n- การคืนเงินหรือ chargeback ไม่ได้ย้อนการเข้าถึงอย่างถูกต้อง\n\nนี่ไม่ใช่แค่ "แนวปฏิบัติที่ดี" แต่เป็นความต่างระหว่างการเรียกเก็บเงินที่รู้สึกเชื่อถือได้กับการเรียกเก็บเงินที่สร้างตั๋วซัพพอร์ต\n\nเป้าหมายของเช็คลิสต์นี้ก็ง่าย: ปฏิบัติต่อแต่ละเหตุการณ์ขาเข้าว่า "ประยุกต์ใช้ได้สูงสุดหนึ่งครั้ง" คุณจะเก็บตัวระบุที่คงที่สำหรับแต่ละเหตุการณ์ จัดการการลองส่งซ้ำอย่างปลอดภัย และอัพเดตใบแจ้งหนี้ การสมัคร และสิทธิ์การใช้งานอย่างมีการควบคุม หากคุณกำลังสร้าง backend ในเครื่องมือแบบ no-code อย่าง AppMaster กฎเดียวกันนี้ยังใช้: คุณต้องมีโมเดลข้อมูลที่ชัดเจนและ flow ของ handler ที่ทำซ้ำได้และยังคงถูกต้องเมื่อมีการลองส่งซ้ำ\n\n## พื้นฐาน idempotency ที่ใช้ได้กับ webhooks\n\nIdempotency หมายถึงการประมวลผลข้อมูลนำเข้าซ้ำหลายครั้งแล้วได้สถานะสุดท้ายเหมือนกัน ในเชิงการเรียกเก็บเงิน: ใบแจ้งหนี้หนึ่งใบจบลงด้วยการจ่ายเพียงครั้งเดียว การสมัครหนึ่งรายการอัพเดตเพียงครั้งเดียว และการให้สิทธิ์ถูกให้เพียงครั้งเดียว แม้ webhook จะส่งซ้ำ\n\nผู้ให้บริการจะลองส่งเมื่อ endpoint ของคุณหมดเวลา คืนค่า 5xx หรือการเชื่อมต่อหลุด การลองส่งซ้ำเหล่านั้นคือการส่งเหตุการณ์เดิมอีกครั้ง ซึ่งต่างจากเหตุการณ์ใหม่ที่เป็นการเปลี่ยนแปลงจริงในภายหลัง เช่น การคืนเงินหลังจากหลายวัน เหตุการณ์ใหม่จะมี ID ต่างกัน\n\nเพื่อให้สิ่งนี้ทำงาน คุณต้องการสองสิ่ง: ตัวระบุที่คงที่และ “หน่วยความจำ” เล็กๆ ว่าคุณเคยเห็นอะไรแล้ว\n\n### ID ไหนที่สำคัญ (และควรเก็บอะไร)\n\nแพลตฟอร์มการชำระเงินส่วนใหญ่มี event ID ที่ไม่ซ้ำสำหรับเหตุการณ์ webhook บางรายยังใส่ request ID, idempotency key, หรือ ID ของวัตถุการชำระเงินที่ไม่ซ้ำ (เช่น charge หรือ payment intent) ไว้ใน payload\n\nเก็บข้อมูลที่ช่วยให้คุณตอบคำถามเดียวได้: "ฉันได้ประยุกต์ใช้เหตุการณ์นี้แล้วหรือยัง?"\n\nขั้นต่ำที่เป็นไปได้:\n\n- Event ID (คีย์ที่ไม่ซ้ำ)\n- ประเภทเหตุการณ์ (มีประโยชน์สำหรับการดีบั๊ก)\n- เวลาที่ได้รับ\n- สถานะการประมวลผล (processed/failed)\n- การอ้างอิงไปยังลูกค้า ใบแจ้งหนี้ หรือการสมัครที่ถูกกระทบ\n\nก้าวสำคัญคือเก็บ event ID ในตารางที่มี unique constraint จากนั้น handler ของคุณสามารถทำได้อย่างปลอดภัย: แทรก event ID ก่อน; ถ้ามันมีอยู่แล้ว ให้หยุดและคืน 200\n\n### เก็บบันทึกการ dedupe นานแค่ไหน\n\nเก็บบันทึกการ dedupe นานพอที่จะครอบคลุมการลองส่งซ้ำที่ช้าและการสืบสวน หน้าต่างทั่วไปคือ 30 ถึง 90 วัน หากคุณจัดการกับ chargeback ข้อพิพาท หรือตัวรอบการสมัครที่ยาวกว่า ให้เก็บนานขึ้น (6 ถึง 12 เดือน) และลบแถวเก่าเพื่อให้ตารางยังเร็ว\n\nใน backend ที่สร้างโดยเครื่องมืออย่าง AppMaster สิ่งนี้แมปได้ชัดเจนกับโมเดล WebhookEvents แบบเรียบง่ายที่มีฟิลด์ event ID แบบ unique รวมทั้ง Business Process ที่ออกก่อนเมื่อพบการซ้ำ\n\n## ออกแบบโมเดลข้อมูลง่ายๆ สำหรับการกำจัดเหตุการณ์ซ้ำ\n\nตัวจัดการ webhook ที่ดีเป็นปัญหาด้านข้อมูลเป็นส่วนใหญ่ ถ้าคุณบันทึกแต่ละเหตุการณ์ของผู้ให้บริการได้เพียงครั้งเดียว ทุกอย่างที่ตามมาจะปลอดภัยขึ้น\n\nเริ่มด้วยตารางเดียวที่ทำหน้าที่เหมือนบันทึกใบเสร็จ ใน PostgreSQL (รวมถึงเมื่อโมเดลใน AppMaster’s Data Designer) ให้มันเล็กและเข้มงวดเพื่อให้การเกิดซ้ำล้มเหลวอย่างรวดเร็ว\n\n### ขั้นต่ำที่คุณต้องการ\n\nนี่คือตัวอย่างพื้นฐานสำหรับตาราง webhook_events:\n\n- provider (text เช่น "stripe")\n- provider_event_id (text, จำเป็น)\n- status (text เช่น "received", "processed", "failed")\n- processed_at (timestamp, nullable)\n- raw_payload (jsonb หรือ text)\n\nเพิ่ม unique constraint บน (provider, provider_event_id) กฎเดียวนี้คือหลักการป้องกันการซ้ำของคุณ\n\nคุณยังจะต้องมี ID ทางธุรกิจที่ใช้ค้นหาเรคคอร์ดเพื่ออัพเดต ซึ่งต่างจาก event ID ของ webhook\n\nตัวอย่างทั่วไปได้แก่ customer_id, invoice_id, และ subscription_id เก็บเป็น text เพราะผู้ให้บริการมักใช้ ID ที่ไม่ใช่ตัวเลข\n\n### raw payload กับฟิลด์ที่ parse แล้ว\n\nเก็บ raw payload เพื่อให้คุณดีบั๊กและประมวลผลซ้ำในภายหลัง ฟิลด์ที่ parse แล้วทำให้การค้นหาและรายงานง่ายขึ้น แต่เก็บเฉพาะสิ่งที่คุณใช้จริง\n\nแนวทางเรียบง่าย:\n\n- เก็บ raw_payload เสมอ\n- เก็บ ID ที่ parse แล้วบางตัวที่คุณค้นหาบ่อย (customer, invoice, subscription)\n- เก็บ event_type แบบปกติสำหรับการกรอง\n\nถ้าเหตุการณ์ invoice.paid มาถึงสองครั้ง unique constraint จะบล็อกการแทรกครั้งที่สอง คุณยังมี raw payload สำหรับการตรวจสอบ และ invoice ID ที่ parse แล้วทำให้หาบันทึกใบแจ้งหนี้ที่คุณอัพเดตครั้งแรกได้ง่าย\n\n## ขั้นตอนทีละขั้น: flow ของ webhook handler ที่ปลอดภัย\n\nตัวจัดการที่ปลอดภัยน่าเบื่อโดยตั้งใจ มันทำงานเหมือนเดิมทุกครั้ง แม้ผู้ให้บริการจะลองส่งเหตุการณ์เดิมหรือส่งเหตุการณ์ไม่เรียงลำดับ\n\n### flow 5 ขั้นตอนที่ต้องทำตามทุกครั้ง\n\n1) ยืนยันลายเซ็นและ parse payload ปฏิเสธคำขอที่ล้มเหลวการยืนยันลายเซ็น มีประเภทเหตุการณ์ที่ไม่คาดคิด หรือ parse ไม่ได้\n\n2) เขียนบันทึกเหตุการณ์ก่อนแตะข้อมูลการเรียกเก็บเงิน บันทึก provider event ID, type, created time, และ raw payload (หรือ hash) หาก event ID มีอยู่แล้ว ให้ถือว่าเป็นซ้ำและหยุด\n\n3) แม็ปเหตุการณ์ไปยังเรคคอร์ด “เจ้าของ” เดียว ตัดสินว่าคุณกำลังอัพเดตอะไร: ใบแจ้งหนี้ การสมัคร หรือข้อมูลลูกค้า เก็บ ID ภายนอกบนเรคคอร์ดของคุณเพื่อค้นหาตรงๆ\n\n4) ใช้การเปลี่ยนสถานะที่ปลอดภัย ขยับสถานะไปข้างหน้าเท่านั้น อย่าย้อนสถานะใบแจ้งหนี้ที่จ่ายแล้วเพราะมี "invoice.updated" ที่มาช้าทีหลัง บันทึกสิ่งที่คุณทำ (สถานะเก่า สถานะใหม่ เวลา event ID) เพื่อการตรวจสอบ\n\n5) ตอบกลับอย่างรวดเร็วและบันทึกผลลัพธ์ คืนค่าความสำเร็จเมื่อเหตุการณ์ถูกบันทึกอย่างปลอดภัยและประมวลผลหรือถูกละเว้นแล้ว บันทึกว่าเหตุการณ์ถูกประมวลผล ถูก dedupe หรือถูกปฏิเสธ และเหตุผลที่เกี่ยวข้อง\n\nใน AppMaster นี่มักกลายเป็นตารางฐานข้อมูลสำหรับ webhook events ร่วมกับ Business Process ที่ตรวจสอบว่า “เห็น event ID แล้ว?” แล้วจึงรันขั้นตอนการอัพเดตขั้นต่ำ\n\n## การจัดการการลองส่งซ้ำ timeout และการส่งไม่เรียงลำดับ\n\nผู้ให้บริการจะลองส่ง webhook เมื่อพวกเขาไม่ได้รับการตอบรับที่รวดเร็วสำเร็จ พวกเขาอาจส่งเหตุการณ์ไม่เรียงลำดับด้วย Handler ของคุณต้องปลอดภัยเมื่อมีการอัพเดตเดียวกันมาถึงสองครั้ง หรือเหตุการณ์ภายหลังมาถึงก่อน\n\nกฎปฏิบัติจริง: ตอบกลับให้เร็ว ทำงานช้าทีหลัง ปฏิบัติต่อคำขอ webhook เป็นบัตรรับ ไม่ใช่ที่ทำงานหนัก หากคุณเรียก API ภายนอก สร้าง PDF หรือคำนวณบัญชีภายในคำขอ คุณจะเพิ่มเวลา timeout และกระตุ้นการลองส่งซ้ำมากขึ้น\n\n### การส่งไม่เรียงลำดับ: เก็บความจริงล่าสุดไว้\n\nการส่งเหตุการณ์ไม่เรียงลำดับเป็นเรื่องปกติ ก่อนจะนำการเปลี่ยนแปลงใดๆ มาใช้ ให้ทำการตรวจสอบสองอย่าง:\n\n- เปรียบเทียบ timestamp: นำเหตุการณ์ไปใช้ก็ต่อเมื่อมันใหม่กว่าสิ่งที่คุณเก็บสำหรับวัตถุชิ้นนั้นแล้ว (invoice, subscription, entitlement)\n- ใช้ลำดับความสำคัญของสถานะเมื่อ timestamp ใกล้เคียงหรือไม่ชัดเจน: paid ชนะ open, canceled ชนะ active, refunded ชนะ paid\n\nถ้าคุณบันทึกว่าใบแจ้งหนี้จ่ายแล้วและมีเหตุการณ์ “open” ที่มาช้าทีหลัง ให้ละเว้นมัน หากคุณได้รับ “canceled” แล้วและมีการอัพเดตเก่ากว่าเป็น “active” ให้เก็บสถานะ canceled\n\n### ละเว้น vs คิว\n\nละเว้นเหตุการณ์เมื่อคุณพิสูจน์ได้ว่ามันเชยหรือถูกประยุกต์ใช้แล้ว (event ID เดียวกัน, timestamp เก่ากว่า, หรือลำดับสถานะต่ำกว่า) คิวเหตุการณ์เมื่อมันขึ้นต่อกับข้อมูลที่คุณยังไม่มี เช่น การอัพเดตการสมัครมาถึงก่อนเรคคอร์ดลูกค้า\n\nรูปแบบปฏิบัติได้:\n\n- บันทึกเหตุการณ์ทันทีพร้อมสถานะการประมวลผล (received, processing, done, failed)\n- หากขาด dependencies ให้ทำเครื่องหมายว่า waiting และลองใหม่ในเบื้องหลัง\n- ตั้งขีดจำกัดการลองใหม่และแจ้งเตือนหลังล้มเหลวซ้ำหลายครั้ง\n\nใน AppMaster นี่เหมาะกับตาราง webhook events ร่วมกับ Business Process ที่รับคำขออย่างรวดเร็วและประมวลผลเหตุการณ์ที่คิวไว้แบบอะซิงค์\n\n## การอัพเดตใบแจ้งหนี้ การสมัคร และสิทธิ์อย่างปลอดภัย\n\nเมื่อคุณจัดการการ dedupe แล้ว ความเสี่ยงถัดไปคือสถานะการเรียกเก็บเงินที่แยกกัน: ใบแจ้งหนี้บอกว่าจ่าย แต่การสมัครยังค้างชำระ หรือการให้สิทธิ์ถูกให้ซ้ำและไม่ถูกเพิกถอน จงปฏิบัติต่อทุก webhook เป็นการเปลี่ยนสถานะและนำไปใช้ในการอัพเดตอะตอมมิกเดียว\n\n### ใบแจ้งหนี้: ทำให้การเปลี่ยนสถานะเป็นแบบ monotonic\n\nใบแจ้งหนี้สามารถเคลื่อนผ่านสถานะอย่าง paid, voided, refunded คุณอาจเห็นการชำระบางส่วน อย่า "พลิก" สถานะของใบแจ้งหนี้ตามเหตุการณ์ล่าสุดที่มาถึง เก็บสถานะปัจจุบันพร้อมยอดสำคัญ (amount_paid, amount_refunded) และอนุญาตเฉพาะการเปลี่ยนแปลงที่ปลอดภัยไปข้างหน้า\n\nกฎปฏิบัติ:\n\n- ทำเครื่องหมายใบแจ้งหนี้ว่าจ่ายเพียงครั้งเดียว ครั้งแรกที่เห็นเหตุการณ์ paid\n- สำหรับการคืนเงิน ให้เพิ่ม amount_refunded สูงสุดเท่าที่เป็นไปได้จนถึงยอดรวมของใบแจ้งหนี้ อย่าลดมันลง\n- หากใบแจ้งหนี้ถูก void ให้หยุดการจัดส่งสินค้า แต่เก็บเรคคอร์ดไว้เพื่อตรวจสอบ\n- สำหรับการชำระบางส่วน ให้ปรับยอดโดยไม่ให้ผลประโยชน์ "ชำระเต็ม"\n\n### การสมัครและสิทธิ์: ให้ครั้งเดียว ยกเลิกครั้งเดียว\n\nการสมัครมีการต่ออายุ การยกเลิก และช่วงเวลาผ่อนผัน เก็บสถานะการสมัครและขอบเขตงวด (current_period_start/end) แล้วสกัดหน้าต่างสิทธิ์จากข้อมูลนั้น สิทธิ์ควรเป็นเรคคอร์ดที่ชัดเจน ไม่ใช่ boolean เดียว\n\nการควบคุมการเข้าถึง:\n\n- ให้สิทธิ์หนึ่งครั้งต่อผู้ใช้ต่อผลิตภัณฑ์ต่องวด\n- บันทึกการเพิกถอนหนึ่งรายการเมื่อการเข้าถึงสิ้นสุด (การยกเลิก การคืนเงิน chargeback)\n- มี audit trail ที่บันทึกว่า webhook ใดเป็นสาเหตุของแต่ละการเปลี่ยนแปลง\n\n### ใช้ธุรกรรมเดียวเพื่อหลีกเลี่ยงสถานะแยก\n\nอัพเดตใบแจ้งหนี้ การสมัคร และสิทธิ์การใช้งานภายในธุรกรรมฐานข้อมูลเดียว อ่านแถวปัจจุบัน ตรวจสอบว่าเหตุการณ์นี้ถูกประยุกต์ใช้แล้วหรือไม่ แล้วเขียนการเปลี่ยนแปลงทั้งหมดพร้อมกัน หากมีอะไรล้มเหลว ให้ rollback เพื่อไม่ให้เกิดสถานะแยก เช่น “ใบแจ้งหนี้จ่ายแล้ว” แต่ “ไม่ได้รับสิทธิ์” หรือกลับกัน\n\nใน AppMaster นี่มักแมปเข้ากับ Business Process เดียวที่อัพเดต PostgreSQL ในเส้นทางควบคุมเดียวและเขียนบันทึก audit คู่ไปกับการเปลี่ยนแปลงทางธุรกิจ\n\n## การตรวจสอบความปลอดภัยและความปลอดภัยของข้อมูลสำหรับ endpoint webhook\n\nความปลอดภัยของ webhook เป็นส่วนหนึ่งของความถูกต้อง หากผู้โจมตีสามารถเข้าถึง endpoint ของคุณ พวกเขาจะพยายามสร้างสถานะ "จ่ายแล้ว" ปลอม แม้มี dedupe คุณก็ยังต้องพิสูจน์ว่าเหตุการณ์เป็นของจริงและเก็บข้อมูลลูกค้าอย่างปลอดภัย\n\n### ยืนยันผู้ส่งก่อนแตะข้อมูลการเรียกเก็บเงิน\n\nตรวจสอบลายเซ็นทุกคำขอ สำหรับ Stripe โดยปกติหมายถึงการตรวจสอบ header Stripe-Signature โดยใช้ raw request body (ไม่ใช่ JSON ที่ถูกเขียนใหม่) และปฏิเสธเหตุการณ์ที่มี timestamp เก่า ถือการขาด header เป็นความล้มเหลวร้ายแรง\n\nยืนยันพื้นฐานตั้งแต่ต้น: วิธี HTTP ถูกต้อง Content-Type และฟิลด์ที่จำเป็น (event id, type, และ object id ที่คุณจะใช้ค้นหา invoice หรือ subscription) หากคุณสร้างสิ่งนี้ใน AppMaster เก็บ signing secret ใน environment variables หรือ config ที่ปลอดภัย อย่าเก็บในฐานข้อมูลหรือโค้ดฝั่งไคลเอนต์\n\nเช็คลิสต์ความปลอดภัยฉบับย่อ:\n\n- ปฏิเสธคำขอที่ไม่มีลายเซ็นที่ถูกต้องและ timestamp ที่สดใหม่\n- ร้องขอ header และ content type ที่คาดหวัง\n- ใช้การเข้าถึงฐานข้อมูลแบบ least-privilege สำหรับ handler ของ webhook\n- เก็บความลับนอกตารางของคุณ (env/config) และหมุนเมื่อจำเป็น\n- คืนค่า 2xx ก็ต่อเมื่อคุณบันทึกเหตุการณ์อย่างปลอดภัยแล้ว\n\n### เก็บ log ให้เป็นประโยชน์โดยไม่รั่วไหลความลับ\n\nบันทึกพอให้ดีบั๊กการลองส่งซ้ำและข้อพิพาทได้ แต่หลีกเลี่ยงค่าที่ละเอียดอ่อน เก็บ subset ของ PII อย่างปลอดภัย: provider customer ID, internal user ID และอีเมลแบบมาร์ก (เช่น a***@domain.com) อย่าเก็บข้อมูลบัตรเต็มที่อยู่ครบถ้วนหรือ header การอนุญาตดิบ\n\nบันทึกสิ่งที่ช่วยให้สร้างเหตุการณ์ขึ้นใหม่ได้:\n\n- Provider event id, type, created time\n- ผลการยืนยัน (signature ok/failed) โดยไม่เก็บลายเซ็นเต็ม\n- การตัดสินใจ dedupe (ใหม่ vs ประมวลผลแล้ว)\n- ID ภายในที่ถูกแตะ (invoice/subscription/entitlement)\n- เหตุผลข้อผิดพลาดและจำนวนการลองใหม่ (ถ้าคุณคิวการลองใหม่)\n\nเพิ่มการป้องกันการใช้งานผิดปกติพื้นฐาน: rate limit ตาม IP และ (เมื่อเป็นไปได้) ตาม customer ID และพิจารณาอนุญาตเฉพาะช่วง IP ของผู้ให้บริการหากสภาพแวดล้อมของคุณรองรับ\n\n## ข้อผิดพลาดทั่วไปที่ทำให้เกิดการเรียกเก็บเงินซ้ำหรือการให้สิทธิ์ซ้ำ\n\nข้อบกพร่องการเรียกเก็บเงินส่วนใหญ่ไม่ใช่เรื่องคำนวณ แต่เกิดเมื่อคุณปฏิบัติต่อการส่ง webhook ราวกับเป็นข้อความที่เชื่อถือได้เพียงครั้งเดียว\n\nข้อผิดพลาดที่มักนำไปสู่การอัพเดตซ้ำ:\n\n- Dedupe โดย timestamp หรือจำนวนเงินแทนที่จะใช้ event ID. เหตุการณ์ต่างกันอาจมีจำนวนเงินเท่ากัน และการลองส่งซ้ำอาจมาหลังหลายนาที ใช้ event ID ของผู้ให้บริการ\n- อัพเดตฐานข้อมูลก่อนยืนยันลายเซ็น. ยืนยันก่อน parse แล้วค่อยทำงาน\n- ถือทุกเหตุการณ์เป็นแหล่งความจริงโดยไม่ตรวจสอบสถานะปัจจุบัน. อย่าเพิ่งทำเครื่องหมายใบแจ้งหนี้ว่าจ่ายหากมันจ่ายแล้ว ถูกคืนเงิน หรือ void\n- สร้างสิทธิ์หลายรายการสำหรับการซื้อเดียวกัน. การลองส่งซ้ำสามารถสร้างแถวซ้ำได้ ชอบการ upsert เช่น “ensure entitlement exists for subscription_id” แล้วอัพเดตวันที่/ขอบเขต\n- ทำให้ webhook ล้มเหลวเพราะบริการแจ้งเตือนล้มเหลว. อีเมล SMS Slack หรือ Telegram ไม่ควรบล็อกการเรียกเก็บเงิน คิวการแจ้งเตือนและยังคืนผลสำเร็จหลังจากการเปลี่ยนแปลงแกนหลักถูกบันทึกอย่างปลอดภัย\n\nตัวอย่างง่าย: เหตุการณ์การต่ออายุมาถึงสองครั้ง การส่งครั้งแรกสร้างแถวสิทธิ์ การลองส่งซ้ำสร้างแถวที่สอง แอปของคุณเห็น "สิทธิ์สองรายการที่ใช้งาน" แล้วให้ที่นั่งหรือเครดิตเพิ่ม\n\nใน AppMaster การแก้ไขส่วนใหญ่อยู่ที่ flow: ยืนยันก่อน แทรกบันทึกเหตุการณ์ด้วย unique constraint อัพเดตการเรียกเก็บเงินด้วยการตรวจสอบสถานะ และผลกระทบข้างเคียง (อีเมล ใบเสร็จ) ให้เป็นขั้นตอนอะซิงค์เพื่อไม่ให้เกิดการลองส่งซ้ำเป็นพายุ\n\n## ตัวอย่างสมจริง: การต่ออายุซ้ำ + คืนเงินภายหลัง\n\nรูปแบบนี้ดูน่ากลัว แต่จัดการได้ถ้า handler ของคุณปลอดภัยต่อการรันซ้ำ\n\nลูกค้าคนหนึ่งอยู่ในแผนรายเดือน Stripe ส่งเหตุการณ์การต่ออายุ (เช่น invoice.paid) เซิร์ฟเวอร์ของคุณได้รับมัน อัพเดตฐานข้อมูล แต่ใช้เวลานานเกินคืนค่า 200 (cold start ฐานข้อมูลยุ่ง) Stripe คิดว่าล้มเหลวแล้วลองส่งเหตุการณ์เดิมอีกครั้ง\n\nในการส่งครั้งแรกคุณให้สิทธิ์ ในการลองส่งซ้ำคุณตรวจพบว่าเป็นเหตุการณ์เดียวกันและไม่ทำอะไร ภายหลังมีเหตุการณ์คืนเงินมา (เช่น charge.refunded) แล้วคุณเพิกถอนการเข้าถึงหนึ่งครั้ง\n\nนี่คือวิธีง่ายๆ ในการโมเดลสถานะในฐานข้อมูลของคุณ (ตารางที่คุณอาจสร้างใน AppMaster Data Designer):\n\n- webhook_events(event_id UNIQUE, type, processed_at, status)\n- invoices(invoice_id UNIQUE, subscription_id, status, paid_at, refunded_at)\n- entitlements(customer_id, product, active, valid_until, source_invoice_id)\n\n### ฐานข้อมูลควรเป็นอย่างไรหลังแต่ละเหตุการณ์\n\nหลังเหตุการณ์ A (ต่ออายุ ส่งครั้งแรก): webhook_events ได้แถวใหม่สำหรับ event_id=evt_123 โดยมี status=processed invoices ถูกทำเครื่องหมายว่าจ่าย entitlements.active=true และ valid_until ขยับไปข้างหน้าหนึ่งงวด\n\nหลังเหตุการณ์ A อีกครั้ง (การลองส่งซ้ำ): การแทรกเข้า webhook_events ล้มเหลว (unique event_id) หรือ handler ของคุณเห็นว่ามันประมวลผลแล้ว ไม่มีการเปลี่ยนแปลงใน invoices หรือ entitlements\n\nหลังเหตุการณ์ B (คืนเงิน): แถวใหม่ใน webhook_events สำหรับ event_id=evt_456 invoices.refunded_at ถูกตั้งค่าและ status=refunded entitlements.active=false (หรือ valid_until ตั้งเป็นเวลาปัจจุบัน) โดยใช้ source_invoice_id เพื่อเพิกถอนการเข้าถึงอย่างถูกต้องเพียงครั้งเดียว\n\nรายละเอียดสำคัญคือเวลา: การตรวจ dedupe เกิดก่อนการให้สิทธิ์หรือการเพิกถอนใดๆ\n\n## เช็คลิสต์ก่อนเปิดใช้จริง\n\nก่อนเปิดใช้งาน webhook บนสภาพแวดล้อมจริง คุณต้องพิสูจน์ว่าเหตุการณ์จริงหนึ่งรายการอัพเดตบันทึกการเรียกเก็บเงินเพียงครั้งเดียวแม้ผู้ให้บริการจะส่งซ้ำ (หรือสิบครั้ง)\n\nใช้เช็คลิสต์นี้เพื่อตรวจสอบระบบแบบ end-to-end:\n\n- ยืนยันว่าเหตุการณ์ขาเข้าทุกเหตุการณ์ถูกบันทึกก่อน (raw payload, event id, type, created time และผลการยืนยันลายเซ็น) แม้ว่าขั้นตอนถัดไปจะล้มเหลว\n- ตรวจสอบว่าการซ้ำถูกตรวจพบแต่ต้น (same provider event id) และ handler ออกโดยไม่เปลี่ยน invoices, subscriptions หรือ entitlements\n- พิสูจน์ว่าการอัพเดตทางธุรกิจเป็นแบบครั้งเดียวเท่านั้น: การเปลี่ยนสถานะใบแจ้งหนี้ครั้งเดียว การเปลี่ยนสถานะการสมัครครั้งเดียว การให้หรือเพิกถอนสิทธิ์ครั้งเดียว\n- ตรวจสอบว่าผลล้มเหลวถูกบันทึกด้วยรายละเอียดพอให้ replay ได้อย่างปลอดภัย (ข้อความผิดพลาด ขั้นตอนที่ล้มเหลว สถานะการลองใหม่)\n- ทดสอบว่า handler คืนค่าตอบกลับอย่างรวดเร็ว: รับทราบการรับหลังจากบันทึก และหลีกเลี่ยงงานช้าในคำขอ\n\nคุณไม่จำเป็นต้องมีระบบ observability ใหญ่เพื่อเริ่ม แต่คุณต้องมีสัญญาณ ติดตามสิ่งเหล่านี้จาก log หรือแดชบอร์ดง่ายๆ:\n\n- พุ่งของการส่งซ้ำ (ปกติ แต่การกระโดดใหญ่หมายถึง timeout หรือปัญหาผู้ให้บริการ)\n- อัตราข้อผิดพลาดสูงตามประเภทเหตุการณ์ (เช่น การชำระใบแจ้งหนี้ล้มเหลว)\n- backlog ของเหตุการณ์ที่คิวไว้และติดค้างการลองใหม่เพิ่มขึ้น\n- การตรวจสอบความไม่ตรงกัน (ใบแจ้งหนี้จ่ายแต่ขาดสิทธิ์, การสมัครถูกเพิกถอนแต่ยังเข้าถึงได้)\n- การเพิ่มขึ้นเฉียบพลันของเวลาในการประมวลผล\n\nถ้าคุณสร้างสิ่งนี้ใน AppMaster เก็บ event storage ในตารางเฉพาะใน Data Designer และทำให้ “mark processed” เป็นจุดตัดสินใจอะตอมมิกเดียวใน Business Process ของคุณ\n\n## ขั้นตอนต่อไป: ทดสอบ ติดตาม และสร้างใน no-code backend\n\nการทดสอบคือที่ที่ idempotency ได้รับการพิสูจน์ อย่าวิ่งแค่ path ที่สำเร็จ ซ้ำเหตุการณ์เดียวกันหลายครั้ง ส่งเหตุการณ์ไม่เรียงลำดับ และทำให้ timeout เพื่อที่ผู้ให้บริการจะลองส่งซ้ำ การส่งครั้งที่สอง สาม และสิบไม่ควรเปลี่ยนอะไรเลย\n\nวางแผนการ backfill ตั้งแต่ต้น สักวันคุณอาจต้องประมวลผลเหตุการณ์ที่ผ่านมาอีกครั้งหลังแก้บั๊ก เปลี่ยนสกีมา หรือเหตุการณ์จากผู้ให้บริการ หาก handler ของคุณเป็น idempotent จริงๆ การ backfill จะกลายเป็น “เล่นซ้ำเหตุการณ์ผ่าน pipeline เดิม” โดยไม่สร้างซ้ำ\n\nทีมซัพพอร์ตก็ต้องมี runbook เล็กๆ เพื่อไม่ให้ปัญหาเป็นการเดา:\n\n- หา event ID และตรวจว่าได้บันทึกเป็น processed หรือไม่\n- ตรวจสอบ invoice หรือ subscription และยืนยันสถานะและ timestamp ที่คาดหวัง\n- ตรวจสอบเรคคอร์ด entitlement (เข้าถึงอะไร ถูกให้เมื่อไหร่ และเพราะอะไร)\n- หากจำเป็น ให้รันการประมวลผลสำหรับ event ID นั้นในโหมด reprocess ที่ปลอดภัย\n- หากข้อมูลไม่สอดคล้อง ให้ทำการแก้ไขเดียวแล้วบันทึกไว้\n\nถ้าคุณต้องการนำไปใช้โดยไม่เขียนโค้ด boilerplate มาก AppMaster (appmaster.io) ให้คุณโมเดลตารางหลักและสร้าง flow ของ webhook ใน Business Process แบบภาพ พร้อมยังสร้างซอร์สโค้ดจริงสำหรับ backend\n\nลองสร้าง webhook handler แบบ end-to-end ใน no-code generated backend และตรวจให้แน่ใจว่ามันปลอดภัยภายใต้การลองส่งซ้ำก่อนจะเพิ่มทราฟฟิกและรายได้

คำถามที่พบบ่อย

การส่ง webhook ซ้ำเป็นเรื่องปกติ เพราะผู้ให้บริการออกแบบการส่งให้เป็น อย่างน้อยหนึ่งครั้ง (at least once) หาก endpoint ของคุณหมดเวลา ตอบกลับด้วย 5xx หรือการเชื่อมต่อหลุด ผู้ให้บริการจะส่งเหตุการณ์เดิมซ้ำจนกว่าจะได้รับการตอบกลับสำเร็จ

ใช้ event ID ของผู้ให้บริการ (ID ของเหตุการณ์ webhook) ไม่ใช่จำนวนเงินหรืออีเมลลูกค้า แล้วบันทึก ID นั้นพร้อมกับ unique constraint เพื่อให้การลองส่งซ้ำตรวจพบทันทีและถูกละเว้นอย่างปลอดภัย

บันทึกเหตุการณ์ก่อนอัพเดตใบแจ้งหนี้ การสมัคร หรือสิทธิ์การใช้งาน หากการแทรกเหตุการณ์ล้มเหลวเพราะ ID เหตุการณ์มีอยู่แล้ว ให้หยุดการประมวลผลและส่งผลสำเร็จกลับไป เพื่อไม่ให้การลองส่งซ้ำสร้างการอัพเดตซ้ำ

เก็บไว้นานพอที่จะครอบคลุมการลองส่งซ้ำที่ล่าช้าและการสืบสวน โดยปกติ 30–90 วัน เป็นค่าดีฟอลต์ที่ใช้งานได้ หากมีข้อพิพาทหรือวัฏจักรการสมัครที่ยาวขึ้น ให้เก็บนานขึ้น (เช่น 6–12 เดือน) แล้วลบแถวเก่าเพื่อให้การค้นหายังคงเร็ว

ยืนยันลายเซ็นก่อนแตะข้อมูลการเรียกเก็บเงิน แล้วค่อย parse และตรวจฟิลด์ที่จำเป็น หากการยืนยันลายเซ็นล้มเหลว ให้ปฏิเสธคำขอและอย่าเขียนการเปลี่ยนแปลงการเรียกเก็บเงิน เพราะการ dedupe จะไม่ป้องกันเหตุการณ์ปลอมที่บอกว่า “จ่ายแล้ว”

ตอบรับอย่างรวดเร็วหลังจากเหตุการณ์ถูกบันทึกอย่างปลอดภัย แล้วย้ายงานหนักไปไว้เบื้องหลัง ตัวจัดการที่ช้าเพิ่มโอกาสเกิด timeout ซึ่งกระตุ้นการลองส่งซ้ำมากขึ้น และเพิ่มความเสี่ยงการอัพเดตซ้ำหากบางส่วนไม่ idempotent

ให้ใช้กฎว่าให้เปลี่ยนสถานะเฉพาะเมื่อเป็นการก้าวไปข้างหน้า และละเว้นเหตุการณ์ที่ล้าสมัย ใช้ timestamp ของเหตุการณ์เมื่อต้องการ และลำดับความสำคัญของสถานะง่ายๆ (เช่น refunded ไม่ควรถูกเขียนทับด้วย paid, canceled ไม่ควรถูกเขียนทับด้วย active)

อย่าสร้างแถวสิทธิ์ใหม่ในทุกเหตุการณ์ ใช้แนวทาง upsert เช่น “รับประกันสิทธิ์หนึ่งรายการต่อผู้ใช้/สินค้า/งวด (หรือแต่ละการสมัคร)” แล้วอัพเดตวันที่/ขีดจำกัด พร้อมบันทึกว่าเหตุการณ์ใดเป็นสาเหตุเพื่อการตรวจสอบ

เขียนการเปลี่ยนแปลงของใบแจ้งหนี้ การสมัคร และสิทธิ์ในธุรกรรมฐานข้อมูลเดียวเพื่อให้สำเร็จหรือล้มเหลวพร้อมกัน วิธีนี้จะป้องกันสถานะแยก เช่น “ใบแจ้งหนี้จ่ายแล้ว” แต่ “ยังไม่ได้รับสิทธิ์” หรือ “ถูกยกเลิกสิทธิ์” โดยไม่มีบันทึกการคืนเงินที่สอดคล้องกัน

ใช้ได้แน่นอน และเป็นกรณีที่เหมาะเจาะ: สร้างโมเดล WebhookEvents ที่มี event ID แบบ unique แล้วสร้าง Business Process ที่ตรวจสอบว่า “เคยเห็นแล้ว?” และออกก่อน บันทึก invoices/subscriptions/entitlements อย่างชัดเจนใน Data Designer เพื่อให้การลองส่งซ้ำและการ replay ไม่สร้างแถวซ้ำ