การอัปโหลดไฟล์ในปริมาณมาก: การตรวจสอบ การจัดเก็บ และการเข้าถึง

การอัปโหลดไฟล์ในปริมาณมากต้องมีการตรวจสอบที่ชัดเจน พาธการเก็บที่เป็นระเบียบ ลิงก์ดาวน์โหลดที่หมดอายุ และสิทธิ์เข้มงวดเพื่อปกป้องไฟล์ของผู้ใช้

อะไรที่ทำให้การอัปโหลดไฟล์ของผู้ใช้ยากเมื่อขยายสเกล

การอัปโหลดของผู้ใช้ดูเรียบง่ายเมื่อมีผู้ทดสอบไม่กี่คน แต่จะยากขึ้นเมื่อลูกค้าจริงเริ่มส่งไฟล์จริง: รูปความละเอียดสูง, PDF สแกน, และเอกสารลึกลับที่มีนามสกุลผิด จุดนั้นการอัปโหลดไฟล์เมื่อสเกลใหญ่ไม่ใช่แค่ปุ่มในฟอร์มอีกต่อไป แต่กลายเป็นปัญหาด้านความปลอดภัยและการปฏิบัติงาน

รอยร้าวแรกมักปรากฏในสามด้าน: ความปลอดภัย ค่าใช้จ่าย และความเป็นส่วนตัว ผู้โจมตีพยายามอัปโหลดมัลแวร์ ผู้ใช้ส่งไฟล์ที่แอปเปิดไม่ได้ และทีมงานเผลอเผยเอกสารสำคัญผ่าน URL สาธารณะ ค่าใช้จ่ายในการเก็บและแบนด์วิดท์เพิ่มขึ้นเมื่อไฟล์เดียวถูกดาวน์โหลดซ้ำๆ

ภาพและ PDF สร้างปัญหาต่างกัน ภาพถ่ายอาจใหญ่มาก มีหลายฟอร์แมต และมักมีเมตาดาต้าที่ซ่อนอยู่ (เช่น ตำแหน่ง) คุณยังต้องการ thumbnail และการย่อขนาดเพื่อให้แอปเร็วขึ้น PDF แสดงผลตัวอย่างอย่างปลอดภัยยากกว่า อาจฝังคอนเทนต์ และบ่อยครั้งมีข้อมูลอ่อนไหว (ใบแจ้งหนี้ บัตรประชาชน สัญญา) ที่ไม่ควรเข้าถึงได้กว้าง

เมื่อสเกลใหญ่ คุณมักเจอผู้ใช้มากขึ้นอัปโหลดพร้อมกัน ไฟล์ใหญ่ขึ้น พื้นที่เก็บรวมมากขึ้น การดาวน์โหลดและ retry บ่อยจากเครือข่ายที่ไม่เสถียร และกฎที่มากขึ้น: ทีมต่างกัน บทบาทต่างกัน และความต้องการการเก็บรักษาต่างกัน

เป้าหมายไม่ใช่แค่อัปโหลดให้สำเร็จ เป้าหมายคือการอัปโหลดที่ปลอดภัยและจัดการได้ง่ายในอีกหลายเดือนต่อมา: กฎชัดเจน พาธการเก็บที่คาดเดาได้ เมตาดาต้าสำหรับการตรวจสอบ และการควบคุมการเข้าถึงที่สอดคล้องกับการแบ่งปันไฟล์ของธุรกิจจริงๆ

ทำแผนที่ประเภทไฟล์และผู้ที่ควรเข้าถึง

ก่อนปรับแต่งสตอเรจหรือความปลอดภัย ให้ชัดเจนว่าผู้ใช้จะอัปโหลดอะไรและใครควรเห็นมัน ปัญหาการอัปโหลดส่วนใหญ่เมื่อสเกลใหญ่ไม่ใช่ปัญหาสตอเรจจริงๆ แต่เป็นความคาดหวังที่ไม่ตรงกันเกี่ยวกับการเข้าถึง การเก็บรักษา และความเสี่ยง

เริ่มจากการระบุหมวดไฟล์จริง ไม่ใช่แค่เอกสารกับรูปภาพ avatar ทำงานต่างจากสัญญา PDF และสกรีนช็อตของการสนับสนุนต่างจากรายงานประจำเดือน

วิธีปฏิบัติที่ดีคือผูกแต่ละประเภทเข้ากับรูปแบบการเข้าถึง:

- Avatar และรูปโปรไฟล์สาธารณะมักอ่านได้โดยหลายคน และแก้ไขได้เฉพาะเจ้าของ

- ใบเสร็จและใบแจ้งหนี้เป็นส่วนตัวโดยค่าเริ่มต้น แบ่งปันเฉพาะกับบทบาทการเงินหรือเจ้าของบัญชี

- สัญญาและไฟล์ปฏิบัติตามกฎเข้มงวด มักต้องมี trail สำหรับการตรวจสอบและข้อกำหนดการเก็บรักษาที่เข้มงวด

- รายงานและการส่งออกสามารถแชร์ภายในทีม แต่ต้องจำกัดให้ตรง workspace หรือ customer ที่ถูกต้อง

- ไฟล์แนบตั๋วมักเป็นส่วนตัวสำหรับผู้เข้าร่วมตั๋วนั้นและบางครั้งจำกัดเวลาได้

จากนั้นถ่ายภาพรวมความเสี่ยงอย่างรวดเร็ว การอัปโหลดอาจซ่อนไวรัส รั่วไหลข้อมูลสำคัญ (บัตรประชาชน ข้อมูลบัญชีธนาคาร รายละเอียดทางการแพทย์) หรือเปิดเผยสิทธิ์ที่ผิดพลาดเมื่อการเดา URL ให้การเข้าถึง เหตุนี้เองการอัปโหลดไฟล์เมื่อสเกลใหญ่จึงเกี่ยวกับการควบคุมการเข้าถึงไฟล์เท่ากับไบต์

ประสิทธิภาพก็สำคัญ ไฟล์ PDF ขนาดใหญ่ รูปความละเอียดสูง และเครือข่ายมือถือไม่เสถียรทำให้เกิดการอัปโหลดบางส่วนและการ retry ตัดสินใจก่อนเลยว่าอัปโหลดชนิดไหนต้องสำเร็จแน่นอน (เช่น ใบแจ้งหนี้ บัตรประชาชน) และอันไหนเป็นทางเลือก (เช่น แบนเนอร์โปรไฟล์)

สำหรับแต่ละประเภทไฟล์ ให้ตอบคำถามสั้นๆ ต่อไปนี้ตั้งแต่ต้นเพื่อไม่ต้องเขียนระบบใหม่ภายหลัง:

- ใครสามารถอัปโหลด ดู แทนที่ และลบได้?

- เป็นไฟล์ส่วนตัว แชร์ในกลุ่ม หรือสาธารณะ?

- การเข้าถึงควรหมดอายุหรือเพิกถอนได้ทันทีหรือไม่?

- ถ้าอัปโหลดถูกขัดจังหวะและ retry จะเกิดอะไรขึ้น?

- เก็บไฟล์นานเท่าไหร่ และใครสามารถส่งออกได้?

ถ้าคุณสร้างด้วยเครื่องมืออย่าง AppMaster ให้ถือคำตอบเหล่านี้เป็นกฎผลิตภัณฑ์ก่อน แล้วนำไปใช้ในโมเดลข้อมูลและ endpoints เพื่อให้สิทธิ์สอดคล้องกันทั้งเว็บและมือถือ

กฎการตรวจสอบการอัปโหลดที่ป้องกันปัญหาตั้งแต่ต้น

ถ้าต้องการให้การอัปโหลดไฟล์ในสเกลยังคงปลอดภัยและคาดเดาได้ การตรวจสอบเป็นแนวป้องกันแรก กฎที่ดีหยุดไฟล์ที่ไม่พึงประสงค์ก่อนเข้าสตอเรจ และลดตั๋วสนับสนุนเพราะผู้ใช้ได้รับฟีดแบ็กที่ชัดเจน

เริ่มจาก allowlist ไม่ใช่ blocklist ตรวจทั้งนามสกุลไฟล์และตรวจ MIME type ที่ได้จากเนื้อหา พึ่งพานามสกุลอย่างเดียวหลอกง่าย พึ่งพา MIME อย่างเดียวอาจไม่สอดคล้องระหว่างอุปกรณ์

ขีดจำกัดขนาดควรสอดคล้องกับประเภทไฟล์และกฎผลิตภัณฑ์ รูปภาพอาจยอมรับได้ที่ 5–10 MB ขณะที่ PDF อาจต้องมีขีดจำกัดสูงกว่า วิดีโอเป็นปัญหาอีกแบบและมักต้อง pipeline แยก หากมีแผนจ่าย ให้ผูกขีดจำกัดกับแผนเพื่อคุณจะสามารถบอกผู้ใช้ว่า “แผนของคุณอนุญาต PDF สูงสุด 10 MB” แทนการแสดงข้อความผิดพลาดคลุมเครือ

บางไฟล์ต้องการการตรวจลึกกว่าเดิม สำหรับภาพ ให้ตรวจความกว้างและสูง (และบางครั้งอัตราส่วน) เพื่อหลีกเลี่ยงการอัปโหลดขนาดยักษ์ที่ทำให้หน้าเว็บช้าลง สำหรับ PDF จำนวนหน้าสำคัญเมื่อกรณีใช้งานคาดหวังช่วงขนาดเล็ก

เปลี่ยนชื่อไฟล์เมื่ออัปโหลด ชื่อไฟล์จากผู้ใช้มักมีช่องว่าง อีโมจิ หรือชื่อซ้ำ เช่น scan.pdf ใช้ ID ที่สร้างขึ้นพร้อมนามสกุลที่ปลอดภัย เก็บชื่อเดิมไว้ในเมตาดาต้าเพื่อแสดง

baseline การตรวจสอบที่ใช้ได้กับหลายแอปดูเหมือนจะมีหัวข้อดังนี้:

- allowlist ประเภท (นามสกุล + MIME) ปฏิเสธทุกอย่างที่ไม่อยู่ในรายการ

- ตั้งขนาดสูงสุดตามประเภท (และอาจตามแผน)

- ตรวจมิติภาพและปฏิเสธขนาดสุดโต่ง

- ตรวจจำนวนหน้า PDF เมื่อกรณีใช้งานต้องการ

- เปลี่ยนชื่อเป็นชื่อไฟล์ที่ไม่ซ้ำและปลอดภัย และเก็บชื่อเดิมเป็นเมตาดาต้า

เมื่อการตรวจสอบล้มเหลว ให้แสดงข้อความเดียวชัดเจนที่ผู้ใช้ทำอะไรได้ เช่น “PDF ต้องไม่เกิน 20 MB และ 50 หน้า” และในขณะเดียวกัน บันทึกรายละเอียดเชิงเทคนิคสำหรับแอดมิน (MIME ที่ตรวจพบ ขนาด user ID และสาเหตุ) ใน AppMaster การตรวจเหล่านี้สามารถอยู่ใน Business Process ของคุณเพื่อให้เส้นทางการอัปโหลดทุกทางปฏิบัติตามกฎเดียวกัน

โมเดลข้อมูลสำหรับการอัปโหลดและเมตาดาต้าไฟล์

โมเดลข้อมูลที่ดีทำให้การอัปโหลดน่าเบื่อ เป้าหมายคือติดตามว่าใครเป็นเจ้าของไฟล์ มันมีไว้เพื่ออะไร และปลอดภัยแค่ไหนที่จะใช้ โดยไม่ผูกแอปกับผู้ให้บริการสตอเรจรายเดียว

รูปแบบที่เชื่อถือได้คือฟลูว์สองขั้นตอน ขั้นแรก สร้างระเบียนการอัปโหลดในฐานข้อมูลแล้วคืน upload ID ขั้นที่สอง อัปโหลดไบนารีไปยังสตอเรจโดยใช้ ID นั้น วิธีนี้หลีกเลี่ยงไฟล์ปริศนาที่อยู่ในบัคเก็ตโดยไม่มีแถวอ้างอิง และให้คุณบังคับสิทธิ์ก่อนย้ายไบต์

ตาราง uploads ง่ายๆ (หรือ collection) มักเพียงพอ ใน AppMaster นี่จะแมปตรงไปยังโมเดล PostgreSQL ใน Data Designer และใช้ได้ทั้งเว็บและมือถือ

เก็บสิ่งที่คุณจะต้องใช้จริงในภายหลังสำหรับการสนับสนุนและการตรวจสอบ:

- การอ้างอิงเจ้าของ (

user_id) และขอบเขต (org_idหรือteam_id) - จุดประสงค์ (avatar, invoice_pdf, ticket_attachment)

- ชื่อไฟล์เดิม, detected MIME type, และ

size_bytes - พอยน์เตอร์สตอเรจ (bucket/container,

object_key) พร้อม checksum (ทางเลือก) - เวลาสร้าง (

created_at,uploaded_at) และ IP/อุปกรณ์ของผู้ส่ง (ทางเลือก)

เก็บ state model ให้เล็กเพื่อให้อ่านง่าย สี่สถานะครอบคลุมผลิตภัณฑ์ส่วนใหญ่:

pending: ระเบียนมีอยู่ แต่การอัปโหลดยังไม่สำเร็จuploaded: ไบต์ถูกเก็บแล้วverified: ผ่านการตรวจและพร้อมใช้งานblocked: ตรวจสอบล้มเหลวหรือขัดนโยบาย

วางแผนการล้างข้อมูลตั้งแต่วันแรก การ pending ที่ถูกทิ้งเกิดขึ้นเมื่อผู้ใช้ปิดแท็บหรือหลุดการเชื่อมต่อ งานรายวันสามารถลบวัตถุในสตอเรจของแถว pending ที่หมดอายุ ทำเครื่องหมายแถวเป็น canceled สำหรับรายงาน ลบรายการ blocked เก่าหลังจากหน้าต่างการเก็บ และเก็บไฟล์ verified จนกว่ากฎธุรกิจจะระบุให้ลบ

โมเดลง่ายๆ นี้ให้การตรวจสอบย้อนกลับและการควบคุมโดยไม่เพิ่มความซับซ้อน

การจัดระเบียบการเก็บไฟล์ที่ยังสะอาดเมื่อเวลาผ่านไป

เมื่อการอัปโหลดไฟล์สะสม การเสี่ยงที่ใหญ่ที่สุดไม่ใช่ค่าใช้จ่ายสตอเรจ แต่มันคือความอลหม่าน ถ้าทีมไม่สามารถบอกได้ว่าไฟล์คืออะไร เป็นของใคร และยังใช้ได้หรือไม่ คุณจะส่งบั๊กและรั่วไหลข้อมูล

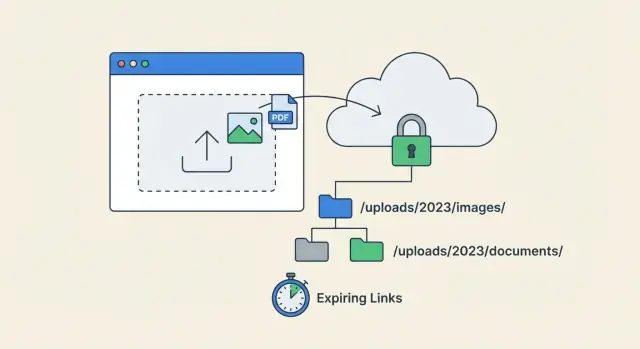

เลือกกลยุทธ์โฟลเดอร์ที่คาดเดาได้แล้วยึดตามมัน ทีมส่วนใหญ่จัดตาม tenant (บริษัท) แล้วตามจุดประสงค์ แล้วตามวันที่ บางทีมทำ tenant, user, purpose ตัวเลือกที่แน่นอนสำคัญน้อยกว่าความสม่ำเสมอ วันที่ช่วยให้ไดเรกทอรีไม่โตจนเกินไปและทำให้ job ล้างข้อมูลง่ายขึ้น

หลีกเลี่ยงการใส่ข้อมูลส่วนบุคคลในพาธหรือชื่อไฟล์ อยาฝังอีเมล ชื่อเต็ม หมายเลขใบแจ้งหนี้ หรือหมายเลขโทรศัพท์ ใช้ ID แบบสุ่มแทน ถ้าต้องการค้นหาด้วยความหมายสำหรับมนุษย์ ให้เก็บไว้ในเมตาดาต้าในฐานข้อมูล ไม่ใช่ใน object key

เก็บต้นฉบับและอนุพันธ์แยกกันเพื่อให้กฎชัดเจน เก็บต้นฉบับครั้งเดียว แล้วเก็บ thumbnails หรือ previews ภายใต้พาธพรีฟิกต่างหาก จะทำให้ง่ายต่อการใช้ retention และสิทธิ์แตกต่างกัน (preview อาจอนุญาตในที่มากกว่าต้นฉบับ)

แนวทางการตั้งชื่อที่ง่ายและทนทาน:

- แบ่งพาทโดย tenant ID (หรือ workspace ID)

- เพิ่ม prefix ตามจุดประสงค์ (avatars, invoices, attachments)

- เพิ่ม time bucket (YYYY/MM)

- ใช้ opaque file ID เป็นชื่อไฟล์

- เก็บ derivatives ภายใต้ prefix แยก (previews, thumbnails)

ตัดสินใจว่าจะจัดการเวอร์ชันอย่างไร ถ้าผู้ใช้แทนที่ไฟล์ ให้เขียนทับ object key เดิม (เรียบง่าย ไม่มีประวัติ) หรือสร้างเวอร์ชันใหม่และทำเครื่องหมายเก่าเป็น inactive (เป็นมิตรต่อการตรวจสอบมากกว่า) หลายทีมเก็บประวัติสำหรับเอกสารเพื่อปฏิบัติตามและเขียนทับสำหรับรูปโปรไฟล์

เขียนกฎการตั้งชื่อลงเอกสาร ใน AppMaster ให้ถือเป็นข้อตกลงร่วม: เก็บไว้ในเอกสารโครงการเพื่อให้ backend, UI builders และการผสานในอนาคตทั้งหมดสร้างพาธเดียวกัน

รูปแบบสิทธิ์และการควบคุมการเข้าถึง

เมื่อการอัปโหลดไฟล์สเกลใหญ่ สิทธิ์คือที่ที่ทางลัดเล็กๆ กลายเป็นเหตุการณ์ใหญ่ เริ่มจาก deny-by-default: ทุกไฟล์ที่อัปโหลดเป็นส่วนตัวจนกว่ากฎจะอนุญาตอย่างชัดเจน

ควรแยกสองคำถาม: ใครเห็นระเบียนได้ และใครดึงไบต์ได้ ทั้งสองไม่เหมือนกัน หลายแอปอาจให้คนดูเมตาดาต้า (ชื่อไฟล์ ขนาด วันที่อัปโหลด) ได้โดยไม่ให้ดาวน์โหลดไฟล์

รูปแบบการเข้าถึงที่พบบ่อย

เลือก pattern หลักต่อประเภทไฟล์ แล้วเพิ่มข้อยกเว้นอย่างระมัดระวัง:

- Owner-only: เฉพาะผู้ส่ง (และบัญชีบริการ) ดาวน์โหลดได้

- Team-based: สมาชิก workspace/project ดาวน์โหลดได้

- Role-based: บทบาทเช่น Finance หรือ HR ดาวน์โหลดข้ามทีมได้

- Share-by-link: token พิเศษให้สิทธิ์ดาวน์โหลด โดยมักมีการหมดอายุและขอบเขต

กรณีขอบเขตต้องมีกฎชัดเจน ไม่ใช่การแก้แบบครั้งเดียว ตัดสินใจว่าแอดมินทำงานอย่างไร (เข้าถึงทั่วหรือเฉพาะบางประเภท) การสนับสนุนได้รับการเข้าถึงชั่วคราวอย่างไร (จำกัดเวลาและบันทึก) และจะทำอย่างไรเมื่อผู้ใช้ถูกลบ (เก็บไฟล์เพื่อปฏิบัติตาม มอบหมายความเป็นเจ้าของใหม่ หรือ ลบ)

แยกเมตาดาต้าและดาวน์โหลดออกจากกัน

รูปแบบง่ายๆ คือการเช็กสองขั้นตอน: (1) ผู้ใช้อ่านระเบียน upload ได้หรือไม่, (2) ผู้ใช้ร้องขอการตอบดาวน์โหลดได้หรือไม่ การเช็กข้อสองนี่แหละที่บังคับใช้ “เริ่มต้นเป็นส่วนตัว” ถึงแม้ใครจะเดา ID ได้ก็ตาม

สำหรับเอกสารที่อ่อนไหว ให้บันทึกการเข้าถึง อย่างน้อยที่สุด ให้บันทึกว่าใครดาวน์โหลด (user ID และบทบาท) ดาวน์โหลดอะไร (file ID และประเภท) เมื่อไหร่ (timestamp) เหตุผลที่อนุญาต (ผลนโยบาย, share token, admin override) และมาจากที่ไหน (IP หรืออุปกรณ์ ถ้าจำเป็น)

ใน AppMaster กฎเหล่านี้มักอยู่ใน Business Process Editor: หนึ่ง flow สำหรับการเรียกรายการเมตาดาต้า และ flow ที่เข้มงวดกว่าเพื่อสร้างการตอบดาวน์โหลด

ลิงก์ดาวน์โหลดที่หมดอายุ: ดาวน์โหลดปลอดภัยโดยไม่ทำให้ยุ่งยาก

ลิงก์ดาวน์โหลดที่หมดอายุเป็นจุดกึ่งกลางที่ดีระหว่าง “ใครมี URL ก็ดาวน์โหลดได้ตลอดไป” กับ “ผู้ใช้ต้องล็อกอินทุกครั้ง” มันเหมาะสำหรับดาวน์โหลดครั้งเดียว แชร์เอกสารทางอีเมล หรือให้การเข้าถึงชั่วคราวแก่ผู้รับเหมา เมื่อสเกลใหญ่ยังช่วยลดปัญหาสนับสนุนเพราะคุณให้สิทธิ์ได้โดยไม่ต้องเปิดสตอเรจทั้งหมด

สองรูปแบบที่พบบ่อย:

- Signed URLs จะหมดอายุโดยอัตโนมัติ เรียบง่ายและเร็ว แต่การเพิกถอนยากหากลิงก์ถูกเผยแพร่แล้ว

- Endpoint แบบโทเค็นให้การควบคุมมากกว่า ลิงก์มีโทเค็นสั้น แอปเช็กสิทธิ์ทุกคำขอ แล้วจึงให้หรือเปลี่ยนทางไปยังไฟล์

การตั้งค่าที่ใช้งานได้จริง:

- ใช้การหมดอายุสั้นสำหรับลิงก์แชร์ (10–60 นาที) และต่ออายุเมื่อจำเป็น

- เก็บการหมดอายุยาวเฉพาะสำหรับเซสชันที่เชื่อถือได้และล็อกอินแล้ว (เช่น “ดาวน์โหลดอีกครั้ง” สร้างลิงก์ใหม่)

- จำกัดลิงก์อย่างเข้มงวด: ไฟล์เดียว ผู้ใช้(หรือผู้รับ)เดียว การกระทำเดียว (ดู vs ดาวน์โหลด)

- บันทึกการสร้างและการใช้งานลิงก์เพื่อให้สามารถติดตามการรั่วไหลได้โดยไม่ต้องเดา

การจำกัดขอบเขตสำคัญเพราะการดูมักแสดงแบบฝัง ส่วนดาวน์โหลดหมายถึงการบันทึกสำเนา หากต้องการทั้งสอง ให้สร้างลิงก์แยกที่มีกฎแยกกัน

วางแผนการเพิกถอน หากผู้ใช้สูญเสียการเข้าถึง (คืนเงิน เปลี่ยนบทบาท สิ้นสุดสัญญา) signed URLs อย่างเดียวอาจไม่พอ ด้วย endpoint แบบโทเค็น คุณสามารถทำให้โทเค็นไม่ใช้งานได้ทันที ด้วย signed URLs ให้ใช้การหมดอายุสั้นและหมุนกุญแจเซ็นต์เฉพาะเมื่อจำเป็น (การหมุนกุญแจเพิกถอนทุกอย่าง ดังนั้นใช้ด้วยความระมัดระวัง)

ตัวอย่าง: ลิงก์ใบแจ้งหนี้ในพอร์ทัลลูกค้าที่ส่งทางอีเมลให้กับนักบัญชี หมดอายุภายใน 30 นาที อนุญาตแค่ดูเท่านั้น และผูกกับ invoice ID พร้อม account ของลูกค้า หากลูกค้าถูกลบออกจากบัญชี token จะถูกปฏิเสธแม้อีเมลจะถูกส่งต่อก็ตาม

ทีละขั้นตอน: ฟลูว์การอัปโหลดที่ขยายได้

ฟลูว์อัปโหลดที่เชื่อถือได้แยกสามความกังวล: สิ่งที่คุณอนุญาต ที่ที่ไบต์ไป และใครดึงมันในภายหลัง เมื่อตัวแปรเหล่านี้ผสมกัน ขอบเขตเล็กๆ จะกลายเป็นเหตุการณ์ในโปรดักชัน

ฟลูว์ที่ใช้งานได้จริงสำหรับภาพ PDF และไฟล์ที่ผู้ใช้สร้าง:

- กำหนดกฎตามจุดประสงค์ สำหรับแต่ละจุดประสงค์ (avatar, invoice, ID document) ตั้งประเภทที่อนุญาต ขนาดสูงสุด และการตรวจพิเศษเช่นจำนวนหน้าสูงสุด

- สร้างคำขออัปโหลดที่แบ็กเอนด์ ไคลเอนท์ขออนุญาตอัปโหลด แบ็กเอนด์คืน upload target (เช่น object storage key พร้อม token ระยะสั้น) และสร้างแถว upload ใหม่สถานะ

pending - อัปโหลดไบนารีไปยังสตอเรจ แล้วยืนยัน ไคลเอนท์อัปโหลดไปที่ object storage แล้วเรียกแบ็กเอนด์เพื่อยืนยันความเสร็จ แบ็กเอนด์ตรวจสอบคีย์ที่คาดไว้และคุณสมบัติพื้นฐาน แล้วทำเครื่องหมายแถวเป็น

uploaded - รันการยืนยันแบบอะซิงค์ ในแบ็กกราวด์ ตรวจสอบชนิดไฟล์จริง (รวมถึง magic bytes เมื่อเป็นไปได้) บังคับขนาด ดึงเมตาดาต้าที่ปลอดภัย (มิติ จำนวนหน้า) และอาจสแกนมัลแวร์ หากล้มเหลว ทำเครื่องหมายเป็น

blockedและป้องกันการดาวน์โหลด - ให้บริการดาวน์โหลดผ่านนโยบาย เมื่อต้องดาวน์โหลด ให้เช็กว่าผู้ใช้มีสิทธิ์เข้าถึงหน่วยความเป็นเจ้าของของไฟล์ (user, org, ticket, order) แล้วจึง proxy การดาวน์โหลดหรือคืนลิงก์ดาวน์โหลดที่หมดอายุเพื่อเก็บสตอเรจเป็นส่วนตัว

เพิ่มงานล้างข้อมูล ลบ pending ที่ถูกทิ้งหลังหน้าต่างสั้น และลบไฟล์ที่ไม่มีการอ้างอิง (เช่น ผู้ใช้อัปโหลดรูปแต่ไม่บันทึกฟอร์ม)

ถ้าคุณสร้างใน AppMaster ให้ทำโมเดล uploads เป็นเอนทิตีของตัวเองพร้อมฟิลด์สถานะและการอ้างอิงเจ้าของ แล้วบังคับเช็กสิทธิ์เดียวกันในทุก Business Process การดาวน์โหลด

ตัวอย่าง: ใบแจ้งหนี้ในพอร์ทัลลูกค้า

พอร์ทัลลูกค้าที่ให้ผู้ใช้ส่งใบแจ้งหนี้เป็น PDF ฟังดูเรียบง่ายจนกว่าคุณจะมีพันบริษัท บทบาทหลายแบบ และใบแจ้งหนี้เดียวถูกแทนที่สามครั้ง

สำหรับการจัดสตอเรจ ให้เก็บไฟล์ดิบในพาธที่คาดเดาได้ซึ่งตรงกับวิธีการค้นหาของคน เช่น: invoices/<company_id>/<yyyy-mm>/<upload_id>.pdf บริษัทและเดือนทำให้การล้างข้อมูลและการรายงานง่าย ในขณะที่ upload_id ป้องกันการชนกันเมื่อสองไฟล์มีชื่อเดียวกัน

ในฐานข้อมูล ให้เก็บเมตาดาต้าที่อธิบายว่าไฟล์คืออะไรและใครเข้าถึงได้:

company_idและbilling_monthuploaded_by_user_idและuploaded_atoriginal_filenameและcontent_typesize_bytesและ checksum (ทางเลือก)- สถานะ (active, replaced, quarantined)

การแชร์: ผู้จัดการเรียกเก็บเงินต้องการส่งใบแจ้งหนี้ให้บรรณารักษ์ภายนอก 24 ชั่วโมง แทนการเปลี่ยนสิทธิ์ทั่วระบบ ให้สร้างลิงก์ดาวน์โหลดที่หมดอายุผูกกับใบแจ้งหนี้นั้นโดยเฉพาะ พร้อมเวลาหมดอายุเข้มงวดและวัตถุประสงค์เดียว (ดาวน์โหลดเท่านั้น) เมื่อบรรณารักษ์คลิก แอปเช็กโทเค็น ยืนยันไม่หมดอายุ แล้วจึงให้ไฟล์

ถ้าผู้ใช้ส่ง PDF ผิดหรือแทนที่ไฟล์ อย่าเขียนทับ object เดิม ทำเครื่องหมายระเบียนก่อนหน้าเป็น replaced เก็บไว้เพื่อการตรวจสอบ และชี้ entry ของใบแจ้งหนี้ไปยัง upload_id ใหม่ หากคุณต้องปฏิบัติตามกฎการเก็บรักษา คุณสามารถลบไฟล์ที่ถูกแทนที่หลังจากเวลาที่กำหนดด้วยงานตามตาราง

เมื่อฝ่ายสนับสนุนได้รับตั๋ว “ดาวน์โหลดไม่ได้” เมตาดาต้าช่วยวินิจฉัยได้อย่างรวดเร็ว: ลิงก์หมดอายุหรือไม่ ใบแจ้งหนี้ถูกทำเครื่องหมายว่า replaced หรือไม่ ผู้ใช้เป็นสมาชิกบริษัทที่ถูกต้องหรือไม่ หรือไฟล์ถูกกักกันหรือเปล่า ใน AppMaster การเช็กเหล่านี้สามารถอยู่ใน Business Process เพื่อให้การดาวน์โหลดทุกครั้งปฏิบัติตามกฎเดียวกัน

ความผิดพลาดที่พบบ่อยและวิธีหลีกเลี่ยง

เมื่อทีมเริ่มรับมือการอัปโหลดไฟล์เมื่อสเกลใหญ่ บั๊กไม่ค่อยซับซ้อน พวกมันมาจากทางลัดที่คาดไม่ถึงในสาธิต แต่สร้างปัญหาในภายหลัง

- พึ่งพานามสกุลหรือ MIME อย่างเดียว ผู้โจมตีเปลี่ยนนามสกุลได้ และเบราว์เซอร์อาจให้ค่าไม่ตรง ตรวจทั้งสองและยืนยัน magic bytes ฝั่งเซิร์ฟเวอร์

- ใช้ storage สาธารณะแล้วหวังว่าการอนุญาตจะพอ บัคเก็ตสาธารณะทำให้ทุกกฎที่พลาดกลายเป็นการรั่วไหลของข้อมูล เก็บสตอเรจเป็นส่วนตัวโดยค่าเริ่มต้นและให้แอปเป็นเกตเวย์การเข้าถึง

- ใส่ชื่อที่ผู้ใช้ให้มาในพาธหรือ URL ชื่อแบบ invoice_john_smith.pdf รั่วไหลข้อมูลส่วนบุคคลและทำให้เดาได้ง่าย ใช้ ID แบบสุ่มเป็น object key เก็บชื่อสำหรับแสดงในเมตาดาต้า

- ผสมไฟล์ของ tenant ต่างกันในพาธเดียวโดยไม่มีการเช็กสิทธิ์เข้มแน่น พาธเช่น /uploads/2026/01/ ไม่ใช่โมเดลสิทธิ์ เสมอเช็ก tenant และสิทธิ์ผู้ใช้ก่อนคืนการดาวน์โหลด

- ข้ามการล้างข้อมูลสำหรับอัปโหลดที่ล้มเหลวหรือถูกทิ้ง การอัปโหลดแบบหลายส่วนและ retry ทิ้งขยะไว้ เพิ่มงานแบ็กกราวด์ที่ลบ pending uploads ที่ไม่สมบูรณ์

ความผิดพลาดอีกอย่างที่ทีมมักลืมคือไม่มีแผนสำหรับ retry และ duplicates เครือข่ายมือถือหลุด ผู้ใช้กดสองครั้ง ระบบควรจัดการการอัปโหลดไฟล์เดียวกันซ้ำเป็นเรื่องปกติ

แนวปฏิบัติที่ใช้งานได้คือสร้าง upload ID ก่อน แล้วยอมรับชังค์หรือไฟล์เดียว และทำเครื่องหมายระเบียนเป็น verified ก็ต่อเมื่อการตรวจสอบผ่าน หากการอัปโหลดเดียวกันทำซ้ำ ให้คืนระเบียนที่มีอยู่แทนการสร้างสำเนาใหม่

ถ้าสร้างใน AppMaster เก็บกฎหลักไว้ที่เดียว (ตรรกะแบ็กเอนด์) เพื่อให้เว็บและมือถือทำงานเหมือนกัน แม้ UI จะเปลี่ยน

เช็คลิสต์ด่วนก่อนเปิดให้ผู้ใช้จริง

ก่อนเปิดการอัปโหลดให้ผู้ใช้จริง ให้ตรวจคร่าวๆ ในพื้นฐาน ไอเท็มเล็กๆ เหล่านี้เป็นสาเหตุของปัญหาเมื่อมีผู้ใช้ ไฟล์ และกรณีขอบมากขึ้น

- Allowlist ประเภทไฟล์และตั้งขีดจำกัดขนาดตามกรณีใช้งาน (avatar vs invoice) ตรวจทั้งนามสกุลและชนิดจริงของเนื้อหา

- เก็บเมตาดาต้าอัปโหลดในฐานข้อมูล: ใครเป็นเจ้าของ (user, team, account), วัตถุประสงค์, และสถานะชัดเจนเช่น

pending,verifiedหรือblocked - เก็บสตอเรจเป็นส่วนตัวโดยค่าเริ่มต้น และบังคับเช็กสิทธิ์ทุกครั้งที่ดาวน์โหลด (อย่าเชื่อ URL ที่ซ่อน)

- ใช้ลิงก์ดาวน์โหลดที่หมดอายุเมื่อจำเป็น และให้เวลาสั้น (นาทีหรือชั่วโมง ไม่ใช่วัน)

- หลีกเลี่ยงข้อมูลส่วนตัวในพาธและชื่อไฟล์ ใช้ ID แบบสุ่ม และแสดงชื่อที่เป็นมิตรกับผู้ใช้ใน UI

มีคำตอบสำหรับการอัปโหลดที่ถูกทิ้งไว้ มันเป็นเรื่องปกติที่ผู้ใช้จะเริ่มอัปโหลดแล้วไม่เสร็จหรือแทนที่ไฟล์บ่อยๆ

แผนการล้างข้อมูลง่ายๆ:

- ลบไฟล์ที่ถูกทอดทิ้งที่ไม่ถึงสถานะ

verifiedหลังจากเวลาที่กำหนด - เก็บหน้าต่างการเก็บสำหรับไฟล์ที่ถูกแทนที่ แล้วลบทีหลัง

- บันทึกเหตุการณ์สำคัญ (upload, validation, download, delete) เพื่อให้ฝ่ายสนับสนุนตรวจสอบ

ถ้าคุณสร้างใน AppMaster ให้เก็บเมตาดาต้าใน PostgreSQL ผ่าน Data Designer บังคับเช็กใน Business Process Editor และสร้าง short-lived download tokens ก่อนเสิร์ฟไฟล์

ขั้นตอนถัดไป: ปล่อยอย่างปลอดภัย แล้วปรับปรุงทีละน้อย

วิธีที่เร็วที่สุดสู่การปล่อยอย่างปลอดภัยคือเลือกวิธีการอัปโหลดแบบหนึ่งแล้วยึดตามมัน ตัดสินใจว่าไฟล์ผ่าน backend ก่อนหรืออัปโหลดตรงไปยัง object storage ด้วย token ระยะสั้น แล้วจดขั้นตอนและความรับผิดชอบ (client, backend, storage) ให้ชัดเจน ความสม่ำเสมอชนะความฉลาดเมื่อคุณจัดการการอัปโหลดไฟล์ในสเกล

เริ่มด้วยค่าดีฟอลต์เข้มงวด จำกัดประเภทไฟล์ให้อยู่แค่สิ่งที่ต้องการจริงๆ ตั้งขีดจำกัดขนาดอนุรักษ์นิยม และบังคับการยืนยันตัวตนสำหรับสิ่งที่ไม่ควรเป็นสาธารณะ ถ้าผู้ใช้ขอไฟล์ใหญ่ขึ้นหรือฟอร์แมตเพิ่ม ให้คลายกฎทีละข้อแล้ววัดผลกระทบ

เพิ่มการมอนิเตอร์พื้นฐานตั้งแต่ต้นเพื่อให้ปัญหาปรากฏเร็ว:

- อัตราความล้มเหลวการอัปโหลด (แยกตามอุปกรณ์ เบราว์เซอร์ และประเภทไฟล์)

- ขนาดการอัปโหลดเฉลี่ยและ p95

- เวลาในการอัปโหลด (โดยเฉพาะบนเครือข่ายมือถือ)

- การเติบโตของสตอเรจต่อวันหรือสัปดาห์

- ข้อผิดพลาดในการดาวน์โหลด (รวมถึงลิงก์หมดอายุหรือห้าม)

ถ้าระบบอัปโหลดเป็นส่วนหนึ่งของแอปใหญ่ ให้เก็บโมเดลข้อมูลและสิทธิ์ให้ใกล้เคียงกับตรรกธุรกิจ ทีมที่ใช้ AppMaster มักวางระเบียน upload ใน PostgreSQL บังคับตรวจสอบและการควบคุมการเข้าถึงไฟล์ใน Business Processes เดียวกัน และนำตรรก์เดิมไปใช้ซ้ำทั้ง backend เว็บ และแอปมือถือ

การปรับปรุงถัดไปที่มีประโยชน์คือเพิ่ม preview สำหรับฟอร์แมตทั่วไป บันทึก audit สำหรับเอกสารอ่อนไหว หรือกฎการเก็บเรียบง่าย (เช่น ลบการอัปโหลดชั่วคราวอัตโนมัติหลัง 30 วัน) การอัปเกรดเล็กๆ ทีละน้อยจะรักษาระบบให้เชื่อถือได้เมื่อการใช้งานเติบโต

คำถามที่พบบ่อย

เริ่มจากเขียนรายการประเภทไฟล์จริงที่คาดว่าจะมี: avatar, invoice, contract, ticket attachment, export เป็นต้น สำหรับแต่ละประเภท ให้กำหนดว่าใครอัปโหลด ใครดู ใครแทนที่หรือลบได้ การแชร์จะหมดอายุไหม และเก็บไว้กี่วัน คำตอบเหล่านี้เป็นตัวกำหนดโมเดลฐานข้อมูลและการเช็กสิทธิ์เพื่อหลีกเลี่ยงการต้องแก้ระบบทีหลัง

ใช้ allowlist และตรวจทั้งนามสกุลไฟล์และ MIME type ที่ตรวจพบจากเนื้อหา ตั้งขีดจำกัดขนาดชัดเจนตามวัตถุประสงค์ของไฟล์ และเพิ่มการตรวจลึกเมื่อจำเป็น เช่น ขนาดมิติของภาพหรือจำนวนหน้า PDF เปลี่ยนชื่อไฟล์เป็น ID ที่สร้างขึ้นและเก็บชื่อเดิมไว้ในเมตาดาต้าเพื่อหลีกเลี่ยงการชนกันและชื่อที่ไม่ปลอดภัย

นามสกุลเปลี่ยนง่าย และ MIME type อาจไม่สอดคล้องกันระหว่างอุปกรณ์ การตรวจทั้งสองช่วยจับพยายามปลอมแปลง แต่สำหรับการอัปโหลดที่มีความเสี่ยงสูง ควรตรวจสอบลายเซ็นไฟล์ (magic bytes) บนเซิร์ฟเวอร์ในขั้นตอนการยืนยัน ถ้าล้มเหลวให้ทำเครื่องหมายเป็น blocked และป้องกันการดาวน์โหลดจนกว่าจะตรวจสอบหรือถูกลบ

สร้างระเบียนในฐานข้อมูลก่อนแล้วคืนค่า upload ID แล้วให้ผู้ใช้ส่งไบนารีตาม ID นั้น วิธีนี้ป้องกันไฟล์ลึกลับที่อยู่ในบัคเก็ตแต่ไม่มีระเบียนเจ้าของหรือจุดประสงค์ และช่วยให้บังคับใช้สิทธิ์ก่อนที่ข้อมูลจะถูกย้าย นอกจากนี้ยังทำให้การล้างข้อมูลที่ทิ้งไว้ทำได้ง่ายขึ้นเพราะสามารถค้นหา pending uploads ได้ชัดเจน

ตั้งค่าเก็บข้อมูลเป็นแบบส่วนตัวโดยค่าเริ่มต้นและให้แอปเป็นตัวควบคุมการเข้าถึง ใช้ object key ที่คาดเดาได้แต่ไม่ผูกกับข้อมูลส่วนบุคคล เช่นใช้ tenant/ workspace ID และ upload ID แบบทึบ เก็บรายละเอียดที่อ่านได้สำหรับคนในฐานข้อมูล แยกต้นฉบับออกจาก derivatives เช่น thumbnails เพื่อให้สามารถกำหนดนโยบายการเก็บและสิทธิ์ต่างกันได้

แยกการอนุญาตว่าใครเห็น metadata และใครดาวน์โหลดได้ หลายคนอาจเห็นว่ามีไฟล์อยู่โดยไม่สามารถดาวน์โหลดได้ ปฏิบัติการ deny-by-default สำหรับการดาวน์โหลด บันทึกการเข้าถึงสำหรับเอกสารที่อ่อนไหว และหลีกเลี่ยงการพึ่งพา “URL ที่เดาไม่ได้” เป็นกลไกความปลอดภัยหลัก

Signed URL ให้ความเร็วและเรียบง่าย แต่ยากต่อการเพิกถอนหากถูกแชร์ออกไปแล้ว โทเค็นที่ตรวจสอบที่ endpoint ให้การควบคุมมากกว่าเพราะแอปจะเช็กสิทธิ์ทุกครั้งและสามารถเพิกถอนโทเค็นได้ทันที โดยปฏิบัติให้ตั้งเวลาหมดอายุสั้นและกำหนดขอบเขตลิงก์แคบ เช่น ไฟล์เดียว ผู้รับเดียว และการกระทำเดียว เพื่อลดความเสี่ยงโดยไม่เพิ่มความยุ่งยากมาก

ออกแบบให้ retry เป็นพฤติกรรมปกติ: เครือข่ายมือถือหลุด ผู้ใช้กดซ้ำ ให้สร้าง upload ID ก่อน ยอมรับการอัปโหลดกับ ID นั้น และทำให้ขั้นตอนยืนยันเป็น idempotent เพื่อให้การยืนยันซ้ำไม่สร้างสำเนาซ้ำ หากต้องการลดสำเนา ให้เก็บ checksum หลังอัปโหลดและตรวจจับการอัปโหลดซ้ำของเนื้อหาเดียวกันสำหรับวัตถุประสงค์เดียวกัน

กำหนดงานล้างข้อมูลตั้งแต่แรก: ลบไฟล์ที่อยู่ในสถานะ pending นานเกินไปและวัตถุในสตอเรจที่ไม่มีระเบียนอ้างอิง เก็บรายการ blocked ไว้เท่าที่ต้องการสำหรับการสอบสวน และให้มีหน้าต่างการเก็บสำเนาสำหรับไฟล์ที่ถูกแทนที่แล้วลบหลังผ่านระยะเวลาที่กำหนด

โมเดล uploads เป็น entity ใน PostgreSQL ที่มีฟิลด์สถานะ เจ้าของ ขอบเขต และวัตถุประสงค์ แล้วบังคับใช้กฎใน Business Process เดียวเพื่อให้เว็บและมือถือทำงานเหมือนกัน ใส่การตรวจสอบและขั้นตอนการยืนยันใน Business Process เพื่อให้ทุกเส้นทางการอัปโหลดใช้ allowlist ขีดจำกัดและการเปลี่ยนสถานะเหมือนกัน จากนั้นให้การดาวน์โหลดผ่าน Business Process ที่เข้มงวดกว่าซึ่งเช็กสิทธิ์และออก short-lived download tokens เมื่อจำเป็น