Daftar Periksa Webhook Pembayaran Idempoten untuk Pembaruan Tagihan yang Aman

Daftar periksa webhook pembayaran idempoten untuk menghilangkan duplikat event, menangani retry, dan memperbarui invoice, langganan, dan entitlements dengan aman.

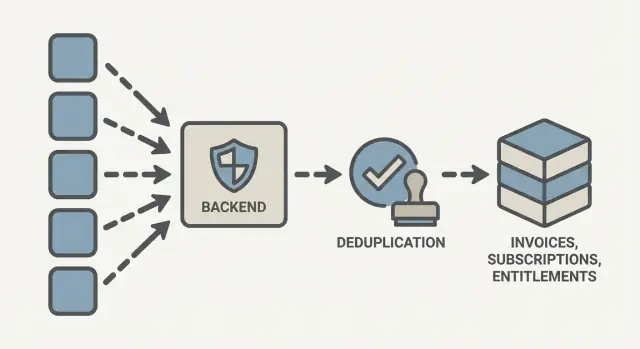

Mengapa webhook pembayaran bisa membuat pembaruan ganda

Webhook pembayaran adalah pesan yang dikirim penyedia pembayaran ke backend Anda ketika sesuatu yang penting terjadi — misalnya, charge berhasil, invoice dibayar, langganan diperbarui, atau refund dikeluarkan. Intinya: penyedia memberi tahu, “Ini yang terjadi. Perbarui catatan Anda.”

Duplikasi terjadi karena pengiriman webhook didesain untuk andal, bukan "sekali saja". Jika server Anda lambat, timeout, mengembalikan error, atau sementara tidak tersedia, penyedia biasanya akan mencoba mengirim ulang event yang sama. Anda juga bisa mendapat dua event berbeda yang mengacu pada aksi dunia nyata yang sama (misalnya, event invoice dan event payment yang terkait satu pembayaran). Event juga bisa datang tidak berurutan, terutama untuk tindak lanjut cepat seperti refund.

Jika handler Anda tidak idempoten, ia bisa menerapkan event yang sama dua kali, yang berujung pada masalah yang langsung terlihat oleh pelanggan dan tim keuangan:

- Invoice ditandai sudah dibayar dua kali, menghasilkan entri akuntansi ganda

- Pembaruan langganan diterapkan dua kali, memperpanjang akses lebih lama dari semestinya

- Entitlement diberikan dua kali (kredit, seat, atau fitur ekstra)

- Refund atau chargeback tidak membalikkan akses dengan benar

Ini bukan sekadar "praktik terbaik." Ini adalah perbedaan antara penagihan yang terasa dapat diandalkan dan penagihan yang menghasilkan tiket support.

Tujuan daftar periksa ini sederhana: perlakukan setiap event masuk sebagai “terapkan paling banyak sekali.” Simpan identifier stabil untuk setiap event, tangani retry dengan aman, dan perbarui invoice, langganan, serta entitlements dengan cara yang terkontrol. Jika Anda membangun backend di alat no-code seperti AppMaster, aturan yang sama tetap berlaku: Anda perlu model data yang jelas dan alur handler yang berulang dan benar saat terjadi retry.

Dasar idempoten yang bisa diterapkan pada webhooks

Idempoten artinya memproses input yang sama lebih dari sekali menghasilkan keadaan akhir yang sama. Dalam istilah penagihan: satu invoice berakhir dibayar satu kali, satu langganan terupdate satu kali, dan akses diberikan satu kali, meskipun webhook dikirim berulang.

Penyedia melakukan retry saat endpoint Anda timeout, mengembalikan 5xx, atau jaringan putus. Retry itu mengulangi event yang sama. Itu berbeda dari event berbeda yang memang mewakili perubahan nyata, seperti refund beberapa hari kemudian. Event baru punya ID berbeda.

Untuk membuat ini bekerja, Anda butuh dua hal: identifier stabil dan “memori” kecil tentang apa yang sudah pernah dilihat.

ID apa yang penting (dan apa yang harus disimpan)

Sebagian besar platform pembayaran menyertakan event ID yang unik untuk event webhook. Beberapa juga menyertakan request ID, idempotency key, atau ID objek pembayaran unik (mis. charge atau payment intent) di dalam payload.

Simpan apa yang membantu menjawab satu pertanyaan: “Apakah saya sudah menerapkan event yang persis ini?”

Minimum praktis:

- Event ID (kunci unik)

- Tipe event (berguna untuk debugging)

- Timestamp diterima

- Status pemrosesan (processed/failed)

- Referensi ke customer, invoice, atau subscription yang terpengaruh

Langkah kuncinya adalah menyimpan event ID dalam tabel dengan constraint unik. Lalu handler Anda bisa aman melakukan ini: insert event ID dulu; jika sudah ada, berhenti dan kembalikan 200.

Berapa lama menyimpan catatan dedupe

Simpan catatan dedupe cukup lama untuk menutup retry terlambat dan investigasi. Jendela umum adalah 30–90 hari. Jika Anda berurusan dengan chargeback, sengketa, atau siklus langganan yang panjang, simpan lebih lama (6–12 bulan), dan purge baris lama agar tabel tetap cepat.

Di backend yang digenerasikan seperti AppMaster, ini terpetakan rapi ke model sederhana WebhookEvents dengan field unik pada event ID, plus Business Process yang keluar lebih awal saat mendeteksi duplikat.

Rancang model data sederhana untuk deduping event

Handler webhook yang baik sebagian besar adalah masalah data. Jika Anda bisa merekam tiap event provider tepat sekali, semua langkah berikutnya menjadi lebih aman.

Mulai dengan satu tabel yang berfungsi seperti log tanda terima. Di PostgreSQL (termasuk saat dimodelkan di AppMaster’s Data Designer), buat kecil dan ketat agar duplikat gagal cepat.

Minimum yang Anda butuhkan

Berikut baseline praktis untuk tabel webhook_events:

provider(text, mis. "stripe")provider_event_id(text, required)status(text, mis. "received", "processed", "failed")processed_at(timestamp, nullable)raw_payload(jsonb atau text)

Tambahkan unique constraint pada (provider, provider_event_id). Aturan tunggal ini adalah guardrail utama dedupe Anda.

Anda juga ingin menyimpan ID bisnis yang Anda gunakan untuk menemukan record yang akan diperbarui. Ini berbeda dari webhook event ID.

Contoh umum termasuk customer_id, invoice_id, dan subscription_id. Simpan sebagai text karena provider sering menggunakan ID non-numerik.

Raw payload vs field yang diparsing

Simpan raw payload agar Anda bisa debug dan memproses ulang nanti. Field yang diparsing membuat query dan reporting lebih mudah, tetapi hanya simpan yang benar-benar Anda gunakan.

Pendekatan sederhana:

- Selalu simpan

raw_payload - Juga simpan beberapa ID yang sering Anda query (customer, invoice, subscription)

- Simpan

event_typeyang dinormalisasi (text) untuk filtering

Jika event invoice.paid datang dua kali, unique constraint Anda menolak insert kedua. Anda masih punya raw payload untuk audit, dan invoice ID yang diparsing memudahkan menemukan record invoice yang pertama kali Anda perbarui.

Langkah demi langkah: alur handler webhook yang aman

Handler yang aman memang membosankan dengan sengaja. Ia berperilaku sama setiap kali, bahkan saat provider me-retry event yang sama atau mengirim event tidak berurutan.

Alur 5 langkah yang harus diikuti setiap kali

-

Verifikasi signature dan parse payload. Tolak request yang gagal cek signature, punya tipe event tak terduga, atau tidak bisa di-parse.

-

Tulis record event sebelum menyentuh data billing. Simpan provider event ID, tipe, waktu dibuat, dan raw payload (atau hash). Jika event ID sudah ada, anggap sebagai duplikat dan berhenti.

-

Petakan event ke satu record “pemilik”. Putuskan apa yang akan Anda perbarui: invoice, subscription, atau customer. Simpan ID eksternal pada record Anda agar bisa mencarinya langsung.

-

Terapkan perubahan status yang aman. Hanya bergerak maju pada state. Jangan membatalkan invoice yang sudah dibayar karena datangnya “invoice.updated” terlambat. Catat apa yang Anda terapkan (state lama, state baru, timestamp, event ID) untuk audit.

-

Respon cepat dan log hasilnya. Kembalikan sukses setelah event disimpan dengan aman dan diproses atau diabaikan. Catat apakah diproses, didedupe, atau ditolak, dan alasannya.

Di AppMaster, ini biasanya menjadi tabel database untuk webhook events plus Business Process yang memeriksa “sudah lihat event ID?” lalu menjalankan langkah update minimal.

Menangani retry, timeout, dan pengiriman tidak berurutan

Penyedia me-retry webhook saat mereka tidak menerima respon sukses dengan cepat. Mereka juga mungkin mengirim event tidak berurutan. Handler Anda harus aman ketika update yang sama datang dua kali, atau ketika update yang lebih akhir tiba lebih dulu.

Satu aturan praktis: balas cepat, kerjakan nanti. Perlakukan request webhook sebagai tanda terima, bukan tempat menjalankan logika berat. Jika Anda memanggil API pihak ketiga, membuat PDF, atau menghitung ulang akun di dalam request, Anda meningkatkan kemungkinan timeout dan memicu lebih banyak retry.

Tidak berurutan: pegang kebenaran terbaru

Pengiriman tidak berurutan itu normal. Sebelum menerapkan perubahan, gunakan dua cek:

- Bandingkan timestamp: hanya terapkan event jika lebih baru dari apa yang sudah tersimpan untuk objek itu (invoice, subscription, entitlement).

- Gunakan prioritas status ketika timestamp dekat atau tidak jelas: paid mengalahkan open, canceled mengalahkan active, refunded mengalahkan paid.

Jika Anda sudah merekam invoice sebagai paid dan tiba event “open” yang terlambat, abaikan. Jika Anda menerima “canceled” dan kemudian muncul update “active” yang lebih lama, pertahankan canceled.

Abaikan vs antri

Abaikan event ketika Anda bisa membuktikan itu usang atau sudah diterapkan (event ID sama, timestamp lebih tua, prioritas status lebih rendah). Antri event ketika event tergantung data yang belum ada, seperti update subscription datang sebelum record customer dibuat.

Pola praktis:

- Simpan event segera dengan state pemrosesan (received, processing, done, failed)

- Jika ketergantungan hilang, tandai sebagai waiting dan retry di background

- Tetapkan batas retry dan beri alert setelah kegagalan berulang

Di AppMaster, ini cocok untuk tabel webhook events plus Business Process yang mengakui request dengan cepat dan memproses event yang tertunda secara asinkron.

Memperbarui invoice, subscription, dan entitlements dengan aman

Setelah Anda menangani deduplikasi, risiko berikutnya adalah terjadinya state terpisah: invoice menunjukkan paid, tetapi subscription masih past due, atau akses diberikan dua kali dan tidak pernah dicabut. Perlakukan setiap webhook sebagai transisi status dan terapkan dalam satu pembaruan atomik.

Invoice: buat perubahan status bersifat monoton

Invoice bisa bergerak melalui status seperti paid, voided, dan refunded. Anda juga mungkin melihat pembayaran parsial. Jangan “mengganti” status invoice berdasarkan event yang terakhir datang. Simpan status saat ini plus total kunci (amount_paid, amount_refunded) dan hanya izinkan transisi yang aman ke depan.

Aturan praktis:

- Tandai invoice sebagai paid hanya sekali, saat pertama kali Anda melihat event paid.

- Untuk refund, tingkatkan

amount_refundedhingga total invoice; jangan pernah menguranginya. - Jika invoice voided, hentikan tindakan pemenuhan, tetapi simpan record untuk audit.

- Untuk pembayaran parsial, perbarui jumlah tanpa memberikan manfaat “fully paid”.

Langganan dan entitlements: berikan sekali, cabut sekali

Langganan termasuk renewal, pembatalan, dan masa tenggang. Simpan status subscription dan batas periode (current_period_start/end), lalu turunkan jendela entitlement dari data itu. Entitlement sebaiknya berupa record eksplisit, bukan boolean tunggal.

Untuk kontrol akses:

- Satu pemberian entitlement per user per produk per periode

- Satu record revokasi ketika akses berakhir (pembatalan, refund, chargeback)

- Jejak audit yang mencatat webhook event mana yang menyebabkan setiap perubahan

Gunakan satu transaksi untuk menghindari state terpisah

Terapkan update invoice, subscription, dan entitlement dalam satu transaksi database. Baca baris saat ini, periksa apakah event ini sudah diterapkan, lalu tulis semua perubahan bersama. Jika ada yang gagal, rollback supaya Anda tidak berakhir dengan “invoice dibayar” tetapi “tidak ada akses”, atau sebaliknya.

Di AppMaster, ini sering dipetakan ke satu Business Process yang memperbarui PostgreSQL dalam jalur terkontrol dan menulis entri audit bersamaan dengan perubahan bisnis.

Pemeriksaan keamanan dan keselamatan data untuk endpoint webhook

Keamanan webhook adalah bagian dari kebenaran. Jika penyerang bisa mengakses endpoint Anda, mereka bisa mencoba membuat status "paid" palsu. Bahkan dengan deduplikasi, Anda harus membuktikan event itu nyata dan menjaga data pelanggan tetap aman.

Verifikasi pengirim sebelum menyentuh data billing

Validasi signature pada setiap request. Untuk Stripe, biasanya berarti mengecek header Stripe-Signature, menggunakan raw request body (bukan JSON yang sudah direwrite), dan menolak event dengan timestamp lama. Anggap header yang hilang sebagai kegagalan keras.

Verifikasi dasar lebih awal: method HTTP yang benar, Content-Type, dan field yang diperlukan (event id, type, dan object id yang akan Anda gunakan untuk menemukan invoice atau subscription). Jika Anda membangun ini di AppMaster, simpan signing secret di environment variables atau konfigurasi aman, bukan di database atau kode klien.

Checklist keamanan cepat:

- Tolak request tanpa signature valid dan timestamp yang segar

- Minta header dan content type yang diharapkan

- Gunakan akses database least-privilege untuk handler webhook

- Simpan secret di luar tabel (env/config), rotasi bila perlu

- Kembalikan 2xx hanya setelah Anda menyimpan event dengan aman

Simpan log berguna tanpa membocorkan rahasia

Log cukup untuk debug retry dan sengketa, tetapi hindari nilai sensitif. Simpan subset PII yang aman: provider customer ID, internal user ID, dan mungkin email yang dimask (mis. a***@domain.com). Jangan pernah menyimpan data kartu lengkap, alamat lengkap, atau header otorisasi raw.

Log yang membantu merekonstruksi kejadian:

- Provider event id, type, waktu dibuat

- Hasil verifikasi (signature ok/failed) tanpa menyimpan signature

- Keputusan dedupe (baru vs sudah diproses)

- Internal record ID yang disentuh (invoice/subscription/entitlement)

- Alasan error dan jumlah retry (jika Anda mengantri retry)

Tambahkan proteksi abuse dasar: rate limit per IP dan (jika memungkinkan) per customer ID, dan pertimbangkan memperbolehkan hanya rentang IP provider yang diketahui jika setup Anda mendukungnya.

Kesalahan umum yang menyebabkan double charge atau double access

Kebanyakan bug penagihan bukan soal matematika. Mereka terjadi saat Anda memperlakukan pengiriman webhook seperti pesan tunggal yang dapat diandalkan.

Kesalahan yang sering menyebabkan pembaruan ganda:

- Mendedupe berdasarkan timestamp atau jumlah, bukan event ID. Event berbeda bisa memiliki jumlah yang sama, dan retry bisa datang beberapa menit kemudian. Gunakan event ID unik dari provider.

- Memperbarui database sebelum memverifikasi signature. Verifikasi dulu, lalu parse, lalu bertindak.

- Memperlakukan setiap event sebagai sumber kebenaran tanpa memeriksa state saat ini. Jangan menandai invoice sebagai paid sembarangan jika sudah paid, refunded, atau void.

- Membuat beberapa entitlements untuk pembelian yang sama. Retry bisa membuat baris duplikat. Gunakan upsert seperti “ensure entitlement exists for subscription_id”, lalu perbarui tanggal/limit.

- Menggagalkan webhook karena layanan notifikasi down. Email, SMS, Slack, atau Telegram tidak boleh memblokir penagihan. Antri notifikasi dan tetap kembalikan sukses setelah perubahan billing inti tersimpan dengan aman.

Contoh sederhana: event renewal datang dua kali. Pengiriman pertama membuat baris entitlement. Retry membuat baris kedua, dan aplikasi Anda melihat “dua entitlement aktif” lalu memberikan seat atau kredit ekstra.

Di AppMaster, perbaikannya terutama soal alur: verifikasi dulu, insert record event dengan constraint unik, terapkan update billing dengan pemeriksaan state, dan pindahkan side effect (email, receipt) ke langkah asinkron agar tidak memicu retry masif.

Contoh realistis: renewal ganda + refund terlambat

Polanya terlihat menakutkan, tetapi bisa diatasi jika handler Anda aman untuk dijalankan ulang.

Seorang pelanggan memakai paket bulanan. Stripe mengirim event renewal (mis. invoice.paid). Server Anda menerimanya, memperbarui database, tetapi membutuhkan waktu lama untuk mengembalikan 200 (cold start, database sibuk). Stripe menganggap gagal dan me-retry event yang sama.

Pada pengiriman pertama, Anda memberikan akses. Pada retry, Anda mendeteksi itu event yang sama dan tidak melakukan apa-apa. Nanti, event refund datang (mis. charge.refunded) dan Anda mencabut akses sekali.

Berikut cara sederhana memodelkan state di database Anda (tabel yang bisa dibuat di AppMaster Data Designer):

webhook_events(event_id UNIQUE, type, processed_at, status)invoices(invoice_id UNIQUE, subscription_id, status, paid_at, refunded_at)entitlements(customer_id, product, active, valid_until, source_invoice_id)

Bentuk database setelah tiap event

Setelah Event A (renewal, pengiriman pertama): webhook_events mendapat baris baru untuk event_id=evt_123 dengan status=processed. invoices ditandai paid. entitlements.active=true dan valid_until maju satu periode tagihan.

Setelah Event A lagi (renewal, retry): insert ke webhook_events gagal (unique event_id) atau handler melihat sudah diproses. Tidak ada perubahan pada invoices atau entitlements.

Setelah Event B (refund): ada baris webhook_events baru untuk event_id=evt_456. invoices.refunded_at diisi dan status=refunded. entitlements.active=false (atau valid_until diset ke sekarang) menggunakan source_invoice_id untuk mencabut akses yang benar sekali.

Detail pentingnya adalah timing: cek dedupe terjadi sebelum grant atau revoke ditulis.

Daftar periksa cepat sebelum peluncuran

Sebelum mengaktifkan webhook live, Anda ingin bukti bahwa satu event dunia nyata memperbarui record billing tepat satu kali, bahkan jika provider mengirimkannya dua kali (atau sepuluh kali).

Gunakan daftar periksa ini untuk memvalidasi setup end-to-end:

- Konfirmasi setiap event masuk disimpan dulu (raw payload, event id, type, created time, dan hasil verifikasi signature), bahkan jika langkah selanjutnya gagal.

- Verifikasi duplikat dideteksi awal (same provider event id) dan handler keluar tanpa mengubah invoices, subscriptions, atau entitlements.

- Buktikan update bisnis hanya satu kali: satu perubahan status invoice, satu perubahan status subscription, satu grant atau revoke entitlement.

- Pastikan kegagalan dicatat dengan detail yang cukup untuk replay aman (error message, langkah yang gagal, status retry).

- Uji bahwa handler mengembalikan respon dengan cepat: akui penerimaan setelah disimpan, dan hindari pekerjaan lambat di dalam request.

Anda tidak perlu setup observability besar untuk mulai, tetapi Anda butuh sinyal. Pantau ini dari log atau dashboard sederhana:

- Lonjakan duplikat delivery (sering normal, tetapi lonjakan besar bisa menandakan timeout atau isu provider)

- Tingkat error tinggi berdasarkan tipe event (mis. invoice payment failed)

- Backlog event yang bertambah di retry

- Pemeriksaan mismatch (invoice paid tapi entitlement hilang, subscription dicabut tapi akses masih aktif)

- Kenaikan waktu pemrosesan mendadak

Jika Anda membangun ini di AppMaster, simpan event di tabel terdedikasi di Data Designer dan jadikan “mark processed” titik keputusan atomik dalam Business Process Anda.

Langkah berikutnya: uji, pantau, dan bangun di backend no-code

Testing adalah tempat idempoten membuktikan dirinya. Jangan hanya jalankan jalur sukses. Putar ulang event yang sama beberapa kali, kirim event tidak berurutan, dan paksa timeout sehingga provider me-retry. Pengiriman kedua, ketiga, dan kesepuluh seharusnya tidak mengubah apa pun.

Rencanakan untuk backfilling lebih awal. Nanti Anda mungkin ingin memproses ulang event lama setelah perbaikan bug, perubahan skema, atau insiden provider. Jika handler Anda benar-benar idempoten, backfilling menjadi “replay events melalui pipeline yang sama” tanpa membuat duplikat.

Support juga butuh runbook kecil agar masalah tidak jadi tebak-tebakan:

- Temukan event ID dan cek apakah tercatat sebagai processed.

- Cek record invoice atau subscription dan konfirmasi state serta timestamp yang diharapkan.

- Tinjau record entitlement (akses apa yang diberikan, kapan, dan mengapa).

- Jika perlu, jalankan ulang pemrosesan untuk event ID itu dalam mode reprocess yang aman.

- Jika data tidak konsisten, lakukan satu tindakan korektif dan catat.

Jika Anda ingin mengimplementasikan ini tanpa menulis banyak boilerplate, AppMaster (appmaster.io) memungkinkan Anda memodelkan tabel inti dan membangun alur webhook dalam Business Process visual, sambil tetap menghasilkan source code nyata untuk backend.

Coba bangun handler webhook end-to-end di backend yang digenerasikan tanpa kode dan pastikan aman saat retry sebelum Anda meningkatkan traffic dan pendapatan.

FAQ

Duplicate webhook deliveries are normal because providers optimize for at least once delivery. If your endpoint times out, returns a 5xx, or briefly drops the connection, the provider will resend the same event until it gets a successful response.

Use the provider’s unique event ID (the webhook event identifier), not the invoice amount, timestamp, or customer email. Store that event ID with a unique constraint so a retry can be detected immediately and safely ignored.

Insert the event record first, before you update invoices, subscriptions, or entitlements. If the insert fails because the event ID already exists, stop processing and return success so retries don’t create double updates.

Keep them long enough to cover delayed retries and to support investigations. A practical default is 30–90 days, and longer (like 6–12 months) if you deal with disputes, chargebacks, or long subscription cycles, then purge older rows to keep queries fast.

Verify the signature before touching billing data, then parse and validate required fields. If signature verification fails, reject the request and do not write billing changes, because deduplication won’t protect you from forged “paid” events.

Prefer to acknowledge receipt quickly after the event is safely stored, and move heavier work to background processing. Slow handlers trigger more timeouts, which causes more retries, which increases the chance of duplicate updates if anything isn’t fully idempotent.

Only apply changes that move state forward, and ignore stale events. Use event timestamps when available and a simple status priority (for example, refunded should not be overwritten by paid, and canceled should not be overwritten by active).

Don’t create a new entitlement row on every event. Use an upsert-style rule like “ensure one entitlement per user/product/period (or per subscription)”, then update dates/limits, and record which event ID caused the change for auditing.

Write invoice, subscription, and entitlement changes in a single database transaction so they succeed or fail together. This prevents split states like “invoice paid” but “no access granted,” or “access revoked” without a matching refund record.

Yes, and it’s a good fit: create a WebhookEvents model with a unique event ID, then build a Business Process that checks “already seen?” and exits early. Model invoices/subscriptions/entitlements explicitly in the Data Designer so retries and replays don’t create duplicate rows.