Portal swalayan pelanggan: tampilkan data dengan aman dan lindungi admin

Pelajari cara merancang portal swalayan pelanggan yang hanya menampilkan apa yang diperlukan pelanggan, mendukung aksi utama, dan melindungi alur kerja admin internal.

Masalah yang harus diselesaikan portal swalayan

Portal swalayan pelanggan adalah pintu depan kecil dan fokus ke sistem bisnis Anda. Ini memungkinkan pelanggan memeriksa status apa yang sudah mereka beli atau minta, dan menyelesaikan beberapa tugas aman sendiri. Portal bukan salinan aplikasi admin internal Anda, dan tidak boleh mengekspos semua yang bisa dilihat tim Anda.

Menampilkan data internal secara langsung berisiko karena biasanya dirancang untuk staf, bukan pelanggan. Satu tabel "Orders" bisa berisi catatan internal, flag kecurangan, biaya pemasok, nama karyawan, atau tautan ke pelanggan lain. Bahkan jika Anda menyembunyikan beberapa field, mudah melewatkan sesuatu yang sensitif, dan susah menjelaskan nanti mengapa pelanggan melihatnya.

Tujuannya sederhana: berikan visibilitas yang cukup untuk mengurangi tiket dukungan tanpa berlebihan atau menciptakan masalah keamanan baru. Pelanggan biasanya ingin jawaban jelas untuk beberapa pertanyaan: Apa status saat ini? Apa yang berubah sejak terakhir kali? Apa yang Anda butuhkan dari saya? Kapan langkah berikutnya?

Pengguna portal juga lebih beragam dari yang sering diperkirakan tim. Anda mungkin memiliki pembeli yang membayar faktur, peminta yang membuka tiket layanan, dan admin di sisi pelanggan yang mengelola profil perusahaan, pengguna, atau lokasi. Semua mereka berada di organisasi yang sama, tetapi membutuhkan akses berbeda.

Contoh konkret: jika seseorang bertanya, “Di mana pengiriman saya?”, portal harus menunjukkan status pengiriman, alamat pengiriman, dan bukti pengiriman bila tersedia. Portal tidak boleh mengekspos daftar picking gudang Anda, catatan eskalasi internal, atau riwayat obrolan karyawan.

Perlakukan portal sebagai permukaan produk tersendiri: kumpulan layar, tampilan data, dan aksi yang dirancang untuk pelanggan terlebih dahulu, bukan cermin alur kerja internal.

Putuskan apa yang harus dilihat dan dilakukan pelanggan

Portal swalayan bekerja paling baik bila menjawab pertanyaan yang sama yang diterima tim support sepanjang hari. Ambil 20–50 tiket atau thread chat terbaru dan kelompokkan berdasarkan maksud. Anda tidak sedang merancang dashboard penuh. Anda memilih apa yang diekspos agar pelanggan bisa menolong diri sendiri tanpa menyentuh alur kerja admin.

Kategori volume tinggi yang umum meliputi pemeriksaan status (pesanan, proyek, kasus), faktur dan pembayaran, pembaruan perusahaan dan kontak, penjadwalan atau permintaan perubahan, dan unduhan dokumen (struk, kontrak, laporan).

Untuk setiap kategori, identifikasi data minimum yang menjawabnya secara andal. “Andal” penting: jika staf sering memperbaiki field secara manual, jangan tampilkan dulu. Mulailah dengan sekumpulan kecil field yang Anda percayai, seperti status saat ini, waktu pembaruan terakhir, total faktur, tanggal jatuh tempo, jendela pengiriman, dan nomor pelacakan.

Selanjutnya, pilih beberapa aksi pelanggan yang mengurangi bolak-balik. Aksi portal yang baik sederhana, dapat dibalik, dan mudah diaudit: membayar faktur, memperbarui detail tagihan, mengunggah dokumen, meminta perubahan, atau membuka kembali tiket yang ditutup. Jika suatu aksi memicu langkah internal yang kompleks, tampilkan sebagai permintaan daripada kontrol langsung.

Tuliskan juga apa yang harus tetap internal. Field yang biasanya “tidak boleh ditampilkan” termasuk catatan staf, status internal (seperti pemeriksaan kecurangan atau flag margin), nama pemilik internal, tag eskalasi, dan field yang mengungkap kelemahan proses.

Tes praktis: jika Anda tidak akan menempelkan suatu field ke dalam email ke pelanggan, field itu tidak boleh muncul di portal.

Tetapkan batasan yang jelas: peran, tenant, dan ruang data

Portal pelanggan hanya bekerja bila aturannya sederhana: siapa pengguna, organisasi mana yang mereka miliki, dan data apa yang bisa mereka sentuh. Jika Anda mendapatkan batasan itu dengan benar, semuanya (layar, tombol, API) menjadi lebih aman.

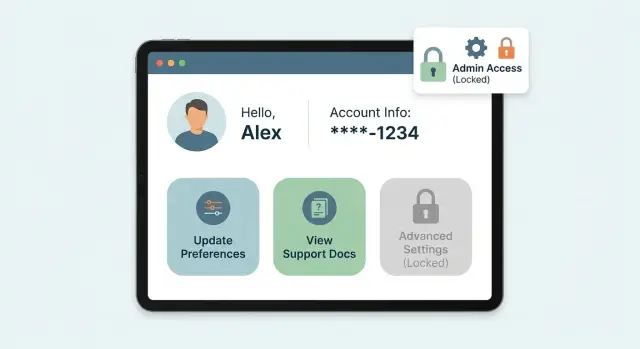

Mulailah dengan peran yang sesuai dengan perilaku nyata. Kebanyakan portal membutuhkan tiga level: publik (tanpa login), pengguna pelanggan yang diautentikasi, dan peran admin-pelanggan yang dapat mengelola orang-orang di perusahaannya. Fokuskan admin-pelanggan pada tugas pelanggan seperti mengundang rekan atau mengatur preferensi notifikasi. Pisahkan alur kerja admin internal.

Pemisahan berdasarkan tenant/organisasi adalah garis batas yang tak boleh diabaikan. Setiap catatan yang muncul di portal harus terikat pada identifier tenant seperti account_id atau organization_id, dan setiap query harus memfilter berdasarkan tenant itu secara default. Ini adalah inti kontrol akses portal, dan mencegah skenario terburuk: seorang pelanggan melihat data pelanggan lain.

Aturan per-record mengikuti. Bahkan dalam satu organisasi, tidak semua orang harus melihat semuanya. Pendekatan sederhana adalah menghubungkan catatan ke pemilik (created_by) dan tim atau departemen. Misalnya, pengguna pelanggan bisa melihat hanya tiket yang mereka buka, sementara admin-pelanggan bisa melihat semua tiket untuk organisasi.

Aturan tingkat field adalah pagar terakhir. Kadang pelanggan bisa melihat faktur tetapi tidak boleh melihat catatan internal, harga pokok, flag risiko, atau kontak khusus staf. Perlakukan ini sebagai field “aman untuk portal”, bukan sekadar elemen UI yang disembunyikan.

Jika perlu menuliskannya, buat aturan singkat:

- Publik: halaman publik sejati dan prompt login saja

- Pengguna pelanggan: baca pesanan, faktur, dan tiket milik mereka; perbarui field terbatas

- Admin-pelanggan: semua di atas, plus mengelola pengguna dan profil perusahaan

- Admin internal: akses penuh ke persetujuan, edit, pengembalian dana, dan pengecualian

Rancang model data aman untuk tampilan portal

Portal gagal ketika menampilkan "catatan yang benar" tapi dengan makna yang salah. Tabel internal dibangun untuk alur kerja staf, audit, dan kasus tepi. Layar portal dibangun untuk pelanggan yang ingin jawaban cepat dan aksi yang jelas. Perlakukan keduanya sebagai model berbeda.

Buat model tampilan portal khusus, meskipun itu meniru sebagian data internal. Ini bisa berupa database view, read model, atau tabel terpisah yang diisi dari event internal. Intinya adalah field portal dikurasi, stabil, dan aman untuk diekspos.

Status alur kerja internal biasanya berantakan: “PendingReview”, “BackofficeHold”, “RetryPayment”, “FraudCheck”. Pelanggan tidak perlu tahu semuanya. Peta banyak status internal ke dalam sekumpulan kecil status yang mudah dimengerti pelanggan.

Contoh: sebuah pesanan mungkin memiliki 12 status internal, tapi portal hanya perlu:

- Sedang diproses

- Dikirim

- Terkirim

- Perlu tindakan

- Dibatalkan

Utamakan ringkasan dulu, lalu detail bila diminta. Halaman daftar harus menunjukkan yang penting (status, pembaruan terakhir, total, referensi). Halaman detail bisa menampilkan item baris, lampiran, atau riwayat event. Ini membatasi kebocoran tidak sengaja dan menjaga kecepatan halaman.

Buat format yang konsisten dan mudah dimengerti. Gunakan satu format tanggal di seluruh portal, tampilkan jumlah dengan mata uang, dan hindari identifier internal yang membingungkan. Jika harus menampilkan ID, berikan referensi yang ramah pelanggan seperti “Invoice INV-20418” daripada UUID database.

Tes sederhana: jika pelanggan screenshot halaman dan mengirimkannya ke support, apakah tim Anda bisa memahaminya tanpa menerjemahkan jargon internal? Jika tidak, perbaiki model tampilan sampai terbaca seperti dokumen pelanggan, bukan catatan admin.

Rencanakan aksi pelanggan tanpa mengekspos alur admin

Portal tidak harus hanya jendela baca, tapi portal teraman membatasi aksi pelanggan agar tetap sempit dan dapat diprediksi sambil menyerahkan kontrol operasional ke alat internal.

Mulailah dengan aksi yang memang sering diminta support dan mudah divalidasi. Contoh umum adalah memperbarui detail kontak dan preferensi notifikasi, membayar faktur atau memperbarui metode pembayaran, meminta perubahan (alamat, jendela pengiriman, tingkat paket), membuka tiket dengan lampiran, dan mengunduh faktur atau struk.

Definisikan transisi yang diizinkan untuk setiap aksi. Pikirkan dalam status sederhana: sebuah permintaan bisa Draft, Submitted, Approved, Rejected, atau Completed. Pelanggan dapat memajukannya (Draft ke Submitted) tetapi tidak boleh “menyelesaikannya” sendiri. Langkah terakhir itu menjadi tugas admin dan sistem back office.

Beri aturan jelas tentang apa yang bisa diubah dan kapan. Misalnya, izinkan perubahan alamat hanya sebelum pengiriman berstatus Packed. Setelah itu, portal harus beralih dari “Edit alamat” ke “Minta perubahan”, sehingga pelanggan bisa meminta tanpa langsung menulis ulang data operasional.

Untuk aksi yang tak dapat dibalik, tambahkan konfirmasi ekstra. “Batalkan langganan” dan “permintaan refund” sering bermasalah. Gunakan langkah kedua seperti memasukkan ulang email, mengetik CANCEL, atau mengonfirmasi lewat kode sekali pakai. Sampaikan dengan jelas: apa yang akan terjadi, apa yang tidak bisa dibatalkan, dan ke siapa menghubungi jika itu kesalahan.

Simpan jejak audit untuk setiap aksi yang terlihat pelanggan. Catat siapa yang melakukannya (user ID), apa yang mereka lakukan (nama aksi), apa yang berubah (sebelum/setelah), dan kapan (timestamp). Jika dikumpulkan, rekam juga dari mana (IP/perangkat) secara konsisten.

Langkah demi langkah: bangun lapisan portal (data, API, UI)

Portal yang baik bukan “jendela ke database Anda”. Anggap itu lapisan terpisah: sekumpulan kecil objek portal, sekumpulan kecil aksi, dan layar UI yang hanya menggunakan bagian aman itu.

Mulailah dengan memetakan sumber internal ke objek portal. Tabel internal sering berisi field yang tidak boleh dilihat pelanggan (aturan diskon, catatan kecurangan, tag internal). Bangun model tampilan portal yang hanya mencakup apa yang pelanggan butuhkan, seperti Order, Invoice, Shipment, dan Support Ticket.

Urutan pembangunan praktis:

- Definisikan objek dan field portal, lalu dokumentasikan apa yang bisa dilihat setiap peran (viewer, kontak penagihan, admin).

- Bangun endpoint API di sekitar objek itu, menegakkan pemeriksaan pada setiap permintaan (tenant, kepemilikan, status, peran).

- Buat layar UI dan navigasi berdasarkan tugas pelanggan, bukan menu admin Anda.

- Tambahkan validasi dan kontrol penyalahgunaan pada aksi (aturan input, rate limit, pesan kesalahan yang aman).

- Uji end-to-end dengan skenario pelanggan nyata sebelum peluncuran.

Rancang endpoint berdasarkan hasil: “Bayar faktur” lebih aman daripada “update faktur”. “Minta perubahan alamat” lebih aman daripada “edit record pelanggan”. Setiap endpoint harus memverifikasi siapa pemanggil, tenant mana mereka miliki, dan apakah objek berada di status yang diizinkan.

Untuk UI, jaga sederhana: dashboard, daftar, dan halaman detail.

Sebelum live, uji seolah-olah Anda pelanggan yang mencoba merusaknya: coba melihat faktur akun lain, ulangi aksi cepat, kirim input aneh, dan gunakan tautan lama. Jika portal tetap membosankan di bawah tekanan, artinya siap.

Dasar keamanan yang paling penting

Portal pelanggan hanya bekerja jika pelanggan bisa mempercayainya dan tim Anda bisa tidur nyenyak. Kebanyakan insiden portal bukan serangan rumit. Mereka celah sederhana seperti “UI menyembunyikannya” atau “tautannya bisa ditebak.”

Mulai dari identitas dan sesi

Gunakan autentikasi sesuai risiko. Login email dengan kode sekali pakai cukup untuk banyak portal. Untuk pelanggan besar, tambahkan SSO sehingga akses mengikuti aturan offboarding mereka.

Jaga sesi cukup singkat untuk mengurangi dampak, tapi tidak membuat pengguna sering terkick. Lindungi sesi dengan cookie aman, rotasi setelah login, dan logout yang benar-benar mengakhiri sesi.

Tegakkan otorisasi pada setiap permintaan

Jangan mengandalkan UI untuk menyembunyikan tombol admin. Setiap panggilan API harus menjawab: “Siapa pengguna ini, dan bolehkah mereka melakukan ini pada catatan yang tepat?” Jalankan pemeriksaan itu meskipun permintaan tampak valid.

Kegagalan umum terlihat seperti ini: pelanggan membuka URL faktur, lalu mengedit ID di address bar untuk melihat faktur orang lain. Cegah ini dengan identifier yang aman (UUID acak, bukan ID berurutan) dan memverifikasi kepemilikan atau keanggotaan tenant pada setiap read dan write.

Log audit: jaring pengaman Anda

Logging bukan hanya untuk tim keamanan. Ini membantu support menjawab “siapa yang mengubah ini?” dan membantu Anda membuktikan apa yang terjadi.

Minimal, log event login (termasuk kegagalan), pembacaan catatan sensitif (faktur, tiket, file), perubahan (update, pembatalan, persetujuan), perubahan izin atau peran, dan unggahan/unduhan file.

Perlakukan lampiran seperti produk terpisah

File adalah tempat portal paling sering bocor. Tentukan siapa yang bisa mengunggah, melihat, mengganti, dan menghapus lampiran, dan buat konsisten di seluruh portal.

Simpan file dengan pemeriksaan akses, bukan URL publik. Scan unggahan, batasi tipe file dan ukuran, dan catat pengguna yang mengunggah setiap file. Jika akun pelanggan ditutup, pastikan akses file mereka ikut ditutup.

Kesalahan umum dan perangkap

Kebanyakan masalah portal bukan “peretasan besar”. Mereka pilihan desain kecil yang perlahan mengekspos hal yang salah atau memberi pelanggan lebih dari yang dimaksudkan.

Satu kesalahan umum adalah tidak sengaja menampilkan field hanya untuk internal. Catatan internal, tag staf, dan status tersembunyi sering berdampingan dengan data ramah pelanggan di record yang sama. Halaman portal yang menampilkan “semua” dari database akhirnya akan membocorkan sesuatu, terutama saat field baru ditambahkan nanti. Perlakukan tampilan portal sebagai kontrak terpisah: pilih hanya field yang dibutuhkan pelanggan.

Perangkap lain adalah mengandalkan UI untuk menyembunyikan data atau tombol. Jika backend masih mengizinkan permintaan, pengguna penasaran bisa memanggil endpoint langsung dan mendapatkan data atau menjalankan aksi. Izin harus ditegakkan di server-side, bukan hanya di antarmuka.

Kebocoran tenant paling merusak dan juga mudah terlewat. Cukup satu query yang memfilter berdasarkan ID record tapi tidak berdasarkan account atau organisasi. Lalu satu pelanggan bisa menebak ID pelanggan lain dan melihat record mereka. Selalu scope read dan write berdasarkan tenant, bukan hanya “sudah login”.

Hati-hati dengan edit “membantu” pelanggan. Membiarkan pelanggan mengubah jumlah, status, pemilik, atau tanggal dapat melewati alur admin dan merusak persetujuan. Tangkap sebagai permintaan dan rute untuk ditinjau daripada mengedit record utama.

Beberapa pemeriksaan mencegah sebagian besar masalah:

- Bangun tampilan khusus portal yang mengecualikan field internal secara default

- Tegakkan aturan akses di backend untuk setiap endpoint dan aksi

- Scope setiap query berdasarkan tenant dan peran, bukan hanya ID record

- Batasi aksi pelanggan ke perubahan status yang aman atau permintaan

- Simpan jejak audit untuk sengketa

Daftar periksa cepat sebelum diluncurkan

Sebelum membuka portal ke pengguna nyata, lakukan satu pemeriksaan akhir fokus pada dua hal: apa yang bisa dilihat pelanggan, dan apa yang bisa mereka ubah. Sebagian besar masalah muncul dari kelalaian kecil seperti filter yang hilang di satu layar.

Lakukan uji coba dengan dua pelanggan uji dari organisasi berbeda. Login sebagai Pelanggan A, temukan nomor faktur milik Pelanggan B, dan coba lihat dengan mencari, mengubah parameter URL, atau menggunakan panggilan API. Jika Anda bisa mencapainya sekali, Anda bisa mencapainya lagi.

Daftar periksa pra-peluncuran singkat:

- Isolasi tenant: setiap daftar, pencarian, ekspor, dan halaman detail hanya menampilkan record organisasi pelanggan

- Kebersihan field: hapus field internal di mana pun (UI, respons API, ekspor), termasuk catatan staf, margin, kode status internal, dan tag khusus admin

- Aksi yang aman: definisikan aturan untuk setiap aksi (bayar, batal, jadwal ulang, perbarui detail), tampilkan konfirmasi jelas, dan buat hasil mudah dimengerti

- Otorisasi pada setiap route: lindungi setiap endpoint API dengan pemeriksaan izin yang sama, bukan hanya UI

- Monitoring: log pembacaan dan penulisan sensitif, dan beri alert pada pola mencurigakan seperti pemindaian record cepat

Jika ini lulus, Anda bisa meluncurkan dengan percaya diri dan memperbaiki masalah kegunaan kecil nanti tanpa mempertaruhkan perlindungan alur kerja admin.

Contoh: portal faktur dan pengiriman yang tetap aman

Permintaan portal yang umum sederhana: “Tunjukkan faktur saya, biarkan saya membayar, dan lacak pengiriman.” Risikonya juga sederhana: begitu Anda mengekspos layar yang sama dengan yang tim Anda gunakan, pelanggan mulai melihat catatan, flag, dan status yang tidak pernah dimaksudkan untuk keluar dari perusahaan.

Berikut pola aman untuk portal faktur dan pengiriman.

Apa yang dilihat pelanggan dan bisa mereka lakukan

Berikan tampilan fokus yang menjawab pertanyaan mereka tanpa mengungkapkan bagaimana tim Anda menjalankan back office. Tampilan pelanggan yang kuat meliputi daftar faktur dengan total, tanggal jatuh tempo, dan status pembayaran; detail faktur dengan item baris dan pajak untuk akun mereka sendiri; riwayat pembayaran dengan unduhan struk setelah pembayaran; status pengiriman dengan event pelacakan dan tanggal perkiraan; serta formulir “Laporkan masalah pengiriman” yang terkait dengan pengiriman tertentu.

Untuk aksi, jaga agar sempit dan berbasis record: bayar faktur, unduh struk, buka isu. Setiap aksi harus memiliki aturan jelas (misalnya, tombol “Bayar” hanya muncul pada faktur yang belum dibayar, dan “Laporkan masalah” hanya muncul pada pengiriman yang terkirim atau terlambat).

Apa yang tetap internal (tetapi masih menggunakan record yang sama)

Support dan finance bisa bekerja pada faktur dan pengiriman yang sama, tetapi dengan field dan alat khusus internal: flag risiko kredit dan keputusan batas kredit, komentar staf dan lampiran internal, status antrian internal (triage, eskalasi, timer SLA), dan override manual seperti refund, write-off, atau koreksi alamat.

Kuncinya adalah memisahkan field yang ditujukan pelanggan dari field operasional, meski berada di record yang sama.

Langkah berikutnya: roll out dengan aman dan iterasi

Perlakukan portal sebagai produk, bukan tempat pembuangan data. Peluncuran teraman dimulai dengan potongan baca-saja sempit yang menjawab pertanyaan teratas (status, riwayat, faktur, tiket), lalu berkembang setelah Anda melihat bagaimana orang benar-benar menggunakannya.

Jalur rollout praktis:

- Kirim baca-saja dulu, dengan label dan cap waktu yang jelas

- Tambahkan 1–2 aksi berisiko rendah yang dapat dibalik (perbarui detail kontak, minta callback)

- Letakkan setiap aksi di balik izin eksplisit dan log audit

- Gulirkan ke kelompok pelanggan kecil, lalu perluas akses bertahap

- Tinjau aturan akses setelah setiap perubahan, bukan hanya saat peluncuran

Setelah dirilis, awasi data yang “membingungkan tapi secara teknis benar”. Pelanggan tersangkut pada kode internal, status parsial, atau field yang terlihat bisa diedit tapi tidak. Ganti istilah internal dengan bahasa sederhana dan sembunyikan apa pun yang tidak bisa Anda jelaskan dalam satu kalimat.

Jagalah agar tim tetap selaras dengan menulis peran dan izin di satu tempat: siapa yang bisa melihat apa, siapa yang bisa melakukan apa, apa yang terjadi setelah sebuah aksi, dan apa yang bisa dioverride admin. Ini mencegah pergeseran diam-diam di mana field baru ditambahkan, support menjanjikan sesuatu, dan portal perlahan mengekspos lebih dari yang seharusnya.

Jika Anda ingin membangun portal tanpa menulis kode, AppMaster dapat membantu Anda memodelkan data yang aman untuk portal, menegakkan aturan akses dalam logika bisnis, dan menghasilkan backend siap produksi, aplikasi web, dan aplikasi mobile native. Jika Anda membutuhkan fleksibilitas deployment, AppMaster mendukung deployment cloud dan ekspor kode sumber, sehingga portal dapat masuk ke dalam setup yang sudah ada (appmaster.io).

FAQ

Portal swalayan harus mengurangi permintaan dukungan yang berulang dengan menjawab beberapa pertanyaan yang paling sering diajukan pelanggan: status saat ini, apa yang berubah, apa yang dibutuhkan dari mereka, dan apa langkah berikutnya. Portal tidak boleh mencoba meniru aplikasi admin internal atau mengekspos detail alur kerja internal.

Tabel internal sering mencampurkan data yang bisa dilihat pelanggan dengan field khusus staf seperti catatan, flag kecurangan, biaya, dan tag internal. Bahkan jika Anda menyembunyikan field di UI, mudah melewatkan sesuatu yang sensitif dan perubahan skema di masa depan bisa secara tidak sengaja mengekspos field baru.

Mulailah dengan meninjau tiket dukungan terbaru dan mengelompokkannya berdasarkan maksud, lalu pilih set field terkecil yang secara andal menjawab permintaan tersebut. Jika tim sering memperbaiki suatu field secara manual, jangan tampilkan dulu; tampilkan data yang bisa Anda pertahankan akurat, seperti status, total, tanggal jatuh tempo, dan cap waktu pembaruan terakhir.

Default yang baik adalah menawarkan tindakan yang sederhana, dapat dibalik, dan mudah diaudit seperti membayar faktur, memperbarui detail kontak, mengunggah dokumen, atau membuka kembali tiket. Jika sebuah aksi memicu langkah internal yang kompleks, tampilkan sebagai permintaan yang ditinjau tim Anda alih-alih membiarkan pelanggan mengubah catatan operasional langsung.

Tentukan ruang lingkup tenant terlebih dahulu, lalu terapkan pada setiap read dan write sehingga pengguna hanya pernah melihat catatan yang terkait dengan identifier organisasi mereka. Ini mencegah skenario terburuk di mana pengguna mengubah ID di URL atau panggilan API dan dapat melihat faktur atau tiket pelanggan lain.

Gunakan peran yang mencerminkan perilaku nyata: pengguna pelanggan yang diautentikasi untuk item mereka sendiri, dan admin-pelanggan untuk mengelola pengguna dan pengaturan perusahaan dalam organisasi mereka. Jaga perizinan admin internal tetap terpisah dan hindari membuat peran “admin-pelanggan” yang pelan-pelan menjadi akun staf kecil.

Anggap field yang aman untuk portal sebagai kontrak terpisah, bukan “segala sesuatu kecuali beberapa field yang disembunyikan.” Buat model tampilan portal tersendiri (view, read model, atau tabel terkurasi) yang hanya mencakup apa yang boleh dilihat pelanggan, dan peta status internal yang berantakan ke dalam sejumlah kecil status ramah pelanggan.

Terapkan otorisasi pada setiap permintaan di backend, bukan hanya di UI, dan scope setiap query berdasarkan tenant dan peran. Gunakan identifier yang tidak mudah ditebak, amankan sesi, dan pastikan lampiran disimpan di balik pemeriksaan akses, bukan URL publik.

Catat siapa yang melakukan apa terhadap catatan mana dan kapan, sehingga support dapat menjawab sengketa dan Anda dapat menyelidiki insiden. Setidaknya, rekam login (termasuk kegagalan), pembacaan catatan sensitif, perubahan, pembaruan peran, dan unggahan/unduhan file dengan cap waktu dan user ID yang konsisten.

Mulai dengan rilis baca-saja yang sempit yang mencakup pertanyaan dukungan teratas, lalu tambahkan satu atau dua tindakan berisiko rendah dengan aturan status dan konfirmasi yang jelas. Jika ingin menghindari penulisan kode penuh, AppMaster bisa membantu Anda memodelkan data yang aman untuk portal, menegakkan aturan akses di logika bisnis, dan menghasilkan backend serta aplikasi sehingga Anda bisa iterasi tanpa menumpuk solusi sementara yang berantakan.