Manajemen rahasia dan konfigurasi untuk dev, staging, dan prod

Pelajari manajemen rahasia dan konfigurasi di lingkungan dev, staging, dan prod dengan pola sederhana untuk kunci API, kredensial SMTP, dan rahasia webhook agar tidak bocor.

Masalah yang kami selesaikan

Manajemen rahasia dan konfigurasi adalah tentang menjaga nilai sensitif agar tidak berakhir di tempat yang bisa disalin, di-cache, atau dibagikan secara tidak sengaja.

Sebuah rahasia adalah apa pun yang memberi akses atau membuktikan identitas, seperti kunci API, kata sandi database, login SMTP, atau rahasia penandatanganan webhook. Konfigurasi biasa adalah nilai yang boleh bersifat publik tanpa bahaya, seperti nama feature flag, timeout, atau base URL untuk situs publik.

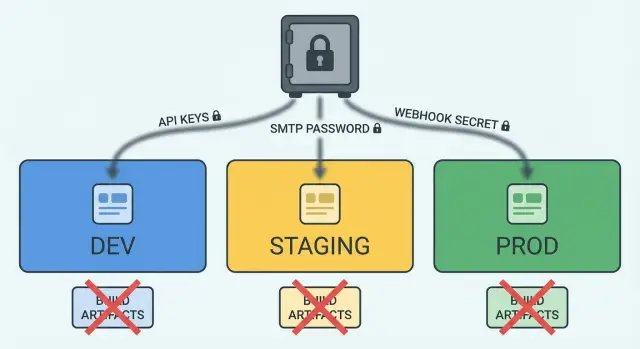

Dev, staging, dan prod butuh nilai yang berbeda karena tujuan mereka berbeda. Dev untuk iterasi cepat dan pengujian aman. Staging seharusnya mirip produksi tetapi tetap terisolasi. Prod harus dikunci, dapat diaudit, dan stabil. Jika Anda memakai rahasia yang sama di semua tempat, satu kebocoran di dev bisa berujung pada pelanggaran di prod.

"Bocor ke dalam build" berarti rahasia menjadi bagian dari sesuatu yang dipaketkan dan dibagikan, seperti binary backend yang dikompilasi, bundle aplikasi mobile, atau bundle front-end. Begitu rahasia ada di artefak build, ia bisa menyebar ke tempat yang tidak Anda kontrol.

Kebocoran tak sengaja biasanya terjadi lewat beberapa jalur yang dapat diprediksi:

- Menanamkan rahasia di kode sumber, contoh, atau komentar

- Meng-commit file

.envlokal atau ekspor konfigurasi ke repo - Membakar rahasia ke dalam build front-end atau mobile yang dijalankan di perangkat pengguna

- Mencetak rahasia di log, laporan crash, atau output build

- Menyalin nilai produksi ke staging "hanya untuk tes cepat"

Contoh sederhana: seorang pengembang menambahkan password SMTP ke file konfigurasi untuk "membuat email berjalan," lalu file itu ter-commit atau dikemas ke release build. Bahkan jika Anda merotasi password nanti, build lama mungkin masih ada di cache CI, upload ke app store, atau folder download seseorang.

Tujuannya jelas: jaga rahasia di luar kode dan build, dan injeksikan nilai yang tepat per lingkungan saat runtime atau melalui langkah deployment yang aman.

Prinsip dasar yang mencegah sebagian besar kebocoran

Sebagian besar keamanan datang dari beberapa kebiasaan yang Anda lakukan setiap kali.

Jangan masukkan rahasia ke kode dan output build. Kode tersebar. Kode dicopy, direview, dilog, di-cache, dan diunggah. Build juga menyebar: artefak bisa berakhir di log CI, bundle aplikasi, registry container, atau folder bersama. Perlakukan apa pun yang di-commit atau dikompilasi sebagai publik.

Pisahkan kredensial per lingkungan (least privilege). Kunci dev hanya bekerja di dev, dan sebaiknya dibatasi aksinya. Jika kunci bocor dari laptop atau server uji, kerusakannya tetap terbatas. Ide yang sama berlaku untuk pengguna SMTP, kata sandi database, dan rahasia webhook.

Buat rotasi menjadi hal yang membosankan. Asumsikan Anda akan merotasi rahasia, karena memang akan terjadi. Rancang agar Anda bisa mengganti nilai tanpa mengedit kode dan tanpa membangun ulang setiap aplikasi. Untuk banyak sistem, itu berarti membaca rahasia saat runtime (dari environment variable atau secret store) dan mendukung lebih dari satu rahasia aktif saat transisi.

Batasi dan catat akses. Rahasia sebaiknya hanya dapat dibaca oleh layanan yang membutuhkannya, dan hanya di lingkungan tempat layanan itu berjalan. Akses manusia harus jarang, terbatas waktu, dan dapat diaudit.

Jika Anda ingin aturan kecil yang menutup sebagian besar kasus:

- Jangan commit rahasia atau menempelkannya ke tiket, chat, atau screenshot.

- Gunakan kredensial terpisah untuk dev, staging, dan prod.

- Utamakan konfigurasi runtime daripada membakar nilai ke dalam image atau build mobile.

- Rotasi secara berkala dan setelah dugaan paparan.

- Batasi siapa dan apa yang bisa membaca rahasia, dan simpan log akses.

Prinsip-prinsip ini berlaku apakah Anda menggunakan stack kode tradisional atau platform no-code seperti AppMaster. Jalur yang lebih aman sama: jaga rahasia di luar build dan batasi ruang lingkupnya ke tempat mereka digunakan.

Dari mana rahasia paling sering bocor

Kebanyakan kebocoran bukan "peretasan." Mereka terjadi saat kerja normal: tes cepat, screenshot yang "membantu", atau build yang mencetak terlalu banyak informasi. Titik awal yang baik adalah mengetahui di mana slip kecil itu biasanya terjadi.

Kontrol sumber adalah yang klasik. Seseorang menempelkan kunci API ke file konfigurasi "sementara," meng-commit, dan itu menyebar melalui branch, pull request, dan komentar review. Bahkan jika Anda menghapusnya nanti, rahasia bisa hidup selamanya di history atau patch yang disalin.

Apa pun yang Anda kirimkan ke pengguna adalah sumber kebocoran besar lainnya. Bundle front-end dan binary aplikasi mobile mudah diinspeksi. Jika rahasia ada di JavaScript, aplikasi iOS/Android, atau konfigurasi yang "dibakar", anggap itu publik. Aplikasi klien boleh menyimpan identifier publik, tapi bukan kunci privat.

Rahasia juga bocor lewat "kebisingan yang membantu" dalam otomasi dan dukungan. Contoh umum termasuk log CI yang mencetak environment variable, debug print yang menyertakan kredensial SMTP, laporan crash yang menangkap konfigurasi dan permintaan keluar, image container dan cache build yang tidak sengaja menyimpan file .env, dan tiket dukungan dengan log atau screenshot pengaturan.

Polanya seringkali rahasia masuk sekali ke pipeline build, lalu disalin ke mana-mana: ke layer container, ke artefak cache, ke log, dan ke tiket. Perbaikannya jarang hanya satu alat. Ini soal kebiasaan: jauhkan rahasia dari kode, dari build, dan dari apa pun yang manusia tempel ke chat.

Jenis rahasia umum dan risikonya

Membantu untuk mengetahui jenis rahasia yang Anda tangani, apa yang bisa dilakukan jika bocor, dan di mana ia tidak boleh muncul.

Kunci API (Stripe, peta, analytics, dan layanan lain) seringkali adalah kredensial "level proyek." Mereka mengidentifikasi aplikasi Anda dan mengizinkan tindakan tertentu, seperti mengenakan biaya atau membaca statistik penggunaan. Mereka berbeda dari token pengguna. Token mewakili sesi pengguna tertentu dan sebaiknya kedaluwarsa. Banyak kunci API tidak kedaluwarsa sendiri, sehingga kebocoran menjadi lebih berbahaya.

Kredensial SMTP biasanya username dan password untuk server email. Jika bocor, penyerang bisa mengirim spam dari domain Anda dan merusak deliverability. Penyedia email berbasis API menggantikan password SMTP mentah dengan kunci API dan izin yang dibatasi, yang bisa lebih aman, tapi risikonya tetap tinggi jika kunci bisa mengirim email dari akun Anda.

Rahasia webhook (rahasia penandatanganan atau kunci verifikasi) melindungi permintaan masuk. Jika rahasia penandatangan bocor, seseorang bisa memalsukan event seperti "pembayaran berhasil" atau "langganan dibatalkan" dan menipu sistem Anda. Bahayanya bukan hanya kebocoran data, tetapi logika bisnis yang berjalan berdasarkan event palsu.

Rahasia berdampak tinggi lainnya termasuk URL database (seringkali dengan password tertanam), kredensial akun layanan, dan kunci enkripsi. URL database yang bocor bisa berarti pencurian data penuh. Kunci enkripsi yang bocor bisa membuat data masa lalu dan masa depan dapat dibaca, dan rotasi bisa menyakitkan.

Cara cepat memikirkan dampak:

- Bisa menghabiskan uang atau memicu aksi: kunci pembayaran, kunci API admin, rahasia penandatangan webhook

- Bisa memalsukan identitas Anda: password SMTP, kunci pengiriman email, token bot pesan

- Bisa mengekspos semua data: kredensial database, akun layanan cloud

- Bisa merusak privasi secara permanen: kunci enkripsi, kunci penandatangan

- Sering aman untuk dikirim: kunci publishable yang dimaksudkan untuk browser (tetap batasi berdasarkan domain/aplikasi)

Jangan pernah kirim ini ke aplikasi klien (web, iOS, Android): kunci API rahasia, kredensial SMTP, kata sandi database, akun layanan, kunci enkripsi privat, dan rahasia penandatangan webhook. Jika klien perlu memanggil API pihak ketiga, rute-kan melalui backend Anda sehingga rahasia tetap di server.

Pola untuk menyimpan rahasia tanpa memasukkannya ke dalam build

Default yang aman itu sederhana: jangan bakar rahasia ke apa pun yang dikompilasi, diekspor, atau dibagikan. Perlakukan build sebagai artefak publik, bahkan jika menurut Anda bersifat privat.

Pilih wadah yang tepat untuk setiap lingkungan

Untuk pengembangan lokal, file konfigurasi bisa saja aman jika tetap di luar version control dan mudah diganti (misalnya file .env lokal). Untuk staging dan produksi, utamakan secret store nyata: secret manager penyedia cloud Anda, vault khusus, atau pengaturan environment terlindungi di platform Anda.

Environment variable adalah default yang baik karena mudah diinjeksikan saat runtime dan terpisah dari codebase. Detail pentingnya adalah timing: injeksi saat runtime lebih aman daripada injeksi saat build karena rahasia tidak menjadi bagian dari output build atau bundle klien.

Pembagian praktis yang bekerja untuk banyak tim:

- Local dev: env var lokal atau file rahasia lokal, unik per mesin pengembang

- Staging: secret manager atau pengaturan environment terlindungi, dibatasi untuk staging saja

- Production: secret manager dengan kontrol akses lebih ketat, log audit, dan rotasi

Pertahankan penamaan dan batasan yang konsisten

Gunakan nama kunci yang sama di setiap lingkungan supaya aplikasi berperilaku sama: SMTP_HOST, SMTP_USER, SMTP_PASS, STRIPE_SECRET_KEY, WEBHOOK_SIGNING_SECRET. Yang berubah hanya nilainya.

Saat lingkungan mulai penting (pembayaran, email, webhook), gunakan proyek atau akun cloud terpisah per lingkungan bila memungkinkan. Misalnya, simpan kunci Stripe staging dan rahasia webhook di store khusus staging sehingga kesalahan di staging tidak menyentuh produksi.

Jika Anda deploy dengan platform seperti AppMaster, utamakan pengaturan environment runtime untuk layanan backend sehingga rahasia tetap di sisi server dan tidak tertanam ke kode yang diekspor atau aplikasi klien.

Langkah demi langkah pengaturan di dev, staging, dan prod

Buatlah agar salah penggunaan rahasia menjadi sulit secara default.

-

Inventarisasi apa yang Anda punya dan di mana digunakan. Sertakan kunci API, username dan password SMTP, rahasia penandatangan webhook, kata sandi database, kunci penandatangan JWT, dan token pihak ketiga. Untuk masing-masing, catat pemiliknya (tim atau vendor), komponen yang membacanya (backend, worker, mobile, web), dan seberapa sering realistis bisa dirotasi.

-

Buat nilai terpisah untuk dev, staging, dan prod, plus izin terpisah. Rahasia dev harus aman dipakai dari laptop dan container lokal. Staging harus mirip produksi, tapi jangan pernah berbagi kredensial atau akun produksi. Prod hanya boleh dibaca oleh identitas runtime produksi, bukan manusia secara default.

-

Pindahkan rahasia ke konfigurasi runtime, bukan build time. Jika rahasia hadir saat build, ia bisa berakhir di log build, layer Docker, bundle klien, atau laporan crash. Aturan sederhana: build menghasilkan artefak yang aman untuk disalin; rahasia diinjeksi hanya saat aplikasi mulai.

-

Gunakan alur deployment yang konsisten. Satu pendekatan yang menjaga tim dari masalah:

- Buat satu secret store per lingkungan (atau namespace ketat per lingkungan).

- Beri identitas runtime aplikasi akses baca hanya ke rahasia lingkungan sendiri.

- Injeksi rahasia saat startup lewat environment variable atau file yang dimount, dan jaga agar tidak masuk ke image atau bundle klien.

- Tambahkan aturan rotasi (tanggal kadaluarsa, pemilik, dan pengingat) untuk setiap rahasia.

- Tambahkan tes keras: deployment staging harus gagal jika mencoba membaca rahasia prod.

Lockdown sebagian besar berarti mengurangi siapa dan apa yang bisa membaca setiap rahasia. Hindari akun bersama, hindari token berumur panjang bila mungkin, dan buat izin baca lebih sempit daripada izin tulis.

Jika Anda menggunakan platform no-code seperti AppMaster, pendekatan yang sama berlaku: simpan kredensial pihak ketiga di pengaturan runtime spesifik environment, dan anggap artefak build sebagai publik di dalam tim Anda. Keputusan tunggal itu mencegah banyak kebocoran tak sengaja.

Pola praktis untuk kunci API dan kredensial SMTP

Banyak kebocoran terjadi ketika aplikasi perlu "mengirim sesuatu" dan perbaikan tercepat adalah menempelkan kredensial ke klien atau ke file konfigurasi yang kemudian dibundel. Aturan default yang baik: web dan klien mobile tidak boleh menyimpan username SMTP, password SMTP, atau kunci provider yang bisa mengirim pesan.

Untuk email, utamakan kunci API penyedia email daripada SMTP mentah bila memungkinkan. Pengiriman berbasis API lebih mudah dibatasi (hanya mengirim email), dirotasi, dan dimonitor. Jika harus menggunakan SMTP, jaga agar itu hanya di sisi server dan jadikan backend satu-satunya tempat yang bicara ke mail server.

Setup praktis yang aman:

- Letakkan pengiriman email di balik endpoint backend (misalnya: "kirim reset password" atau "kirim faktur").

- Simpan kunci API atau password SMTP sebagai secret environment di backend, bukan di source code atau pengaturan UI.

- Gunakan kredensial terpisah untuk dev, staging, dan prod (idealnya akun dan domain pengirim terpisah).

- Tambahkan allowlist penerima di staging sehingga hanya alamat yang disetujui yang menerima mail.

- Log hasil pengiriman (message ID, respons provider, domain penerima) tetapi jangan pernah log kredensial atau isi pesan secara penuh.

Pem-isolasian antara staging dan prod lebih penting daripada yang dipikirkan banyak orang. Sistem staging bisa tanpa sengaja mengirim spam ke pelanggan nyata jika menggunakan aturan pengirim dan penerima yang sama. Pengaman sederhana: di staging, blok semua email keluar kecuali penerima ada di allowlist (misalnya alamat tim Anda).

Contoh: Anda membuat portal pelanggan di AppMaster. Aplikasi mobile memicu "kirim saya kode login." Aplikasi memanggil backend Anda, backend membaca rahasia mail prod atau staging dari environment-nya, dan mengirim email. Jika tester menggunakan staging, allowlist mencegah pesan ke pelanggan nyata, dan log Anda masih menunjukkan apakah pengiriman berhasil tanpa mengekspos kunci.

Rahasia webhook: penandatanganan, verifikasi, dan rotasi

Keamanan webhook turun ke satu aturan: verifikasi setiap permintaan di server dengan rahasia yang tidak pernah meninggalkan backend Anda. Jika rahasia dikirim ke web atau aplikasi mobile, itu bukan lagi rahasia.

Penandatanganan dan verifikasi

Perlakukan webhook seperti pembayaran kartu masuk: jangan terima apa pun sampai diverifikasi. Provider mengirim header signature yang dihitung dari payload dan rahasia bersama Anda. Server Anda menghitung ulang signature dan membandingkannya.

Alur verifikasi sederhana:

- Baca body request mentah persis seperti diterima (tanpa reformat).

- Hitung signature yang diharapkan menggunakan rahasia webhook Anda.

- Bandingkan menggunakan perbandingan waktu-konstan.

- Tolak signature yang hilang atau tidak valid dengan respons 401 atau 403 yang jelas.

- Baru kemudian parse JSON dan proses event.

Gunakan endpoint webhook terpisah dan rahasia terpisah untuk dev, staging, dan prod. Ini mencegah alat dev atau sistem uji memicu aksi prod, dan mempermudah penanganan insiden. Di AppMaster, itu biasanya berarti konfigurasi environment berbeda untuk setiap deployment, dengan rahasia webhook disimpan sebagai variabel sisi-server, bukan di UI web atau mobile.

Proteksi replay dan rotasi

Signature menghentikan pemalsuan, tetapi tidak otomatis mencegah replay. Tambahkan pemeriksaan yang membuat setiap permintaan valid hanya sekali, atau hanya untuk jangka waktu singkat. Opsi umum termasuk header timestamp dengan batas waktu ketat, nonce, atau idempotency key yang Anda simpan dan tolak jika diproses dua kali.

Rencanakan rotasi sebelum diperlukan. Pola aman adalah mendukung dua rahasia aktif untuk tumpang tindih singkat: terima salah satu dari dua rahasia saat verifikasi sambil memperbarui provider, lalu pensiunkan yang lama. Tetapkan waktu cutoff yang jelas dan monitor traffic signature lama.

Terakhir, berhati-hatilah dengan log. Payload webhook sering berisi email, alamat, atau metadata pembayaran. Log ID event, tipe, dan hasil verifikasi, tapi hindari mencetak payload atau header penuh yang bisa mengekspos data sensitif.

Kesalahan umum dan jebakan yang harus dihindari

Sebagian besar kebocoran berasal dari kebiasaan sederhana yang terasa nyaman saat pengembangan, lalu disalin ke staging dan produksi.

Menganggap file .env lokal sebagai tempat aman selamanya adalah kelalaian umum. Ini bagus untuk laptop, tetapi berbahaya ketika file itu disalin ke repo, zip bersama, atau image Docker. Jika Anda menggunakan .env, pastikan di-ignore oleh version control dan diganti oleh pengaturan environment di deployment nyata.

Menggunakan kredensial yang sama di mana-mana adalah masalah sering lainnya. Satu kunci yang dipakai di dev, staging, dan prod berarti satu kesalahan di dev bisa jadi insiden produksi. Kunci terpisah juga memudahkan rotasi, pencabutan, dan audit.

Menginjeksikan rahasia saat build untuk frontend dan mobile sangat berisiko. Jika rahasia masuk ke bundle yang dikompilasi atau paket aplikasi, anggap bisa diekstrak. Frontend hanya boleh menerima konfigurasi publik (seperti base API URL). Apa pun yang sensitif harus tetap di server.

Log adalah sumber kebocoran yang sunyi. Print debug "sementara" bisa bertahan berbulan-bulan dan tersebar. Jika perlu memeriksa nilai, log hanya versi yang dimasked (mis. 4 karakter terakhir) dan hapus segera.

Tanda bahaya yang biasanya berarti masalah

- Rahasia muncul di riwayat Git, meskipun sudah dihapus kemudian.

- Satu kunci bisa bekerja di semua lingkungan.

- Aplikasi mobile berisi kunci vendor atau password SMTP.

- Tiket dukungan menyertakan dump permintaan lengkap dengan header.

- Nilai disamarkan dengan base64 atau karena berada di field tersembunyi.

Encoding bukan perlindungan, dan field tersembunyi tetap terlihat oleh pengguna.

Jika Anda membangun dengan AppMaster, simpan nilai sensitif di konfigurasi tingkat-environment untuk setiap target deployment (dev, staging, prod) dan kirim ke aplikasi klien hanya pengaturan yang tidak sensitif. Pemeriksaan cepat: jika browser bisa melihatnya, anggap itu publik.

Daftar periksa cepat sebelum mengirim

Lakukan pemeriksaan akhir dengan pola pikir "apa yang bisa bocor." Sebagian besar insiden membosankan: kunci ditempel ke tiket, screenshot dengan panel konfigurasi, atau artefak build yang diam-diam menyertakan rahasia.

Sebelum mengirim, verifikasi hal-hal dasar ini:

- Rahasia tidak ada di riwayat repo, isu, dokumen, screenshot, atau log chat. Jika Anda pernah menempelkannya, anggap telah terkompromi dan rotasi.

- Build web dan mobile hanya berisi pengaturan publik (seperti base URL API atau feature flag). Kunci privat, password SMTP, dan rahasia penandatangan webhook harus hidup di server atau di secret store per-environment.

- Staging terisolasi dari produksi. Gunakan kunci API, akun SMTP, dan endpoint pembayaran/webhook terpisah. Staging tidak boleh bisa membaca database produksi atau secret manager produksi.

- Log CI, monitoring, dan laporan error tidak mencetak nilai sensitif. Periksa output build, laporan crash, dan logging debug. Mask token dan redaksi header seperti

Authorization. - Anda bisa merotasi dan mencabut dengan cepat tanpa perubahan kode. Pastikan rahasia diinjeksi saat deploy (environment variable atau secret manager), sehingga perubahan kunci adalah pembaruan konfigurasi, bukan rebuild darurat.

Jika Anda menggunakan AppMaster, anggap rahasia sebagai konfigurasi pada saat deploy untuk setiap lingkungan, bukan nilai yang dibakar ke layar UI atau build yang diekspor. Pemeriksaan berguna: cari artefak terkompilasi dan log untuk pola umum seperti sk_live, Bearer , atau hostname SMTP.

Tuliskan "kill switch" untuk setiap integrasi: di mana Anda menonaktifkan kunci, dan siapa yang bisa melakukannya dalam waktu kurang dari lima menit.

Contoh skenario: pembayaran, email, dan webhook

Tim tiga orang menjalankan portal pelanggan (web), aplikasi mobile pendamping, dan job latar kecil yang mengirim struk dan menyinkronkan data. Mereka punya tiga lingkungan: dev di laptop, staging untuk QA, dan prod untuk pengguna nyata. Mereka ingin setup rahasia dan konfigurasi yang tidak memperlambat kerja harian.

Di dev, mereka hanya menggunakan kunci pembayaran sandbox dan akun SMTP uji. Setiap pengembang menyimpan rahasia di environment variable lokal (atau file lokal yang tidak terlacak yang dimuat ke env var), sehingga tidak ada yang mendarat di repo. Web app, mobile app, dan job latar semua membaca nama variabel yang sama, seperti PAYMENTS_KEY, SMTP_USER, dan WEBHOOK_SECRET, tapi nilainya berbeda per lingkungan.

Di staging, CI melakukan deploy build, dan platform menginjeksikan rahasia saat runtime. Staging memakai akun pembayaran sendiri, kredensial SMTP sendiri, dan rahasia penandatangan webhook sendiri. QA bisa menguji alur nyata tanpa kemungkinan menyentuh sistem produksi.

Di prod, artefak build yang sama di-deploy, tetapi rahasia datang dari secret store khusus (atau secret manager penyedia cloud) dan hanya tersedia untuk layanan yang berjalan. Tim juga memberi izin lebih ketat sehingga hanya job latar yang bisa membaca kredensial SMTP, dan hanya handler webhook yang bisa membaca rahasia webhook.

Saat sebuah kunci terekspos (misalnya screenshot menunjukkan kunci API), mereka mengikuti playbook tetap:

- Cabut kunci yang terekspos segera dan rotasi rahasia terkait.

- Cari di log untuk penggunaan mencurigakan selama window paparan.

- Redeploy layanan untuk mengambil nilai baru.

- Dokumentasikan kejadian dan tambahkan guardrail (mis. scan pra-commit).

Untuk menjaga kerja lokal tetap mudah, mereka tidak pernah membagikan rahasia prod. Pengembang pakai akun sandbox, dan jika mereka memakai tool no-code seperti AppMaster, mereka menyimpan nilai lingkungan terpisah untuk dev, staging, dan prod sehingga logika aplikasi yang sama berjalan aman di mana pun.

Langkah selanjutnya: buat itu bisa diulang dalam workflow Anda

Anggap pekerjaan rahasia seperti kebersihan. Pertama kali memang merepotkan. Setelah itu, harus terasa rutin.

Mulailah dengan menuliskan peta rahasia sederhana dalam bahasa biasa agar siapa pun bisa mengupdatenya:

- Apa rahasianya (kunci API, password SMTP, rahasia webhook)

- Di mana digunakan (service, job, mobile app, dashboard vendor)

- Di mana disimpan per lingkungan (dev, staging, prod)

- Siapa yang bisa mengaksesnya (manusia, CI/CD, runtime saja)

- Bagaimana merotasinya (langkah dan apa yang dimonitor)

Selanjutnya, pilih satu pola penyimpanan per lingkungan dan patuhi. Konsistensi mengalahkan kecerdikan. Misalnya: pengembang menggunakan penyimpanan rahasia lokal, staging menggunakan secret manager terkelola dengan akses terbatas, dan produksi menggunakan secret manager yang sama plus audit lebih ketat.

Tambahkan jadwal rotasi dan rencana insiden kecil yang benar-benar akan diikuti orang:

- Rotasi kunci risiko tinggi menurut kalender (dan segera setelah perubahan staf).

- Asumsikan kebocoran akan terjadi: cabut, ganti, dan pastikan trafik pulih.

- Catat siapa yang merotasi apa, kapan, dan kenapa.

- Tentukan cek blast radius (pembayaran, pengiriman email, webhook).

Jika Anda membangun dengan AppMaster (appmaster.io), simpan kunci privat di konfigurasi sisi-server dan deploy per-environment sehingga build web dan mobile tidak menyertakan rahasia. Kemudian buktikan prosesnya sekali dengan staging: rotasi satu kunci secara menyeluruh (update store, redeploy, verifikasi, cabut kunci lama). Setelah itu ulangi untuk rahasia berikutnya.

FAQ

Rahasia adalah nilai apa pun yang membuktikan identitas atau memberi akses, seperti kunci API, kata sandi database, login SMTP, dan rahasia penandatanganan webhook. Konfigurasi adalah nilai yang bisa bersifat publik tanpa membahayakan, seperti timeout, nama feature flag, atau URL dasar situs publik.

Jika sebuah nilai bisa mendatangkan kerugian bila disalin dari screenshot atau repo, perlakukan sebagai rahasia.

Pisahkan rahasia untuk memperkecil blast radius. Jika laptop dev, server pengujian, atau aplikasi staging membocorkan kunci, Anda tidak ingin kunci yang sama membuka akses produksi.

Lingkungan terpisah juga memungkinkan hak akses yang lebih longgar di dev dan staging, serta kontrol audit yang lebih ketat di produksi.

Anggap apa pun yang dikompilasi, dibundel, atau diunggah bisa disalin dan diinspeksi nanti. Jaga rahasia keluar dari kode sumber dan variabel saat build, serta injeksikan saat runtime melalui environment variable atau secret manager.

Jika Anda bisa mengganti rahasia tanpa membangun ulang aplikasi, itu biasanya jalan yang lebih aman.

File .env lokal aman untuk pengembangan pribadi selama tidak pernah masuk version control dan tidak pernah dibakar ke dalam image atau artefak. Masukkan file tersebut ke .gitignore dan hindari membagikannya lewat chat, tiket, atau zip.

Untuk staging dan produksi, gunakan pengaturan environment yang terlindungi atau secret manager agar file tidak berkelana.

Jangan masukkan kunci privat, password SMTP, kredensial database, atau rahasia penandatanganan webhook ke aplikasi klien mana pun. Jika kode berjalan di perangkat pengguna atau di browser, anggap penyerang dapat mengekstrak nilainya.

Sebagai gantinya, arahkan tindakan sensitif lewat backend sehingga rahasia tetap di sisi server dan klien hanya mengirim permintaan.

Rancang rotasi agar menjadi perubahan konfigurasi, bukan perubahan kode. Simpan rahasia di luar codebase, redeploy layanan untuk mengambil nilai baru, dan tetapkan pemilik serta pengingat untuk setiap kunci.

Jika memungkinkan, izinkan tumpang tindih singkat di mana rahasia lama dan baru aktif, lalu pensiunkan yang lama setelah trafik terkonfirmasi beralih.

Verifikasi setiap webhook di server menggunakan rahasia yang tidak pernah meninggalkan backend. Hitung tanda tangan yang diharapkan dari body request mentah persis seperti diterima dan bandingkan sebelum mem-parse dan memproses event.

Gunakan endpoint dan rahasia webhook yang berbeda per lingkungan agar event uji tidak memicu aksi produksi.

Jangan mencetak rahasia, header lengkap, atau payload penuh ke log, output build, atau laporan crash. Untuk debugging, log metadata seperti ID event, kode status, dan nilai yang dimasked, bukan kredensial.

Anggap setiap log yang ditempel di tiket atau chat berpotensi menjadi publik dan lakukan redaksi sebelum dibagikan.

Staging harus meniru perilaku produksi namun tetap terisolasi. Gunakan akun vendor atau project terpisah bila memungkinkan, kredensial SMTP terpisah, kunci pembayaran terpisah, dan rahasia webhook terpisah.

Tambahkan pengaman sehingga staging tidak bisa membaca secret store atau database produksi, walau ada salah konfigurasi.

Di AppMaster, simpan nilai sensitif dalam pengaturan runtime per-environment untuk setiap target deploy, bukan di layar UI atau konfigurasi sisi klien. Ini membantu memastikan build web dan mobile hanya membawa pengaturan publik, sementara rahasia tetap di server.

Praktik baik: gunakan nama variabel yang sama di dev, staging, dan prod dan ubah nilainya sesuai lingkungan.