Ekspor kode sumber vs penerapan cloud terkelola: daftar periksa

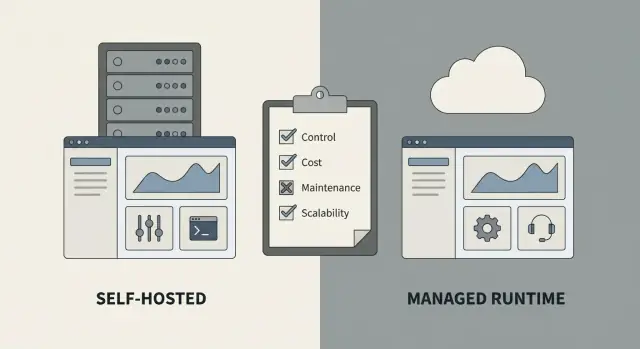

Gunakan daftar periksa ekspor kode sumber vs penerapan cloud terkelola ini untuk memutuskan antara self-hosting dan runtime terkelola berdasarkan kepatuhan, kemampuan tim, dan alur pembaruan.

Keputusan yang sebenarnya Anda buat

Memilih antara ekspor kode sumber dan penerapan cloud terkelola bukan hanya soal di mana aplikasi Anda berjalan. Ini soal siapa yang memilki pekerjaan sehari-hari untuk menjaga aplikasi tetap sehat.

Dengan runtime terkelola, platform menjadi host aplikasi untuk Anda. Anda men-deploy, dan penyedia bertanggung jawab atas banyak pekerjaan bawah: memelihara runtime, monitoring dasar, dan lingkungan yang dibutuhkan aplikasi Anda.

Dengan ekspor kode sumber dan self-hosting, Anda mengambil kode yang dihasilkan dan menjalankannya di infrastruktur sendiri (atau di akun cloud perusahaan Anda). Anda mendapatkan kontrol atas server, jaringan, dan kebijakan, dan juga mengambil pekerjaan yang datang bersama kontrol itu.

Pilihan itu langsung memengaruhi tiga hal: kecepatan (seberapa cepat Anda bisa merilis), risiko (apa yang bisa rusak dan siapa yang memperbaikinya), dan biaya (bukan hanya tagihan hosting, tetapi juga waktu staf).

Dalam praktiknya, perbedaan terbesar biasanya muncul pada kepemilikan infrastruktur, monitoring dan backup, respons insiden, alur pembaruan (one-click deploy vs proses rilis ala DevOps), kontrol akses ke log dan basis data, serta cara Anda menghasilkan bukti kepatuhan.

Jika Anda menggunakan platform seperti AppMaster, perbedaannya sangat praktis: aplikasi bisa diregenerasi saat kebutuhan berubah. Dalam pengaturan terkelola, sisi runtime sebagian besar ditangani untuk Anda. Dalam pengaturan self-hosted, Anda memutuskan bagaimana regenerasi, pengujian, dan rollout terjadi di lingkungan Anda.

Tidak ada jawaban tunggal yang benar. Startup yang perlu cepat sering memilih hosting terkelola untuk mengurangi pekerjaan ops. Tim yang diatur ketat mungkin mengekspor kode untuk memenuhi kontrol yang ketat. Pilihan terbaik adalah yang cocok dengan batasan Anda dan kemampuan Anda mengoperasikan sistem setiap minggu, bukan hanya meluncurkannya sekali.

Mulai dari batasan, bukan preferensi

Cara tercepat untuk memutuskan adalah mulai dari hal yang tidak bisa Anda kompromikan. Preferensi berubah. Batasan biasanya tidak.

Tuliskan kontrol yang harus tetap berada di tangan Anda. Ini sering dipicu oleh kontrak pelanggan, regulator, atau toleransi risiko Anda sendiri. Jika salah satunya benar-benar tidak bisa dinegosiasikan, itu sering mengarah ke ekspor dan self-hosting.

Batasan “harus dikendalikan” yang umum termasuk di mana data disimpan (negara, wilayah, atau akun cloud tertentu), siapa yang memegang kunci enkripsi dan bagaimana rotasinya, batasan jaringan (subnet privat, VPN, allowlist), aturan akses dan retensi log (audit, SIEM, penyimpanan immutable), dan persyaratan persetujuan perubahan (tinjauan, tanda tangan, bukti).

Lalu jujurlah tentang apa yang bersedia Anda outsourcing. Banyak tim tidak perlu menguasai setiap detail operasional, dan runtime terkelola bisa menghilangkan banyak pekerjaan berkelanjutan, seperti monitoring uptime, respons insiden dasar, patching OS dan dependensi, backup dan pengujian restore rutin, serta menangani lonjakan trafik.

Satu pertanyaan menyelesaikan banyak perdebatan: siapa yang bertanggung jawab atas insiden jam 02.00? Jika tim Anda tidak bisa diandalkan untuk menutup dukungan di luar jam kerja, self-hosting bisa cepat menjadi sumber stres. Jika Anda self-host, tunjuk pemilik, definisikan eskalasi, dan tentukan apa arti “layanan dipulihkan.”

Contoh: tim ops kecil sedang membangun portal internal. Mereka ingin “kontrol penuh,” tapi mereka tidak bisa berkomitmen untuk patching dan on-call. Kecuali aturan kepatuhan memaksa self-hosting, hosting terkelola sering menjadi pilihan yang lebih aman berdasarkan batasan. Dengan AppMaster, Anda bisa menjaga opsi tetap terbuka: deploy ke cloud terkelola sekarang dan ekspor kode sumber nanti jika pelanggan baru atau audit memerlukannya.

Pertanyaan kepatuhan dan keamanan yang harus ditanyakan dulu

Jika aplikasi Anda menyentuh data yang diatur atau sensitif, mulai dari sini. Kebutuhan kepatuhan sering kali menentukan pilihan ekspor vs terkelola karena mereka menetapkan aturan keras tentang di mana data dapat disimpan dan bukti apa yang harus Anda simpan.

Jelas-kan data apa yang Anda simpan dan aturan apa yang berlaku. “Email pelanggan” dan “data kesehatan” memicu persyaratan yang sangat berbeda. Tentukan juga berapa lama Anda harus menyimpan catatan dan siapa yang boleh menghapusnya. Aturan retensi dapat memengaruhi pengaturan basis data, backup, dan bahkan desain layar admin.

Empat area yang biasanya menentukan

Pertanyaan-pertanyaan ini membantu Anda menyingkap non-negotiable sebelum membandingkan platform:

- Data yang diatur: Apakah Anda menangani data pembayaran, data kesehatan, data anak-anak, atau data pemerintah? Apakah Anda membutuhkan kebijakan formal untuk akses dan manajemen perubahan?

- Residensi: Haruskah data tetap di negara tertentu atau akun cloud tertentu? Haruskah Anda mengontrol wilayah, jaringan, dan kunci enkripsi secara tepat?

- Identitas: Apakah Anda memerlukan SSO dengan penyedia identitas, MFA untuk setiap pengguna, dan kontrol akses berbasis peran sampai tingkat aksi spesifik?

- Bukti: Bisakah Anda menghasilkan jejak audit yang menunjukkan siapa melakukan apa dan kapan, plus log untuk peninjauan keamanan dan respons insiden?

Jika Anda tidak bisa menjawab pertanyaan bukti dengan percaya diri, berhenti sejenak. Banyak tim baru menyadari celah ini saat auditor meminta bukti akses, perubahan, dan penghapusan.

Logging dan bukti adalah bagian dari keamanan

Keamanan bukan hanya pencegahan. Ini juga kemampuan untuk membuktikan apa yang terjadi.

Tentukan log apa yang Anda butuhkan (percobaan login, perubahan izin, ekspor data, tindakan admin) dan di mana log harus disimpan. Beberapa organisasi mengharuskan log immutable dan disimpan untuk periode tertentu.

Contoh: alat internal HR mungkin menyimpan data karyawan. Jika perusahaan Anda mewajibkan SSO, peran akses ketat, dan audit tahunan, Anda mungkin lebih memilih self-hosting setelah mengekspor kode sumber supaya tim keamanan dapat mengelola kontrol jaringan dan retensi log. Jika kebutuhan Anda lebih ringan, runtime terkelola dapat mengurangi beban sambil tetap mendukung kontrol umum seperti autentikasi dan aturan akses.

Keterampilan tim dan kapasitas operasional

Bagian tersulit dari keputusan ini bukan teknologinya. Ini soal apakah tim Anda bisa menjalankan aplikasi dengan aman setiap hari, termasuk malam, akhir pekan, dan saat liburan.

Mulailah dengan realistis tentang apa arti “operasi 24/7” bagi Anda. Jika aplikasi mendukung pelanggan, pembayaran, atau pekerjaan internal penting, downtime menjadi masalah orang: seseorang harus menyadari, merespons, dan memperbaikinya.

Self-hosting biasanya membutuhkan setidaknya kemampuan dasar dalam operasi cloud (server, jaringan, firewall, load balancer), operasi basis data (backup, restore, upgrade, performa), operasi keamanan (manajemen rahasia, kontrol akses, respons insiden), pekerjaan keandalan (monitoring, alert, log, capacity planning), dan pemilik on-call.

Lalu daftarkan tugas “kecil tapi konstan” yang menumpuk: patching OS dan dependensi, sertifikat TLS, rotasi rahasia, dan pencatatan audit. Jika itu terdengar sederhana, bayangkan melakukannya saat terjadi gangguan produksi.

Runtime terkelola mengurangi beban itu, tapi tidak menghapus kepemilikan sepenuhnya. Seseorang tetap mengelola lingkungan, meninjau perubahan, dan memutuskan kapan merilis. Platform seperti AppMaster bisa mempermudah pembaruan karena aplikasi dapat diregenerasi dan dideploy ulang dengan bersih saat kebutuhan berubah, tetapi pekerjaan operasional tidak hilang jika Anda self-host kode yang diekspor.

Terakhir, perhatikan risiko orang kunci. Jika satu orang saja yang tahu langkah deployment, proses pemulihan basis data, dan di mana rahasia disimpan, Anda bukan tim — Anda punya single point of failure.

Tanyakan ini sebelum berkomitmen:

- Jika lead engineer kami offline selama seminggu, siapa yang bisa deploy dan rollback?

- Apakah kami memiliki backup yang teruji dan runbook restore tertulis?

- Siapa yang menerima alert, dan apa ekspektasi waktu respons?

- Dapatkah kami memenuhi jadwal patch keamanan tanpa tergelincir?

- Apakah kami siap menanggung rotasi on-call?

Alur pembaruan dan manajemen rilis

Alur rilis adalah tempat pilihan ini menjadi nyata. Opsi terbaik biasanya yang memungkinkan Anda mengirim perubahan dengan aman dan memperbaiki masalah cepat, tanpa membuat setiap rilis menjadi mini-proyek.

Jujurlah tentang seberapa sering Anda akan merilis. Jika Anda mengharapkan perbaikan mingguan dan hotfix di hari yang sama, Anda membutuhkan jalur yang membuat publikasi dan rollback menjadi rutinitas. Runtime terkelola sering membuat ini lebih sederhana karena permukaan deployment lebih kecil. Jika Anda mengekspor dan self-host, Anda masih bisa bergerak cepat, tetapi hanya jika Anda sudah memiliki proses yang kuat dan seseorang yang bisa mengeksekusinya di bawah tekanan.

Persetujuan, rollback, dan siapa yang menekan tombol

Tuliskan bagaimana deployment akan disetujui dan apa yang terjadi saat sesuatu rusak. Kebijakan sederhana lebih baik daripada kebijakan sempurna yang tak satu pun orang ikuti.

- Siapa yang bisa deploy ke produksi (satu orang, tim, atau pipeline otomatis)

- Apa arti “selesai” (tes lulus, persetujuan pemangku kepentingan, tiket perubahan)

- Bagaimana rollback bekerja (build sebelumnya, perubahan database, feature flag)

- Target waktu untuk memulihkan layanan setelah rilis buruk

- Di mana catatan rilis dan keputusan dicatat

Jika Anda self-host kode yang diekspor, pastikan rollback juga mencakup perubahan data. Rollback kode mudah; rollback perubahan basis data yang tidak kompatibel tidak.

Perlakukan perubahan konfigurasi berbeda dari perubahan kode

Banyak “rilis darurat” sebenarnya adalah pembaruan konfigurasi: API key, connection string, pengaturan email/SMS, atau pengaturan pembayaran seperti Stripe. Pisahkan ini dari kode sehingga Anda bisa mengubahnya tanpa membangun ulang dan mendeploy semuanya.

Terlepas dari tempat Anda menjalankan, tentukan satu tempat untuk konfigurasi (dan siapa yang bisa mengeditnya), bagaimana rahasia disimpan dan dirotasi, dan bagaimana Anda mengaudit perubahan (siapa mengubah apa dan kapan).

Jaga dev, staging, dan prod konsisten. Perbedaan kecil di pengaturan lingkungan bisa menyebabkan masalah yang hanya muncul di produksi. Jika Anda menggunakan platform seperti AppMaster, putuskan bagaimana Anda akan memirror variabel lingkungan dan integrasi eksternal antar lingkungan sebelum rilis pertama.

Contoh: portal dukungan pelanggan membutuhkan perbaikan login di hari yang sama. Dengan hosting terkelola, Anda mungkin mengirim perbaikan dan cepat rollback bila perlu. Dengan self-hosting, Anda bisa melakukan hal yang sama, tetapi hanya jika langkah build, deploy, dan rollback sudah terskript dan teruji.

Biaya, skala, dan trade-off dukungan

Uang hanya separuh cerita. Biaya sesungguhnya sering muncul sebagai waktu: siapa yang bertanggung jawab saat sesuatu rusak jam 02.00, dan seberapa cepat Anda bisa pulih.

Self-hosting bisa terlihat lebih murah di atas kertas karena tagihan infrastruktur terlihat dan mudah dibandingkan. Tapi Anda juga mengambil tanggung jawab. Hosting terkelola bisa lebih mahal per bulan, namun dapat menghemat banyak jam kerja karena patching, keandalan dasar, dan ops rutin ditangani untuk Anda.

Tim sering melewatkan bucket biaya ini:

- Monitoring dan alerting (dashboard, log, setup on-call)

- Backup dan restore (menguji restore, bukan sekadar mengambil backup)

- Respons insiden (triage, hotfix, postmortem)

- Pemeliharaan keamanan (pembaruan OS, scanning dependensi, rotasi rahasia)

- Bukti kepatuhan (laporan, catatan perubahan, review akses)

Skalabilitas serupa. Jika beban Anda dapat diprediksi, self-hosting bisa efisien dan stabil. Jika Anda mengharapkan lonjakan (kampanye pemasaran, puncak musiman, atau “semua orang login jam 09.00”), lingkungan terkelola biasanya menangani kejutan dengan lebih sedikit perencanaan. Saat self-hosting, Anda harus merancang untuk lonjakan sebelumnya, mengujinya, dan membayar kapasitas atau menerima risiko.

Dukungan dan kontrak menjadi penting saat aplikasi menjadi kritis bagi bisnis. Tanyakan apa yang perlu Anda janjikan secara internal atau ke pelanggan: target uptime, waktu respons, dan kepemilikan yang jelas. Dalam pengaturan terkelola (misalnya, deploy ke AppMaster Cloud atau penyedia cloud besar), Anda mungkin mendapatkan batasan yang lebih jelas untuk isu infrastruktur. Dengan self-hosting, kepemilikan lebih sederhana di atas kertas (itu milik Anda), tapi beban pembuktian dan pekerjaan juga menjadi milik Anda.

Aturan berguna: jika downtime lebih mahal daripada biaya managed, Anda tidak hanya membeli server. Anda membeli tidur.

Langkah demi langkah: cara memilih dalam waktu kurang dari satu jam

Anggap ini sebagai workshop singkat. Anda memutuskan siapa yang memiliki operasi sehari-hari.

Alur keputusan 60 menit

- Tulis yang harus dimiliki (10 menit). Batasi pada 10 item: lokasi data, log audit, SSO, target uptime, aturan backup, kebutuhan enkripsi, dan tenggat keras.

- Skor kedua opsi (15 menit). Beri skor 1-5 pada empat kategori: kepatuhan/keamanan, keterampilan tim/kapasitas ops, kecepatan rilis, dan total biaya (termasuk waktu on-call).

- Tunjuk risiko terbesar (10 menit). Untuk setiap opsi, tulis 3 cara utama kegagalan (mis. “tak ada yang bisa patch server cepat” atau “runtime terkelola tak memenuhi aturan residensi tertentu”) dan satu mitigasi praktis.

- Jalankan pilot kecil (15 menit sekarang, 2–4 minggu di waktu nyata). Pilih satu alur kerja nyata dan kirim versi tipis. Ukur waktu-ke-rilis, penanganan insiden, dan cara pembaruan dideploy.

- Pilih default dan tetapkan pemicu review (10 menit). Putuskan apa yang akan Anda gunakan sebagai default, dan catat kapan akan ditinjau kembali (kebutuhan kepatuhan baru, pertumbuhan trafik, atau perekrutan tim baru).

Shortcut skor yang jujur: jika Anda tidak bisa mendeskripsikan rencana patching, monitoring, backup, dan rollback Anda, self-hosting probable langkah nanti, bukan langkah hari pertama.

Contoh: tim ops kecil membangun alat internal mungkin memulai di hosting terkelola untuk merilis mingguan dengan aman. Jika audit kemudian membutuhkan kontrol penuh atas batas jaringan, mereka dapat mengekspor dan self-host setelah memiliki pemilik untuk pembaruan, respons insiden, dan persetujuan perubahan.

Jika Anda membangun dengan platform no-code seperti AppMaster, tambahkan satu cek pilot: bagaimana ekspor cocok dengan proses rilis Anda (siapa yang build, siapa yang deploy, dan seberapa cepat Anda dapat meregenerasi dan mengirim perubahan).

Kesalahan umum yang membuat perpindahan di kemudian hari menyakitkan

Penyesalan terbesar adalah memperlakukan deployment sebagai preferensi bukan model operasi. Tim sering memilih yang terasa familiar, lalu menemukan pekerjaan tersembunyi hanya setelah pengguna bergantung pada aplikasi.

Kesalahan umum adalah menganggap self-hosting otomatis lebih murah. Tagihan cloud mudah dilihat, tapi pekerjaan tenaga tidak: patching server, rotasi rahasia, memantau log, menangani insiden, dan menjawab kuesioner keamanan. Jika tim Anda harus menghentikan pekerjaan produk untuk menjaga sistem tetap hidup, “lebih murah” jadi mahal cepat.

Kesalahan sebaliknya juga terjadi: memilih runtime terkelola dan kemudian membutuhkan kontrol infrastruktur mendalam (aturan jaringan kustom, penyedia identitas khusus, agen monitoring tidak biasa, atau aturan residensi ketat). Jika kebutuhan itu mungkin muncul, validasi lebih awal atau rencanakan ekspor dan self-hosting sejak hari pertama.

Backup dan disaster recovery adalah tempat banyak proyek self-hosted gagal diam-diam. Backup yang tidak pernah dipulihkan hanyalah harapan. Jadwalkan tes restore dan dokumentasikan siapa melakukan apa saat terjadi masalah.

Masalah alur rilis juga menyebabkan outage. Tim melakukan deploy tanpa changelog yang jelas, tanpa rencana rollback, atau dengan hotfix yang tak tercatat. Baik di runtime terkelola atau self-hosted, Anda butuh rutinitas rilis sederhana yang diikuti orang bahkan saat minggu sibuk.

Masalah yang sering memicu perpindahan paksa di kemudian hari:

- Tidak ada estimasi nyata untuk pekerjaan operasional (on-call, patching, monitoring)

- Hilangnya rencana untuk backup, restore, dan tes DR

- Tidak ada jalur rollback untuk rilis buruk, plus tidak ada changelog tertulis

- Meremehkan manajemen akses, offboarding, dan jejak audit

- Memilih hosting terkelola meski memerlukan kontrol infrastruktur mendalam

Contoh: tim ops kecil meluncurkan portal internal cepat, lalu seorang kontraktor pergi tapi masih punya akses ke panel admin karena offboarding tak formal. Celah tunggal itu bisa menjadi insiden kepatuhan.

Jika Anda membangun dengan AppMaster, tentukan sejak awal siapa yang memegang operasi runtime dan tulis tugas day-2 (review akses, tes backup, langkah rilis) sebelum pengguna pertama tiba.

Daftar periksa keputusan cepat

Tandai setiap baris dengan Ya, Tidak, atau Belum pasti. Jika Anda punya lebih dari dua jawaban “Belum pasti,” isi kekurangannya sebelum berkomitmen.

Kepatuhan dan risiko

- Apakah Anda tahu persis di mana data harus berada (negara atau wilayah) dan bisa membuktikannya dengan log, laporan, atau jejak yang mudah diaudit?

- Bisakah Anda menghasilkan bukti akses, perubahan, dan insiden saat diminta (siapa melakukan apa, kapan, dan mengapa)?

- Apakah Anda punya rencana jelas untuk rahasia dan kontrol akses (siapa bisa melihat kunci, bagaimana rotasi, dan apa yang terjadi saat seseorang pergi)?

Jika kebanyakan ini adalah persyaratan ketat dan Anda sudah mengoperasikan infrastruktur yang patuh, mengekspor dan self-hosting sering cocok. Jika Anda hanya membutuhkan keamanan yang baik tanpa bukti berat, hosting terkelola biasanya lebih sederhana.

Operasi dan pembaruan

- Apakah ada pemilik bernama yang bertanggung jawab untuk patch keamanan, respons insiden, dan keputusan on-call, termasuk akhir pekan?

- Apakah proses rilis Anda tertulis, termasuk persetujuan, rencana rollback, dan cara memverifikasi perbaikan setelah rollback?

- Apakah backup didefinisikan (apa, seberapa sering, di mana), dan apakah Anda sudah menguji restore nyata, bukan sekadar “kita punya snapshot”?

Self-hosting hanya bekerja baik ketika jawaban ini solid. Penerapan terkelola paling baik bila Anda ingin platform menangani pekerjaan operasional yang berlanjut.

Menjamin masa depan

Putuskan bagaimana Anda akan pindah nanti jika perlu.

- Dapatkah Anda menjelaskan, dalam satu halaman, bagaimana bermigrasi ke cloud lain atau kembali on-prem, termasuk pemindahan database dan cutover DNS?

- Apakah Anda tahu monitoring apa yang dibutuhkan (uptime, error, performa) dan siapa yang mendapat alert?

Contoh: jika Anda membangun alat internal di AppMaster dan mengharapkan audit tahun depan, Anda mungkin mengekspor dan menjalankannya di lingkungan terkontrol perusahaan. Jika risiko utama adalah rilis lambat, hosting terkelola dengan rutinitas rollback yang jelas bisa menjadi pilihan lebih aman.

Skenario contoh: alat internal dengan kekhawatiran kepatuhan

Tim operasi kecil ingin alat admin internal untuk dukungan pelanggan: mencari pelanggan, mereset kata sandi, mengembalikan pembayaran, dan melihat riwayat audit. Mereka bisa membangun UI dan logika cepat di alat no-code seperti AppMaster, tetapi tetap harus memilih antara ekspor dan self-hosting versus runtime terkelola.

Batasan mereka jelas. Data pelanggan sensitif, dan ada tinjauan kepatuhan yang meminta residensi jelas, kontrol akses, dan jejak audit. Di sisi lain, mereka punya waktu ops terbatas. Tidak ada yang mau on-call untuk tuning database, patching server, atau mengejar alert jam 02.00.

Mereka menjalankan daftar periksa dan memilih pembagian praktis:

- Jika kepatuhan mengizinkan runtime terkelola di wilayah yang disetujui dan mereka bisa memenuhi kebutuhan logging dan akses, mereka mulai dengan penerapan terkelola untuk mengurangi beban operasional.

- Jika reviewer mengharuskan jaringan privat, akun cloud spesifik, atau kontrol kunci enkripsi lebih ketat, mereka mengekspor dan self-host di AWS/Azure/GCP perusahaan.

Dalam kasus ini, petugas kepatuhan mengatakan produksi harus berada di akun cloud perusahaan dengan akses basis data privat dan kebijakan IAM ketat. Jadi mereka mengekspor kode sumber untuk produksi, tetapi menyimpan rencana cadangan: menggunakan runtime terkelola untuk lingkungan staging sehingga perubahan produk bisa diuji tanpa menunggu infrastruktur internal.

Untuk menghindari kekacauan di kemudian hari, mereka mendokumentasikan empat hal sejak hari pertama: wilayah target dan penyimpanan data, log dan event audit yang diperlukan, langkah rilis (siapa menyetujui, siapa deploy, aturan rollback), dan apa yang termasuk konfigurasi vs kode. Mereka juga menyimpan inventaris integrasi (Stripe, email/SMS, Telegram) dan lokasi rahasia, sehingga perpindahan masa depan (self-hosted ke terkelola, atau sebaliknya) menjadi migrasi terkontrol, bukan rebuild.

Langkah berikutnya: buat keputusan itu bertahan

Keputusan penerapan hanya membantu jika Anda bisa mengulanginya saat tertekan. Sebelum membangun lebih banyak fitur, tulis keputusan itu di satu halaman: apa yang Anda pilih, mengapa, apa yang tidak Anda lakukan, dan apa yang akan membuat Anda mempertimbangkannya kembali.

Buat praktis: 3 alasan teratas Anda (mis. kebutuhan kepatuhan, kapasitas ops yang ada, atau kecepatan pembaruan) dan 3 risiko teratas (mis. beban on-call, patching lebih lambat, atau batasan vendor). Halaman itu menjadi pemecah kebuntuan ketika opini bergeser nanti.

Selanjutnya, buat runbook kecil yang bisa diikuti rekan baru tanpa menebak:

- Cara melakukan deploy (siapa menekan, di mana berjalan, berapa lama)

- Cara rollback (tombol atau perintah apa, dan apa yang dianggap “baik”)

- Cara restore (di mana backup, bagaimana menguji restore)

- Alert apa yang penting (uptime, error, penyimpanan DB, sertifikat)

- Di mana catatan rilis disimpan (apa berubah, kapan, dan siapa menyetujui)

Pilih tanggal review setelah siklus rilis nyata pertama Anda. Waktu yang baik adalah 2–4 minggu setelah pengguna mulai bergantung pada aplikasi. Tanyakan: apakah pembaruan terasa aman, apakah insiden ditangani lancar, dan apakah tim lebih banyak mengirim fitur atau mengurus operasional?

Jika Anda menggunakan AppMaster, lakukan perbandingan langsung antara mengekspor untuk self-hosting dan menerapkan ke runtime terkelola menggunakan daftar periksa yang sama, terutama di area bukti kepatuhan, siapa yang memegang patching, dan seberapa cepat Anda perlu mengirimkan perubahan. Untuk cara cepat mempilot kedua jalur, AppMaster (appmaster.io) dibuat agar Anda bisa membangun aplikasi penuh lalu memilih antara penerapan terkelola dan ekspor sumber berdasarkan batasan operasi Anda.

Akhirnya, jalankan pilot kecil end-to-end: bangun satu aplikasi sederhana, deploy, lakukan satu rollback, dan pulihkan dari backup sekali. Jika itu terasa menyakitkan, pilihan penerapan Anda mungkin perlu disesuaikan.

FAQ

Managed cloud deployment biasanya pilihan bawaan terbaik jika Anda ingin meluncurkan cepat dan tidak punya waktu khusus untuk patching, monitoring, dan on-call. Ini mengurangi jumlah bagian yang harus Anda kelola sendiri dan sering menurunkan risiko operasional di beberapa bulan pertama.

Self-hosting berarti Anda memiliki runtime dan pekerjaan di sekitarnya: server, jaringan, pembaruan keamanan, monitoring, backup, restore, dan respons insiden. Managed deployment memindahkan banyak pekerjaan infrastruktur harian itu ke penyedia, sementara Anda tetap mengendalikan perilaku aplikasi dan keputusan rilis.

Kebutuhan kepatuhan yang biasanya mendorong tim ke self-hosting meliputi: keharusan mengendalikan residensi data di negara tertentu atau akun cloud tertentu, mengelola kunci enkripsi sendiri, menerapkan aturan jaringan privat, atau memenuhi persyaratan bukti audit yang ketat. Jika batasan itu tidak dapat dinegosiasikan, mulailah dari sana dan rencanakan kepemilikan operasionalnya dari awal.

Mulailah dengan daftar kejadian yang harus Anda tangkap—seperti percobaan login, perubahan izin, tindakan admin, ekspor data, dan penghapusan. Tentukan retensi, siapa yang dapat mengakses log, dan apakah log harus immutable karena detail itu memengaruhi penyimpanan, kontrol akses, dan cara Anda menjawab auditor.

Tes termudah: tunjuk siapa yang merespon outage jam 02.00 dan bagaimana layanan dipulihkan. Jika Anda tidak bisa menanggung notifikasi, patching, dan recovery database secara andal, managed deployment biasanya pilihan yang lebih sehat sampai ada kepemilikan dan runbook yang jelas.

Deployment terkelola cenderung membuat rilis dan rollback lebih rutin karena permukaan deploy yang lebih kecil. Self-hosting bisa sama cepatnya, tetapi hanya jika Anda sudah memiliki proses build, deploy, dan rollback yang andal—terskrip, teruji, dan dapat dijalankan saat tekanan.

Perlakukan konfigurasi terpisah dari kode sehingga Anda dapat mengubah kunci dan pengaturan tanpa membangun ulang semuanya. Tentukan satu sumber kebenaran untuk variabel lingkungan dan rahasia, batasi siapa yang dapat mengeditnya, dan jaga dev, staging, dan prod konsisten untuk menghindari masalah yang hanya muncul di produksi.

Hosting terkelola mungkin lebih mahal per bulan, tetapi sering menghemat banyak waktu staf untuk patching, monitoring, backup, dan respons insiden. Self-hosting bisa terlihat lebih murah secara angka infrastruktur, tapi biaya tersembunyi adalah tenaga kerja dan risiko pemulihan yang lambat saat terjadi masalah.

Cadangan yang tidak pernah dipulihkan bukanlah rencana — jadwalkan tes pemulihan dan tulis runbook singkat. Juga tentukan aturan rollback yang mencakup perubahan database, karena mengembalikan kode itu mudah sementara membalikkan perubahan data yang tidak kompatibel bisa menyakitkan.

Bangun pilot kecil dan ukur berapa lama waktu untuk deploy, rollback, dan restore dari backup sekali. Dengan AppMaster, Anda bisa membuat aplikasi dengan alat no-code dan menjaga fleksibilitas dengan mendeploy di runtime terkelola dulu, lalu mengekspor kode sumber nanti jika kepatuhan baru mengharuskannya.