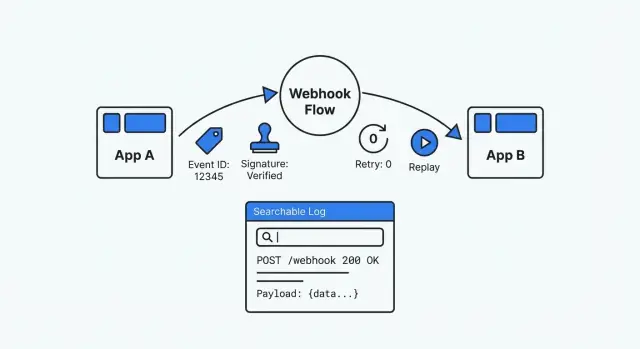

Debug integrasi webhook: tanda tangan, percobaan ulang, replay, dan log peristiwa

Pelajari cara men-debug integrasi webhook dengan menstandarkan tanda tangan, menangani retry dengan aman, mengaktifkan replay, dan menyimpan log peristiwa yang mudah dicari.

Mengapa integrasi webhook sering menjadi kotak hitam

Webhook pada dasarnya adalah satu aplikasi memanggil aplikasi Anda ketika sesuatu terjadi. Penyedia pembayaran memberi tahu “pembayaran berhasil”, alat formulir mengirim “pengiriman baru”, atau CRM melaporkan “deal diperbarui”. Terlihat sederhana sampai sesuatu rusak dan Anda menyadari tidak ada layar untuk dibuka, tidak ada riwayat jelas, dan tidak ada cara aman untuk memutar ulang apa yang terjadi.

Itulah mengapa masalah webhook sangat membuat frustrasi. Permintaan tiba (atau tidak). Sistem Anda memprosesnya (atau gagal). Sinyal pertama sering berupa tiket samar seperti “pelanggan tidak bisa checkout” atau “status tidak berubah”. Jika penyedia mencoba ulang, Anda bisa mendapatkan duplikat. Jika mereka mengubah field payload, parser Anda bisa rusak hanya untuk beberapa akun.

Gejala umum:

- Event “hilang” di mana Anda tidak bisa memastikan apakah tidak pernah dikirim atau hanya tidak diproses

- Pengiriman duplikat yang menghasilkan efek samping ganda (dua faktur, dua email, dua perubahan status)

- Perubahan payload (field baru, field hilang, tipe salah) yang hanya gagal kadang-kadang

- Pemeriksaan tanda tangan yang lolos di satu lingkungan dan gagal di lingkungan lain

Setup webhook yang mudah di-debug berlawanan dengan tebak-tebakan. Ia dapat dilacak (Anda bisa menemukan setiap pengiriman dan apa yang Anda lakukan dengannya), dapat diulang (Anda bisa replay event masa lalu dengan aman), dan dapat diverifikasi (Anda bisa membuktikan keaslian dan hasil pemrosesan). Ketika seseorang bertanya “apa yang terjadi pada event ini?”, Anda harus bisa menjawab dengan bukti dalam beberapa menit.

Jika Anda membangun aplikasi di platform seperti AppMaster, mindset ini menjadi lebih penting. Logika visual mudah berubah, tetapi Anda tetap membutuhkan riwayat event yang jelas dan replay yang aman agar sistem eksternal tidak berubah menjadi kotak hitam.

Data minimum yang Anda butuhkan untuk membuat webhook dapat diamati

Saat Anda men-debug di bawah tekanan, Anda butuh dasar yang sama setiap kali: sebuah catatan yang dapat dipercaya, dapat dicari, dan dapat diputar ulang. Tanpa itu, setiap webhook menjadi misteri terpisah.

Tentukan apa arti satu “event” webhook di sistem Anda. Perlakukan seperti kuitansi: satu permintaan masuk = satu event yang disimpan, meskipun pemrosesan terjadi kemudian.

Setidaknya, simpan:

- Event ID: gunakan ID penyedia bila tersedia; jika tidak, buat sendiri.

- Data penerimaan terpercaya: kapan Anda menerimanya, dan siapa pengirimnya (nama penyedia, endpoint, IP jika Anda menyimpannya). Simpan

received_atterpisah dari stempel waktu di dalam payload. - Status pemrosesan plus alasan singkat: gunakan set status kecil (received, verified, handled, failed) dan simpan alasan kegagalan singkat.

- Request mentah dan tampilan ter-parse: simpan body dan header mentah persis seperti diterima (untuk audit dan pengecekan tanda tangan), plus tampilan JSON yang sudah diparse untuk pencarian dan dukungan.

- Kunci korelasi: satu atau dua field yang mudah dicari (order_id, invoice_id, user_id, ticket_id).

Contoh: penyedia pembayaran mengirim “payment_succeeded” tapi pelanggan Anda masih tercatat belum terbayar. Jika log event Anda menyertakan request mentah, Anda bisa memastikan tanda tangan dan melihat jumlah dan mata uang tepatnya. Jika juga menyertakan invoice_id, tim dukungan bisa menemukan event dari invoice, melihat statusnya “failed”, dan memberi engineering alasan error yang jelas.

Di AppMaster, pendekatan praktis adalah tabel “WebhookEvent” di Data Designer, dengan Business Process yang memperbarui status saat setiap langkah selesai. Alatnya bukan poinnya; catatan yang konsisten-lah yang penting.

Standarisasi struktur event agar log mudah dibaca

Jika setiap penyedia mengirim bentuk payload berbeda, log Anda akan terasa berantakan. Envelope event yang stabil membuat debug lebih cepat karena Anda bisa memindai field yang sama setiap kali, bahkan ketika datanya berubah.

Envelope yang berguna biasanya mencakup:

id(id event unik)type(nama event yang jelas sepertiinvoice.paid)created_at(ketika event terjadi, bukan ketika Anda menerimanya)data(payload bisnis)version(mis.v1)

Berikut contoh sederhana yang bisa Anda log dan simpan apa adanya:

{

"id": "evt_01H...",

"type": "payment.failed",

"created_at": "2026-01-25T10:12:30Z",

"version": "v1",

"correlation": {"order_id": "A-10492", "customer_id": "C-883"},

"data": {"amount": 4990, "currency": "USD", "reason": "insufficient_funds"}

}

Pilih satu gaya penamaan (snake_case atau camelCase) dan patuhi. Tegaskan juga konsistensi tipe: jangan sesekali membuat amount string dan di lain waktu angka.

Versioning adalah jaring pengaman Anda. Ketika perlu mengubah field, terbitkan v2 sambil menjaga v1 tetap berfungsi untuk sementara. Ini mencegah insiden dukungan dan membuat upgrade lebih mudah di-debug.

Verifikasi tanda tangan yang konsisten dan dapat dites

Tanda tangan menjaga endpoint webhook Anda dari menjadi pintu terbuka. Tanpa verifikasi, siapa pun yang mengetahui URL Anda bisa mengirim event palsu, dan penyerang bisa mencoba memodifikasi request asli.

Polanya yang paling umum adalah signature HMAC dengan secret bersama. Pengirim menandatangani body request mentah (yang terbaik) atau string kanonik. Anda menghitung ulang HMAC dan membandingkannya. Banyak penyedia menyertakan timestamp dalam yang mereka tandatangani sehingga request yang disadap tidak bisa diputar ulang nanti.

Rutin verifikasi harus membosankan dan konsisten:

- Baca body mentah persis seperti diterima (sebelum parsing JSON).

- Hitung ulang signature menggunakan algoritma penyedia dan secret Anda.

- Bandingkan dengan fungsi waktu-konstan.

- Tolak timestamp yang terlalu lama (gunakan jendela singkat, mis. beberapa menit).

- Fail closed: jika ada yang hilang atau rusak, anggap tidak valid.

Buat agar mudah dites. Taruh verifikasi dalam satu fungsi kecil dan tulis tes dengan sampel known-good dan known-bad. Pemborosan waktu umum adalah menandatangani JSON yang sudah diparse alih-alih byte mentah.

Rencanakan rotasi secret sejak hari pertama. Dukung dua secret aktif selama transisi: coba yang terbaru dulu, lalu fallback ke secret sebelumnya.

Ketika verifikasi gagal, log cukup informasi untuk debug tanpa membocorkan secret: nama penyedia, timestamp (dan apakah terlalu tua), versi signature, request/correlation ID, dan hash singkat dari body mentah (bukan body itu sendiri).

Retry dan idempotensi tanpa efek samping duplikat

Retry adalah normal. Penyedia mencoba ulang saat timeout, gangguan jaringan, atau respons 5xx. Bahkan jika sistem Anda sudah melakukan pekerjaan, penyedia mungkin tidak menerima respons Anda tepat waktu, sehingga event yang sama bisa muncul lagi.

Tentukan sejak awal respons apa yang berarti “retry” vs “stop”. Banyak tim menggunakan aturan seperti:

- 2xx: diterima, hentikan retry

- 4xx: masalah konfigurasi atau request, biasanya hentikan retry

- 408/429/5xx: kegagalan sementara atau rate limit, coba ulang

Idempotensi berarti Anda dapat menangani event yang sama lebih dari sekali tanpa mengulangi efek samping (mengenakan biaya dua kali, membuat pesanan duplikat, mengirim dua email). Perlakukan webhook sebagai pengiriman at-least-once.

Polanya praktis adalah menyimpan ID unik setiap incoming event beserta hasil pemrosesan. Pada pengiriman ulang:

- Jika sebelumnya berhasil, kembalikan 2xx dan tidak melakukan apa-apa.

- Jika sebelumnya gagal, ulangi pemrosesan internal (atau kembalikan status yang dapat di-retry).

- Jika sebelumnya sedang diproses, hindari kerja paralel dan kembalikan respons singkat “accepted”.

Untuk retry internal, gunakan exponential backoff dan batasi jumlah percobaan. Setelah cap tercapai, pindahkan event ke status “perlu tinjauan” dengan error terakhir. Di AppMaster, ini cocok dengan tabel kecil untuk ID event dan status, plus Business Process yang menjadwalkan retry dan merutekan kegagalan berulang.

Alat replay yang membantu tim dukungan memperbaiki masalah dengan cepat

Retry bersifat otomatis. Replay bersifat disengaja.

Alat replay mengubah “kami pikir itu dikirim” menjadi tes yang dapat diulang dengan payload yang sama persis. Ia juga hanya aman ketika dua hal benar: idempotensi dan jejak audit. Idempotensi mencegah double charge, double shipping, atau double emailing. Jejak audit menunjukkan apa yang diputar ulang, siapa yang melakukannya, dan apa hasilnya.

Single-event replay vs replay rentang waktu

Single-event replay adalah kasus dukungan umum: satu pelanggan, satu event gagal, kirim ulang setelah perbaikan. Replay rentang waktu untuk insiden: outage penyedia di jendela tertentu dan Anda perlu mengirim ulang semua yang gagal.

Jaga pemilihan sederhana: filter berdasarkan tipe event, rentang waktu, dan status (failed, timed out, atau delivered tapi tidak diakui), lalu replay satu event atau batch.

Pengaman yang mencegah kecelakaan

Replay harus kuat, tapi tidak berbahaya. Beberapa pengaman membantu:

- Akses berbasis peran

- Batas kecepatan per tujuan

- Catatan alasan yang wajib disimpan pada jejak audit

- Persetujuan opsional untuk replay batch besar

- Mode dry-run yang memvalidasi tanpa mengirim

Setelah replay, tampilkan hasil di samping event asli: sukses, masih gagal (dengan error terbaru), atau diabaikan (duplikat terdeteksi lewat idempotensi).

Log peristiwa yang berguna saat insiden

Saat webhook rusak selama insiden, Anda butuh jawaban dalam hitungan menit. Log yang baik menceritakan kisah jelas: apa yang tiba, apa yang Anda lakukan dengannya, dan di mana terhenti.

Simpan request mentah persis seperti diterima: timestamp, path, method, header, dan body mentah. Payload mentah itu adalah ground truth ketika vendor mengubah field atau parser Anda salah membaca data. Mask-kan nilai sensitif sebelum menyimpan (authorization header, token, dan data personal atau pembayaran yang tidak Anda perlukan).

Data mentah saja tidak cukup. Juga simpan tampilan ter-parse yang dapat dicari: tipe event, external event ID, identifier customer/account, ID objek terkait (invoice_id, order_id), dan internal correlation ID Anda. Ini memungkinkan dukungan menemukan “semua event untuk customer 8142” tanpa membuka setiap payload.

Selama pemrosesan, pertahankan timeline langkah singkat dengan penamaan konsisten, misalnya: “validated signature”, “mapped fields”, “checked idempotency”, “updated records”, “queued follow-ups”.

Retensi penting. Simpan riwayat cukup untuk menangani delay nyata dan perselisihan, tapi jangan menimbun selamanya. Pertimbangkan menghapus atau meng-anonimkan payload mentah lebih dulu sementara metadata ringan disimpan lebih lama.

Langkah demi langkah: bangun pipeline webhook yang mudah di-debug

Bangun receiver seperti pipeline kecil dengan checkpoint yang jelas. Setiap request menjadi event yang disimpan, setiap run pemrosesan menjadi sebuah percobaan, dan setiap kegagalan menjadi dapat dicari.

Receiver pipeline

Perlakukan endpoint HTTP semata-mata sebagai intake. Lakukan pekerjaan minimum di awal, kemudian pindahkan pemrosesan ke worker agar timeout tidak berubah menjadi perilaku misterius.

- Tangkap header, body mentah, timestamp penerimaan, dan penyedia.

- Verifikasi tanda tangan (atau simpan status “failed verification” yang jelas).

- Masukkan ke antrian pemrosesan dengan kunci ID event yang stabil.

- Proses di worker dengan pengecekan idempotensi dan aksi bisnis.

- Catat hasil akhir (sukses/gagal) dan pesan error yang berguna.

Dalam praktik, Anda akan menginginkan dua catatan inti: satu baris per webhook event, dan satu baris per percobaan pemrosesan.

Model event yang solid mencakup: event_id, provider, received_at, signature_status, payload_hash, payload_json (atau payload mentah), current_status, last_error, next_retry_at. Rekaman percobaan dapat menyimpan: attempt_number, started_at, finished_at, http_status (jika relevan), error_code, error_text.

Setelah data ada, tambahkan halaman admin kecil agar dukungan dapat mencari berdasarkan event ID, customer ID, atau rentang waktu, dan memfilter berdasarkan status. Buat simpel dan cepat.

Set alert pada pola, bukan kegagalan satu-off. Misalnya: “provider gagal 10 kali dalam 5 menit” atau “event tersangkut di failed”.

Ekspektasi pengirim

Jika Anda mengendalikan sisi pengirim, standarkan tiga hal: selalu sertakan event ID, selalu tandatangani payload dengan cara yang sama, dan publikasikan kebijakan retry secara gamblang. Ini mencegah bolak-balik tanpa akhir ketika partner bilang “kami mengirim” sementara sistem Anda menunjukkan tidak ada apa-apa.

Contoh: webhook pembayaran dari 'failed' ke 'fixed' dengan replay

Polanya umum: webhook Stripe yang melakukan dua hal: membuat record Order, lalu mengirim receipt lewat email/SMS. Terlihat sederhana sampai satu event gagal dan tidak ada yang tahu apakah pelanggan ditagih, apakah order dibuat, atau apakah receipt terkirim.

Kegagalan realistis: Anda merotasi signing secret Stripe. Selama beberapa menit, endpoint Anda masih memverifikasi dengan secret lama, sehingga Stripe mengirim event tetapi server Anda menolak dengan 401/400. Dashboard menampilkan “webhook failed”, sementara log aplikasi Anda hanya mengatakan “invalid signature”.

Log yang baik membuat penyebabnya jelas. Untuk event yang gagal, record harus menampilkan event ID stabil plus detail verifikasi yang cukup untuk menemukan ketidaksesuaian: versi signature, timestamp signature, hasil verifikasi, dan alasan penolakan yang jelas (secret salah vs drift timestamp). Saat rotasi, juga berguna mencatat secret mana yang dicoba (mis. “current” vs “previous”), bukan secret mentah.

Setelah secret diperbaiki dan kedua “current” dan “previous” diterima untuk jendela singkat, Anda masih harus menangani antrean yang tertinggal. Alat replay mengubah itu menjadi tugas cepat:

- Temukan event dengan event_id.

- Konfirmasi alasan kegagalan sudah terselesaikan.

- Replay event.

- Verifikasi idempotensi: Order dibuat sekali, receipt dikirim sekali.

- Tambahkan hasil replay dan timestamp ke tiket.

Kesalahan umum dan cara menghindarinya

Sebagian besar masalah webhook terasa misterius karena sistem hanya merekam error akhir. Perlakukan setiap pengiriman seperti laporan insiden kecil: apa yang tiba, keputusan yang Anda ambil, dan apa yang terjadi selanjutnya.

Beberapa kesalahan berulang:

- Hanya melog exception alih-alih seluruh siklus hidup (received, verified, queued, processed, failed, retried)

- Menyimpan payload dan header lengkap tanpa masking, lalu menemukan bahwa Anda menangkap secret atau data personal

- Menangani retry seperti event baru, menyebabkan double charge atau pesan duplikat

- Mengembalikan 200 OK sebelum event disimpan secara durabel, sehingga dashboard tampak hijau sementara pekerjaan mati nanti

Perbaikan praktis:

- Simpan record request minimal yang dapat dicari plus perubahan status.

- Mask field sensitif secara default dan batasi akses ke payload mentah.

- Terapkan idempotensi di level basis data, bukan hanya di kode.

- Acknowledge hanya setelah event tersimpan dengan aman.

- Bangun replay sebagai alur resmi, bukan skrip sekali jalan.

Jika Anda menggunakan AppMaster, potongan-potongan ini cocok secara natural di platform: tabel event di Data Designer, Business Process berbasis status untuk verifikasi dan pemrosesan, serta UI admin untuk pencarian dan replay.

Daftar periksa cepat dan langkah selanjutnya

Targetkan dasar yang sama setiap kali:

- Setiap event memiliki event_id unik, dan Anda menyimpan payload mentah sebagaimana diterima.

- Verifikasi tanda tangan dijalankan pada setiap request, dan kegagalan menyertakan alasan yang jelas.

- Retry dapat diprediksi, dan handler bersifat idempotent.

- Replay dibatasi untuk peran yang berwenang dan menyisakan jejak audit.

- Log dapat dicari berdasarkan event_id, provider id, status, dan waktu, dengan ringkasan singkat “apa yang terjadi”.

Kehilangan salah satu saja masih bisa mengubah integrasi menjadi kotak hitam. Jika Anda tidak menyimpan payload mentah, Anda tidak bisa membuktikan apa yang dikirim penyedia. Jika kegagalan tanda tangan tidak spesifik, Anda akan membuang waktu berjam-jam berdebat tentang siapa yang salah.

Jika Anda ingin membangun ini cepat tanpa menulis setiap komponen secara manual, AppMaster (appmaster.io) dapat membantu Anda menyusun model data, alur pemrosesan, dan UI admin di satu tempat, sambil tetap menghasilkan kode sumber nyata untuk aplikasi akhir.