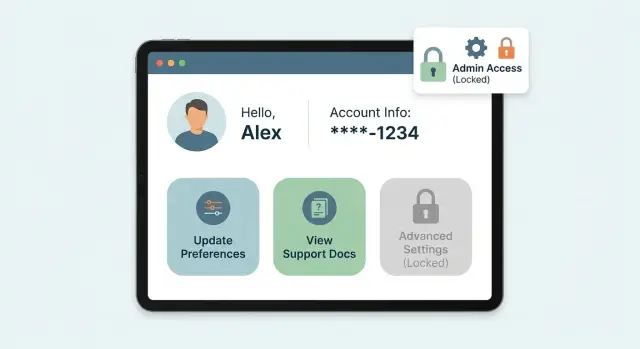

स्व-सेवा ग्राहक पोर्टल: डेटा सुरक्षित रूप से दिखाएँ, एडमिन सुरक्षित रखें

सीखें कि कैसे एक स्व-सेवा ग्राहक पोर्टल डिज़ाइन करें जो ग्राहकों को केवल आवश्यक जानकारी दिखाए, मुख्य क्रियाओं का समर्थन करे, और आंतरिक एडमिन वर्कफ़्लोज़ को सुरक्षित रखे।

स्व-सेवा पोर्टल किस समस्या को हल करना चाहिए

स्व-सेवा ग्राहक पोर्टल आपके बिज़नेस सिस्टम्स के लिए एक छोटा, केंद्रित फ्रोंट-डोर है। यह ग्राहकों को वह देखने देता है जो उन्होंने खरीदा या अनुरोध किया है, और कुछ सुरक्षित कार्य स्वयं करने की अनुमति देता है। यह आपके आंतरिक एडमिन ऐप की नकल नहीं होना चाहिए और न ही यह आपकी टीम जो कुछ देख सकती है, सब कुछ दिखाना चाहिए।

आंतरिक डेटा सीधे दिखाना जोखिमभरा है क्योंकि वह आमतौर पर स्टाफ के लिए डिज़ाइन किया जाता है, ग्राहकों के लिए नहीं। एक "Orders" तालिका में आंतरिक नोट्स, फ्रॉड फ़्लैग, सप्लायर लागत, कर्मचारी नाम, या अन्य ग्राहकों के लिंक शामिल हो सकते हैं। कुछ फ़ील्ड छिपाने के बावजूद संवेदनशील जानकारी मिस होना आसान है, और बाद में यह बताना मुश्किल हो सकता है कि ग्राहक ने उसे कैसे देखा।

लक्ष्य सरल है: सपोर्ट टिकट कम करने के लिए पर्याप्त दृश्यता दें बिना ओवरशेयर किए या नए सुरक्षा समस्याएं पैदा किए। ग्राहक आमतौर पर कुछ स्पष्ट सवालों के जवाब चाहते हैं: वर्तमान स्थिति क्या है? पिछली बार से क्या बदला? आप मुझसे क्या चाहते हैं? अगला कदम कब है?

पोर्टल उपयोगकर्ता अपेक्षाकृत विभिन्न होते हैं जितना कई टीमें सोचती हैं। आपके पास एक खरीदार हो सकता है जो चालान का भुगतान करता है, एक अनुरोधकर्ता जो सर्विस टिकट खोलता है, और एक ग्राहक-पक्ष का एडमिन जो उनकी कंपनी प्रोफ़ाइल, उपयोगकर्ताओं या लोकेशन्स का प्रबंधन करता है। ये सभी एक ही ग्राहक से संबंधित हैं, पर उन्हें अलग एक्सेस की ज़रूरत होती है।

एक ठोस उदाहरण: यदि कोई पूछता है, "मेरा डिलिवरी कहाँ है?" तो पोर्टल को शिपमेंट स्थिति, डिलीवरी पता, और उपलब्ध होने पर प्रूफ़ ऑफ़ डिलिवरी दिखाना चाहिए। यह आपके वेयरहाउस पिक लिस्ट, आंतरिक एस्केलेशन नोट्स, या कर्मचारी चैट हिस्ट्री को एक्सपोज़ नहीं करना चाहिए।

पोर्टल को अपने आप में एक प्रोडक्ट सतह के रूप में ट्रीट करें: कस्टमर‑फर्स्ट के लिए डिज़ाइन किए गए साफ स्क्रीन, डेटा व्यू, और कार्रवाइयाँ—ना कि आंतरिक वर्कफ़्लो का मिरर।

तय करें कि ग्राहक क्या देखें और क्या करें

एक स्व-सेवा ग्राहक पोर्टल सबसे अच्छा तब काम करता है जब वह उन्हीं सवालों का जवाब देता है जो आपका सपोर्ट टीम पूरे दिन पाती है। 20 से 50 हालिया टिकट या चैट थ्रेड निकालें और उन्हें इरादा के अनुसार ग्रुप करें। आप अभी पूरा डैशबोर्ड डिज़ाइन नहीं कर रहे—आप चुन रहे हैं कि क्या एक्सपोज़ किया जाए ताकि ग्राहक बिना एडमिन वर्कफ़्लो छुए स्वयं मदद कर सकें।

सामान्य उच्च-वॉल्यूम श्रेणियाँ हैं: स्थिति जाँच (ऑर्डर, प्रोजेक्ट, केस), चालान और भुगतान, कंपनी और संपर्क अपडेट, शेड्यूलिंग या परिवर्तनों के अनुरोध, और दस्तावेज़ डाउनलोड (रसीदें, कॉन्ट्रैक्ट, रिपोर्ट)।

प्रत्येक श्रेणी के लिए, न्यूनतम डेटा पहचानें जो भरोसेमंद तरीके से जवाब दे सके। "भरोसेमंद" मायने रखता है: अगर कर्मचारी अक्सर किसी फील्ड को मैन्युअली सही करते हैं, तो उसे अभी न दिखाएँ। विश्वसनीय छोटे सेट के साथ शुरू करें, जैसे वर्तमान स्थिति, अंतिम अपडेट समय, चालान कुल, देय तिथि, डिलीवरी विंडो, और ट्रैकिंग नंबर।

आगे, कुछ ग्राहक कार्रवाइयाँ चुनें जो बैक-एंड और बैक-फोर्थ कम करें। अच्छे पोर्टल एक्शन सरल, उलटने योग्य, और ऑडिट करने में आसान होते हैं: चालान का भुगतान, बिलिंग विवरण अपडेट करना, दस्तावेज़ अपलोड करना, परिवर्तन का अनुरोध करना, या बंद टिकट फिर से खोलना। यदि कोई कार्रवाई जटिल आंतरिक स्टेप्स ट्रिगर करती है, तो इसे सीधे नियंत्रण के रूप में न दें—इसे एक अनुरोध के रूप में एक्सपोज़ करें।

साथ ही लिखें कि क्या आंतरिक ही रहना चाहिए। सामान्य "न दिखाने योग्य" फ़ील्ड में स्टाफ नोट्स, आंतरिक स्थिति (जैसे फ्रॉड चेक या मार्जिन फ़्लैग), आंतरिक ओनर नाम, एस्केलेशन टैग, और कोई भी फ़ील्ड जो प्रक्रिया की कमजोरियाँ प्रकट करती है, शामिल हैं।

एक व्यावहारिक परीक्षण: यदि आप किसी फील्ड को ग्राहक को ईमेल में पेस्ट नहीं करेंगे, तो उसे पोर्टल में नहीं दिखाना चाहिए।

स्पष्ट सीमाएँ निर्धारित करें: रोल्स, टेनेन्सी, और डेटा स्कोप

एक ग्राहक पोर्टल तभी काम करता है जब नियम सरल हों: उपयोगकर्ता कौन है, वे किस संगठन से हैं, और वे किस डेटा को छू सकते हैं। यदि आप उन सीमाओं को सही पाते हैं, तो बाकी सब (स्क्रीन, बटन, API) सुरक्षित बन जाते हैं।

ऐसे रोल्स से शुरुआत करें जो वास्तविक व्यवहार से मेल खाते हों। अधिकांश पोर्टल को तीन स्तरों की आवश्यकता होती है: सार्वजनिक (लॉगिन नहीं), ऑथेंटिकेटेड ग्राहक उपयोगकर्ता, और एक ग्राहक-एडमिन रोल जो अपनी कंपनी में लोगों का प्रबंधन कर सकता है। ग्राहक-एडमिन को सिर्फ ग्राहक कार्यों पर केंद्रित रखें जैसे teammates को आमंत्रित करना या नोटिफिकेशन प्रेफरेंस सेट करना। अपने आंतरिक एडमिन वर्कफ़्लो अलग रखें।

टेनेन्सी अनिवार्य रेखा है। पोर्टल में दिखने वाला हर रिकॉर्ड एक tenant पहचानकर्ता जैसे account_id या organization_id से जुड़ा होना चाहिए, और हर क्वेरी को डिफ़ॉल्ट रूप से उस टेनेन्ट से फ़िल्टर करना चाहिए। यही पोर्टल एक्सेस कंट्रोल का दिल है और यह सबसे बुरी स्थिति को रोकता है: किसी ग्राहक द्वारा दूसरे ग्राहक का डेटा देखना।

रिकॉर्ड-स्तर के नियम उसके बाद आते हैं। एक ही संगठन के अंदर भी हर किसी को सब कुछ नहीं दिखना चाहिए। एक सरल तरीका है रिकॉर्ड को एक ओनर (created_by) और एक टीम या विभाग से जोड़ना। उदाहरण के लिए, एक ग्राहक उपयोगकर्ता केवल वे टिकट देख सकता है जो उन्होंने खोले, जबकि एक ग्राहक-एडमिन संगठन के सभी टिकट देख सकता है।

फ़ील्ड-स्तर के नियम अंतिमगार्डरेल हैं। कभी-कभी ग्राहक एक इनवॉइस देख सकता है लेकिन उसे आंतरिक नोट्स, लागत मूल्य, जोखिम फ़्लैग या स्टाफ-ओनली संपर्क विवरण कभी नहीं दिखने चाहिए। इन्हें सिर्फ UI में छिपाए गए आइटम न मानें—इन्हें अलग "पोर्टल-सेफ" फ़ील्ड समझें।

यदि आपको स्कोप लिखकर रखना है, तो इसे संक्षेप नियम के रूप में रखें:

- Public: एक लॉगिन प्रॉम्प्ट और सिर्फ़ सचमुच सार्वजनिक पेज

- Customer user: अपने ऑर्डर, इनवॉइस, और टिकट पढ़ें; सीमित फ़ील्ड अपडेट करें

- Customer-admin: ऊपर के साथ-साथ उपयोगकर्ता और कंपनी प्रोफ़ाइल प्रबंधित करें

- Internal admin: अनुमोदन, संपादन, रिफंड, और अपवादों तक पूर्ण एक्सेस

पोर्टल व्यू के लिए सुरक्षित डेटा मॉडल डिज़ाइन करें

पोर्टल तब असफल होता है जब वह "सही" रिकॉर्ड तो दिखाता है पर उसका अर्थ गलत होता है। आंतरिक तालिकाएँ स्टाफ वर्कफ़्लो, ऑडिट और एज केस के लिए बनी होती हैं; पोर्टल स्क्रीन उन ग्राहकों के लिए बने होते हैं जो तेज़ उत्तर और साफ़ कार्रवाइयाँ चाहते हैं। इन्हें दो अलग मॉडल की तरह ट्रीट करें।

एक समर्पित पोर्टल व्यू मॉडल बनाएं, भले ही वह आपकी आंतरिक डेटा का कुछ हिस्सा ही मिरर करे। यह एक डेटाबेस व्यू, एक रीड मॉडल, या इवेंट्स से भरी अलग तालिका हो सकती है। प्रमुख बात यह है कि पोर्टल फ़ील्ड क्यूरेटेड, स्थिर और एक्सपोज़ करने के लिए सुरक्षित हों।

आंतरिक वर्कफ़्लो स्टेट्स अक्सर गढ़बड़ होते हैं: "PendingReview", "BackofficeHold", "RetryPayment", "FraudCheck"। ग्राहकों को इसकी ज़रूरत नहीं है। कई आंतरिक स्टेट्स को छोटे सेट में मैप करें जो ग्राहक‑फ्रेंडली हों।

उदाहरण के लिए, एक ऑर्डर के 12 आंतरिक स्टेट्स हो सकते हैं, पर पोर्टल को सिर्फ यह चाहिए:

- Processing

- Shipped

- Delivered

- Action needed

- Canceled

सर्वप्रथम सारांश पसंद करें, फिर मांग पर विवरण दें। एक लिस्ट पेज को आवश्यक बातें दिखानी चाहिए (स्टेटस, अंतिम अपडेट, कुल, संदर्भ)। डिटेल पेज पर लाइन आइटम, अटैचमेंट, या इवेंट हिस्ट्री दिखा सकते हैं। इससे आकस्मिक लीक कम होते हैं और पेज तेज़ रहते हैं।

फॉर्मेटिंग सुसंगत और समझने लायक रखें। पूरे पोर्टल में एक ही तारीख़ फॉर्मैट उपयोग करें, राशियों को करंसी के साथ दिखाएँ, और किसी भी आंतरिक आइडेंटिफ़ायर से बचें जो लोगों को भ्रमित करे। यदि आपको किसी ID को दिखाना ही है तो डेटाबेस UUID की बजाय ग्राहक‑फ्रेंडली रेफरेंस दें जैसे “Invoice INV-20418”।

एक सरल परीक्षण: यदि ग्राहक पेज की स्क्रीनशॉट लेकर सपोर्ट को भेज दे, तो क्या आपकी टीम उसे बिना आंतरिक जार्गन ट्रांसलेट किए समझ जाएगी? अगर नहीं, तो पोर्टल व्यू मॉडल को तब तक परिष्कृत करें जब तक वह एक ग्राहक दस्तावेज़ जैसा न लगे।

एडमिन वर्कफ़्लो एक्सपोज़ किए बिना ग्राहक कार्रवाइयों की योजना बनाएं

पोर्टल को सिर्फ़ रीड‑ओनली विंडो नहीं होना चाहिए, पर सबसे सुरक्षित पोर्टल वह होते हैं जो ग्राहक कार्रवाइयाँ सीमित और अनुमान्य रखें जबकि ऑपरेशनल नियंत्रण आंतरिक टूल पर रहे।

ऐसी कार्रवाइयों से शुरुआत करें जिनके लिए ग्राहक पहले से सपोर्ट से मांगते हैं और जिन्हें वैलिडेट करना आसान है। सामान्य उदाहरण हैं: संपर्क विवरण और नोटिफिकेशन प्रेफरेंसेज़ अपडेट करना, चालान का भुगतान या पेमेंट मेथड अपडेट करना, पता/डिलिवरी विंडो/प्लान टियर बदलने का अनुरोध, अटैचमेंट के साथ टिकट खोलना, और चालान/रसीद डाउनलोड करना।

प्रत्येक क्रिया के लिए अनुमत ट्रांज़िशन्स परिभाषित करें। सादे स्टेट्स के बारे में सोचें: एक अनुरोध Draft, Submitted, Approved, Rejected, या Completed हो सकता है। ग्राहक इसे आगे बढ़ा सकते हैं (Draft से Submitted), पर उसे “Completed” करना नहीं चाहिए—यह अंतिम कदम एडमिन और बैक‑ऑफिस सिस्टम्स का काम है।

क्या बदला जा सकता है और कब, इसके चारों ओर स्पष्ट नियम रखें। उदाहरण के लिए, शिपमेंट Packed होने से पहले ही पता बदलने की अनुमति दें। उसके बाद पोर्टल "Edit address" से "Request change" पर स्विच कर दे, ताकि ग्राहक सीधे ऑपरेशनल डेटा नहीं बदल पाए पर अनुरोध कर सके।

अपरिवर्तनीय कार्रवाइयों के लिए अतिरिक्त पुष्टि जोड़ें। "सब्सक्रिप्शन कैंसिल करें" और "रिफंड अनुरोध" आम संभावित समस्याएँ हैं। एक दूसरा स्टेप रखें जैसे ईमेल फिर से डालना, CANCEL टाइप करना, या वन‑टाइम कोड से पुष्टि करना। संदेश स्पष्ट रखें: क्या होगा, क्या वापस नहीं किया जा सकता, और गलती होने पर किससे संपर्क करें।

हर ग्राहक‑फेसिंग कार्रवाई के लिए ऑडिट ट्रेल रखें। रिकॉर्ड करें किसने किया (यूज़र ID), क्या किया (एक्शन नाम), क्या बदला (पहले/बाद), और कब (टाइमस्टैम्प)। यदि आप लोकेशन भी पकड़ते हैं तो IP/डिवाइस को भी स्थिर रूप से रिकॉर्ड करें।

कदम‑दर‑कदम: पोर्टल लेयर बनाएं (डेटा, API, UI)

एक अच्छा पोर्टल आपके डेटाबेस में "विंडो" नहीं है। इसे एक अलग लेयर समझें: छोटे सेट के पोर्टल ऑब्जेक्ट, कुछ सीमित एक्शन्स, और UI स्क्रीन जो केवल उन सुरक्षित हिस्सों का उपयोग करती हैं।

आंतरिक स्रोतों को पोर्टल ऑब्जेक्ट में मैप करने से शुरुआत करें। आंतरिक तालिकाएँ अक्सर फ़ील्ड रखें जिन्हें ग्राहकों को कभी नहीं दिखाना चाहिए (डिस्काउंट नियम, फ्रॉड नोट्स, आंतरिक टैग)। एक पोर्टल व्यू मॉडल बनाएं जिसमें केवल ग्राहक‑जरूरत की चीजें हों, जैसे Order, Invoice, Shipment, और Support Ticket।

वास्तविक निर्माण अनुक्रम:

- पोर्टल ऑब्जेक्ट और फ़ील्ड परिभाषित करें, फिर दस्तावेज़ बनाएं कि प्रत्येक रोल क्या देख सकता है (viewer, billing contact, admin)।

- उन ऑब्जेक्ट्स के चारों ओर API endpoints बनाएं, हर अनुरोध पर चेक लागू करते हुए (tenant, ownership, status, role)।

- ग्राहक कार्यों के आधार पर UI स्क्रीन और नेविगेशन बनाएं, न कि आपके एडमिन मेनू के अनुसार।

- एक्शन्स पर मान्यकरण और दुरुपयोग नियंत्रण जोड़ें (इनपुट नियम, रेट लिमिट्स, सुरक्षित त्रुटि संदेश)।

- लॉन्च से पहले वास्तविक ग्राहक परिदृश्यों के साथ end-to-end टेस्ट करें।

एंडपॉइंट्स को परिणामों के आसपास डिज़ाइन करें। “Pay invoice” सुरक्षित है बनाम “update invoice”। “Request address change” सुरक्षित है बनाम “edit customer record”। प्रत्येक एंडपॉइंट को सत्यापित करना चाहिए कि कौन कॉल कर रहा है, वे किस टेनेन्ट से हैं, और क्या ऑब्जेक्ट अनुमत स्थिति में है।

UI के लिए, इसे सरल रखें: एक डैशबोर्ड, एक लिस्ट, और एक डिटेल पेज।

लाइव होने से पहले, ऐसे टेस्ट करें जैसे आप एक ग्राहक हों जो इसे तोड़ने की कोशिश कर रहा है: किसी अन्य अकाउंट की इनवॉइस देखने की कोशिश करें, त्वरित रूप से एक्शन दोहराएँ, अजीब इनपुट सबमिट करें, और पुराने लिंक उपयोग करें। अगर पोर्टल दबाव में भी उबाऊ रह जाए, तो यह तैयार है।

सुरक्षा के बेसिक्स जो सबसे ज़्यादा मायने रखते हैं

एक ग्राहक पोर्टल तभी काम करता है जब ग्राहक उस पर भरोसा कर सकें और आपकी टीम चैन की नींद सो सके। अधिकांश पोर्टल घटनाएँ जटिल हैक्स नहीं होतीं—वे साधारण गैप होती हैं जैसे "UI इसे छिपाता है" या "लिंक अनुमाननीय था।"

पहचान और सत्र से शुरुआत करें

अपने जोखिम के अनुसार प्रमाणीकरण का उपयोग करें। ईमेल लॉगिन के साथ एक‑बार कोड कई पोर्टल्स के लिए पर्याप्त हो सकता है। बड़े ग्राहकों के लिए SSO जोड़ें ताकि एक्सेस उनके ऑफबोर्डिंग नियमों के अनुरूप रहे।

सत्र उतने छोटे रखें कि नुकसान कम हो, पर इतने छोटे न हों कि उपयोगकर्ता बार‑बार लॉग आउट हो जाएँ। सुरक्षित कुकीज़, लॉगिन के बाद सत्र रोटेशन, और एक लॉगआउट जो वास्तव में सत्र समाप्त कर दे, उपयोग करें।

हर अनुरोध पर अधिकृतता लागू करें

UI पर एडमिन बटन छिपाने पर भरोसा न करें। हर API कॉल को यह जवाब देना चाहिए: "यह उपयोगकर्ता कौन है, और क्या वह इस सटीक रिकॉर्ड पर यह कर सकता है?" इस चेक को चलाएँ भले ही अनुरोध वैध लगे।

एक सामान्य विफलता का दृश्य यह है: ग्राहक एक इनवॉइस URL खोलता है और फिर एड्रेस बार में ID बदलकर किसी और की इनवॉइस देख लेता है। इसे रोकने के लिए सुरक्षित पहचानकर्ता (रैंडम UUIDs, क्रमिक IDs नहीं) का उपयोग करें और हर रीड/राइट पर ओनरशीप या टेनेन्ट सदस्यता सत्यापित करें।

ऑडिट लॉग्स: आपका सुरक्षा नेट

लॉगिंग सिर्फ़ सुरक्षा टीम के लिए नहीं है। यह सपोर्ट को यह उत्तर देने में मदद करता है कि "किसने यह बदला?" और आपको साबित करने में मदद करता है कि क्या हुआ।

कम से कम, लॉग इन इवेंट्स (विफलताओं सहित), संवेदनशील रिकॉर्ड्स की रीड, बदलाव (अपडेट, कैंसिल, अप्रूवल), परमिशन या रोल बदलाव, और फ़ाइल अपलोड/डाउनलोड दर्ज करें।

अटैचमेंट्स को अलग प्रोडक्ट की तरह ट्रीट करें

फ़ाइलें वही जगह हैं जहाँ पोर्टल सबसे ज़्यादा डेटा लीक करते हैं। तय करें कौन अपलोड कर सकता है, देख सकता है, बदल सकता है, और हटा सकता है, और इसे पूरे पोर्टल में सुसंगत रखें।

फ़ाइलें एक्सेस चेक के पीछे स्टोर करें, पब्लिक URLs नहीं। अपलोड को स्कैन करें, फ़ाइल प्रकार और आकार सीमा लगाएँ, और रिकॉर्ड रखें कि किसने कौन सी फ़ाइल अपलोड की। यदि किसी ग्राहक अकाउंट को बंद किया जाता है, तो उनकी फ़ाइल एक्सेस भी बंद करना सुनिश्चित करें।

सामान्य गलतियाँ और जाल

अधिकांश पोर्टल समस्याएँ बड़े हमलों की बजाय छोटे डिज़ाइन विकल्प होते हैं जो धीरे‑धीरे गलत चीज़ को एक्सपोज़ कर देते हैं या ग्राहकों को आप सोच रहे से ज़्यादा करने देते हैं।

एक सामान्य गलती आंतरिक-केवल फ़ील्ड्स को गलती से दिखाना है। आंतरिक नोट्स, स्टाफ‑ओनली टैग, और छिपी हुई स्टेट्स अक्सर ग्राहक‑मैत्री डेटा के साथ उसी रिकॉर्ड में बैठते हैं। एक पोर्टल पेज जो डेटाबेस से "सब कुछ" दिखाता है वह कुछ न कुछ लीक कर ही देगा, खासकर जब बाद में नए फ़ील्ड जोड़े जाते हैं। पोर्टल व्यूज़ को एक अलग कॉन्ट्रैक्ट मानें: सिर्फ वही फ़ील्ड चुनें जिनकी ग्राहकों को ज़रूरत है।

एक और जाल UI पर ही डेटा या बटनों को छिपाने पर भरोसा करना है। अगर बैकएंड अभी भी अनुरोध की अनुमति देता है, तो जिज्ञासु उपयोगकर्ता सीधे एंडपॉइंट को कॉल कर सकता है और डेटा पा सकता है या कार्रवाई कर सकता है। परमिशन सर्वर‑साइड लागू हों, सिर्फ़ इंटरफ़ेस पर नहीं।

टेनेन्ट लीक सबसे अधिक नुकसानदेह होते हैं और आसान से चूक जाते हैं। यह केवल एक क्वेरी फ़िल्टर की कमी का विषय हो सकता है—रिकॉर्ड ID पर फ़िल्टर लेकिन अकाउंट या संगठन से नहीं। तब कोई ग्राहक किसी दूसरे ग्राहक का ID अनुमान लगाकर उनके रिकॉर्ड देख सकता है। हमेशा पढ़ने और लिखने को टेनेन्ट द्वारा स्कोप करें, सिर्फ़ "लॉग इन" होकर नहीं।

"मददगार" ग्राहक संपादनों से सावधान रहें। ग्राहकों को राशि, स्थिति, ओनर, या तारीखें बदलने देना एडमिन वर्कफ़्लो को बाइपास कर सकता है और अनुमोदनों को तोड़ सकता है। मुख्य रिकॉर्ड को सीधे संपादित करने के बजाय अनुरोध लेकर उसे समीक्षा के लिए भेजें।

कुछ चेक जो अधिकांश समस्याओं को रोक देते हैं:

- पोर्टल‑स्पेसिफिक व्यू बनाएं जो डिफ़ॉल्ट रूप से आंतरिक फ़ील्ड्स को बाहर रखें

- हर एंडपॉइंट और क्रिया के लिए बैकएंड में एक्सेस नियम लागू करें

- हर क्वेरी को टेनेन्ट और रोल से स्कोप करें, सिर्फ़ रिकॉर्ड ID से नहीं

- ग्राहक कार्रवाइयों को सुरक्षित स्टेट चेंज या अनुरोध तक सीमित रखें

- विवादों के लिए ऑडिट ट्रेल रखें

लॉन्च से पहले त्वरित चेकलिस्ट

पोर्टल को असली उपयोगकर्ताओं के लिए खोलने से पहले, एक आख़िरी पास दो चीज़ों पर केंद्रित करें: ग्राहक क्या देख सकते हैं, और वे क्या बदल सकते हैं। अधिकांश समस्याएँ छोटे चूक से आती हैं जैसे किसी स्क्रीन पर एक फ़िल्टर का गायब होना।

दो अलग संगठनों वाले दो टेस्ट ग्राहकों के साथ dry run करें। Customer A के रूप में लॉग इन करें, Customer B का एक इनवॉइस नंबर ढूँढें, और इसे देखने की कोशिश करें—search करके, URL पैरामीटर बदलकर, या API कॉल करके। अगर आप एक बार पहुँच सकते हैं, तो आप फिर से पहुँच सकते हैं।

एक छोटा प्री‑लॉन्च चेकलिस्ट:

- टेनेन्ट आइसोलेशन: हर लिस्ट, सर्च, एक्सपोर्ट, और डिटेल पेज केवल ग्राहक के संगठन के रिकॉर्ड दिखाएँ

- फ़ील्ड हाइजीन: UI, API प्रतिक्रियाओं, एक्सपोर्ट सहित हर जगह आंतरिक फ़ील्ड निकालें (स्टाफ नोट्स, मार्जिन, आंतरिक स्टेट कोड, एडमिन‑ओनली टैग)

- सुरक्षित एक्शन्स: हर एक्शन (pay, cancel, reschedule, update details) के नियम परिभाषित करें, स्पष्ट पुष्टि दिखाएँ, और परिणाम समझने में आसान रखें

- हर रूट पर अधिकृतता: हर API एंडपॉइंट को वही परमिशन चेक दें, सिर्फ UI पर भरोसा न करें

- मॉनिटरिंग: संवेदनशील रीड्स और राइट्स लॉग करें, और तेज़ रिकॉर्ड स्कैनिंग जैसे संदिग्ध पैटर्न पर अलर्ट करें

जब यह पास हो जाए, तो आप आत्मविश्वास के साथ लॉन्च कर सकते हैं और बाद में छोटे उपयोगिता मुद्दों को ठीक कर सकते हैं बिना एडमिन वर्कफ़्लो के संरक्षण का जोखिम उठाए।

उदाहरण: एक चालान और डिलिवरी पोर्टल जो सुरक्षित रहता है

एक सामान्य पोर्टल अनुरोध सरल है: "मुझे मेरे चालान दिखाओ, मैं बकाया भुगतान कर दूँ, और डिलिवरी ट्रैक करूँ।" जोखिम भी सरल है: जैसे ही आप वही स्क्रीन एक्सपोज़ करते हैं जो आपकी टीम उपयोग करती है, ग्राहक नोट्स, फ़्लैग और स्टेट्स देखना शुरू कर देते हैं जिन्हें कंपनी से बाहर जाना नहीं चाहिए था।

यहाँ चालान और डिलिवरी पोर्टल के लिए एक सुरक्षित पैटर्न है।

ग्राहक क्या देखता है और क्या कर सकता है

ग्राहकों को एक लक्षित व्यू दें जो उनके सवालों का जवाब दे बिना यह बताए कि आपकी टीम बैक ऑफ़िस कैसे चलाती है। एक मजबूत ग्राहक व्यू में शामिल हैं: खाते के चालानों की सूची जिसमें कुल, देय तिथियाँ और भुगतान स्थिति; चालान विवरण जिसमें लाइन आइटम और कर; भुगतान इतिहास और भुगतान के बाद रसीद डाउनलोड; डिलिवरी स्थिति ट्रैकिंग इवेंट्स के साथ और अपेक्षित तिथि; और किसी विशिष्ट शिपमेंट से जुड़े "डिलिवरी समस्या रिपोर्ट करें" फॉर्म।

कार्रवाइयों के लिए, इन्हें संकीर्ण और रिकॉर्ड‑आधारित रखें: चालान का भुगतान करें, रसीद डाउनलोड करें, एक मुद्दा खोलें। प्रत्येक कार्रवाई के लिए स्पष्ट नियम हों (उदा. "Pay" केवल unpaid चालानों पर दिखाई दे, और "Report issue" केवल delivered या delayed शिपमेंट्स पर दिखे)।

क्या आंतरिक रहता है (पर वही रिकॉर्ड उपयोग करता है)

सपोर्ट और फाइनेंस वही चालान और डिलिवरियों पर काम कर सकते हैं, पर आंतरिक‑ओनली फ़ील्ड और टूल्स अलग हों: क्रेडिट रिस्क फ़्लैग और क्रेडिट लिमिट फैसले, स्टाफ टिप्पणियाँ और आंतरिक अटैचमेंट, आंतरिक कतार स्टेट्स (triage, escalations, SLA timers), और मैनुअल ओवरराइड्स जैसे रिफंड, write-off, या पता सुधार।

कुंजी यह है कि ग्राहक‑फेसिंग फ़ील्ड्स को ऑपरेशन्स फ़ील्ड्स से अलग रखें, भले ही वे एक ही अंडरलाइन रिकॉर्ड पर हों।

अगले कदम: सुरक्षित रूप से रोलआउट करें और इटरेट करें

अपने पोर्टल को एक प्रोडक्ट की तरह ट्रीट करें, डेटा डंप की तरह नहीं। सबसे सुरक्षित लॉन्च एक संकीर्ण, रीड‑ओनली स्लाइस से शुरू होता है जो शीर्ष प्रश्नों का जवाब देता है (स्थिति, इतिहास, चालान, टिकट), और फिर धीरे‑धीरे बढ़ता है जब आप देखते हैं कि लोग वास्तव में इसे कैसे उपयोग करते हैं।

एक व्यवहारिक रोलआउट पथ:

- पहले रीड‑ओनली शिप करें, स्पष्ट लेबल और टाइमस्टैम्प के साथ

- 1 या 2 कम‑जोखिम, उलटे जाने योग्य एक्शन्स जोड़ें (संपर्क विवरण अपडेट, कॉलबैक अनुरोध)

- हर एक्शन को स्पष्ट परमिशन और ऑडिट लॉग के पीछे रखें

- छोटे ग्राहक समूह के साथ रोल आउट करें, फिर चरणबद्ध रूप से पहुंच बढ़ाएँ

- हर बदलाव के बाद एक्सेस नियम की समीक्षा करें, सिर्फ लॉन्च पर नहीं

रिलीस के बाद, “कन्फ्यूज़िंग पर टेक्निकली सही” डेटा पर ध्यान दें। ग्राहक आंतरिक कोड, आंशिक स्टेट्स, या ऐसे फ़ील्ड पर अटक जाते हैं जो दिखने में एडिटेबल लगते हैं पर नहीं होते। आंतरिक शब्दों को साधारण भाषा में बदलें और जो कुछ आप एक वाक्य में नहीं समझा सकते उसे छिपाएँ।

टीमों को संरेखित रखने के लिए रोल्स और परमिशन एक ही जगह लिखें: कौन क्या देख सकता है, कौन क्या कर सकता है, किसी क्रिया के बाद क्या होता है, और एडमिन क्या ओवरराइड कर सकते हैं। यह रोकता है कि नए फ़ील्ड जोड़ते‑जाते, सपोर्ट कुछ वादा करते‑करते, और पोर्टल धीरे‑धीरे उसे एक्सपोज़ कर दे जो नहीं होना चाहिए।

यदि आप बिना हैंड‑कोड किए पोर्टल बनाना चाहते हैं, तो AppMaster आपको पोर्टल‑सुरक्षित डेटा मॉडल करने, बिज़नेस लॉजिक में एक्सेस नियम लागू करने और प्रोडक्शन‑रेडी बैकएंड, वेब ऐप और नेटिव मोबाइल ऐप जनरेट करने में मदद कर सकता है। यदि आपको तैनाती में लचीलापन चाहिए, तो AppMaster क्लाउड तैनाती और सोर्स कोड एक्सपोर्ट का समर्थन करता है ताकि पोर्टल आपके मौजूदा सेटअप में फिट हो सके (appmaster.io).

सामान्य प्रश्न

A self-serve portal should reduce repetitive support requests by answering the few questions customers ask most: current status, what changed, what’s needed from them, and what happens next. It should not try to replicate your internal admin app or expose internal workflow details.

Internal tables often mix customer-facing data with staff-only fields like notes, fraud flags, costs, and internal tags. Even if you hide fields in the UI, it’s easy to miss something sensitive, and future schema changes can accidentally expose new fields.

Start by reviewing recent support tickets and grouping them by intent, then pick the smallest set of fields that reliably answer those requests. If your team frequently corrects a field manually, don’t show it yet; show what you can confidently keep accurate, like status, totals, due dates, and last-updated timestamps.

A good default is to offer simple, reversible, easy-to-audit actions such as paying an invoice, updating contact details, uploading a document, or reopening a ticket. If an action triggers complex internal steps, expose it as a request that your team reviews instead of letting customers directly change operational records.

Define tenant scope first, then apply it to every read and write so users only ever see records tied to their organization identifier. This prevents the worst failure mode where a user changes an ID in a URL or API call and can view another customer’s invoices or tickets.

Use roles that match real behavior: an authenticated customer user for their own items and a customer-admin for managing users and company settings within their organization. Keep internal admin permissions separate and avoid “customer-admin” roles that quietly become mini-staff accounts.

Treat portal-safe fields as a separate contract rather than “everything except a few hidden fields.” Create a dedicated portal view model (view, read model, or curated table) that includes only what customers should see, and map messy internal states into a small set of customer-friendly statuses.

Enforce authorization on every request at the backend, not just in the UI, and scope every query by tenant and role. Use non-guessable identifiers, keep sessions secure, and make sure attachments are stored behind access checks rather than public file URLs.

Log who did what, to which record, and when, so support can answer disputes and you can investigate incidents. At minimum, capture logins (including failures), reads of sensitive records, changes, role updates, and file uploads/downloads with consistent timestamps and user IDs.

Start with a narrow read-only release that covers top support questions, then add one or two low-risk actions with clear state rules and confirmations. If you want to avoid hand-coding the whole stack, AppMaster can help you model portal-safe data, enforce access rules in business logic, and generate the backend and apps so you can iterate without accumulating messy workarounds.