स्रोत कोड एक्सपोर्ट बनाम प्रबंधित क्लाउड डिप्लॉयमेंट: एक चेकलिस्ट

इस चेकलिस्ट का उपयोग करके निर्णय लें: स्रोत कोड एक्सपोर्ट करें या प्रबंधित क्लाउड पर तैनात करें—कम्प्लायन्स, टीम स्किल और अपडेट वर्कफ़्लो के आधार पर।

आप असल में कौन सा निर्णय ले रहे हैं

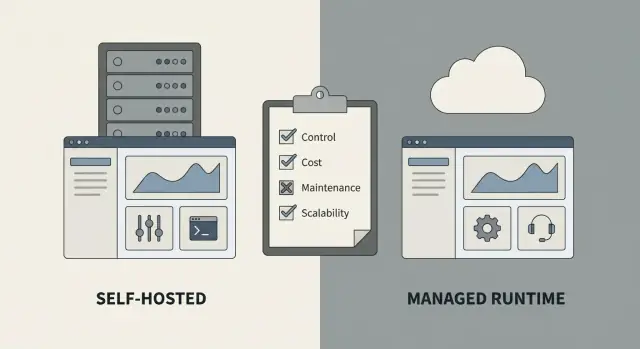

स्रोत कोड एक्सपोर्ट और प्रबंधित क्लाउड डिप्लॉयमेंट के बीच चुनाव केवल इस बारे में नहीं है कि आपकी ऐप कहाँ चलती है। यह इस बारे में है कि रोज़मर्रा का काम—ऐप को स्वस्थ बनाए रखना—किसके द्वारा संभाला जाएगा।

प्रबंधित रनटाइम में प्लेटफ़ॉर्म आपके लिए एप्लिकेशन होस्ट करता है। आप डिप्लॉय करते हैं, और प्रदाता बहुत सा नीचे का काम संभाल लेता है: रनटाइम का रखरखाव, बेसिक मॉनिटरिंग, और ऐप के लिए जरूरी वातावरण।

स्रोत कोड एक्सपोर्ट और सेल्फ‑होस्टिंग में, आप जनरेट किए गए कोड को लेकर अपनी खुद की इन्फ्रास्ट्रक्चर (या अपने क्लाउड अकाउंट के अंदर) पर चलाते हैं। आपको सर्वर, नेटवर्क और नीतियों पर नियंत्रण मिलता है, और साथ ही उस नियंत्रण के साथ आने वाला काम भी आपका होता है।

यह चुनाव तुरंत तीन चीज़ों को प्रभावित करता है: गति (आप कितना तेज़ी से शिप कर सकते हैं), जोखिम (क्या टूट सकता है और कौन ठीक करता है), और लागत (सिर्फ़ होस्टिंग बिल नहीं बल्कि स्टाफ टाइम भी)।

व्यवहार में, सबसे बड़े अंतर अक्सर इन्फ्रास्ट्रक्चर ओनरशिप, मॉनिटरिंग और बैकअप, इंसिडेंट रिस्पॉन्स, अपडेट फ्लो (वन‑क्लिक डिप्लॉय बनाम DevOps‑शैली रिलीज़ प्रोसेस), लॉग और डेटाबेस तक पहुँच, और कम्प्लायन्स साक्ष्य तैयार करने के तरीके में दिखते हैं।

यदि आप AppMaster जैसे प्लेटफ़ॉर्म का उपयोग कर रहे हैं, तो फर्क बहुत व्यावहारिक है: आवश्यकता बदलने पर ऐप को फिर से जनरेट किया जा सकता है। प्रबंधित सेटअप में रनटाइम पक्ष आपके लिए काफी हद तक संभाला जाता है। सेल्फ‑होस्ट किए गए सेटअप में आप तय करते हैं कि पुनःजनरेशन, परीक्षण और रोलआउट आपके वातावरण में कैसे होंगे।

कोई एक सही उत्तर नहीं है। एक स्टार्टअप जो तेज़ी से शिप करना चाहता है, ऑप्स काम घटाने के लिए प्रबंधित होस्टिंग चुन सकता है। एक विनियमित टीम सख्त नियंत्रणों को पूरा करने के लिए कोड एक्सपोर्ट कर सकती है। बेहतर विकल्प वही है जो आपकी सीमाओं और उस सिस्टम को हर सप्ताह चलाने की आपकी क्षमता से मेल खाता हो, सिर्फ़ एक बार लॉन्च करने से नहीं।

प्राथमिकताएँ नहीं, सीमाओं से शुरू करें

निर्णय का सबसे तेज़ तरीका उन चीज़ों से शुरू करना है जिन्हें आप समझौता नहीं कर सकते। प्राथमिकताएँ बदल सकती हैं। सीमाएँ आम तौर पर नहीं।

जो नियंत्रण आपको खुद रखना है, उन्हें लिखें। ये अक्सर कस्टमर कॉन्ट्रैक्ट, नियामक आवश्यकताएँ, या आपकी जोखिम सहनशीलता से प्रेरित होते हैं। यदि इनमें से कोई भी सचमुच गैर‑समझौता योग्य है, तो वे अक्सर एक्सपोर्ट और सेल्फ‑होस्टिंग की ओर इशारा करते हैं।

आम "ज़रूरी नियंत्रण" सीमाओं में शामिल हैं: डेटा कहाँ रहता है (देश, रीजन, या एक विशिष्ट क्लाउड अकाउंट), कौन एन्क्रिप्शन कीज़ रखता है और कैसे घुमाई जाती हैं, नेटवर्क सीमाएँ (प्राइवेट सबनेट, VPN, allowlists), लॉग एक्सेस और रिटेंशन नियम (ऑडिटिंग, SIEM, इम्यूटेबल स्टोरेज), और परिवर्तन अनुमोदन आवश्यकताएँ (रिव्यू, साइन‑ऑफ, साक्ष्य)।

फिर ईमानदार रहें कि आप क्या आउटसोर्स करना पसंद करेंगे। कई टीम्स को हर ऑपरेशनल विवरण पर कब्ज़ा रखने की ज़रूरत नहीं होती, और प्रबंधित रनटाइम बहुत सा चलने वाला काम हटा देते हैं—जैसे अपटाइम मॉनिटरिंग, बेसिक इंसिडेंट रिस्पॉन्स, OS और डिपेंडेंसी पैचिंग, बैकअप और रूटीन रिस्टोर टेस्टिंग, और ट्रैफ़िक स्पाइक्स संभालना।

एक प्रश्न कई बहसें सुलझा देता है: रात के 2 बजे के इंसिडेंट की ज़िम्मेदारी किसकी है? यदि आपकी टीम नॉन‑ऑफ़िस घंटों में भरोसेमंद तरीके से सपोर्ट नहीं दे सकती, तो सेल्फ‑होस्टिंग तेज़ी से तनाव बन सकता है। यदि आप सेल्फ‑होस्ट कर रहे हैं, तो एक मालिक नामित करें, एस्कलेशन परिभाषित करें, और तय करें कि "सर्विस बहाल" का क्या मतलब है।

उदाहरण: एक छोटा ऑप्स टीम एक आंतरिक पोर्टल बना रही है। वे "पूरा नियंत्रण" चाहते हैं, लेकिन वे पैचिंग और ऑन‑कॉल के लिए प्रतिबद्ध नहीं हो सकते। जब तक कोई कम्प्लायन्स नियम सेल्फ‑होस्टिंग मजबूर न करे, प्रबंधित होस्टिंग अक्सर सुरक्षित सीमाओं के हिसाब से बेहतर विकल्प है। AppMaster के साथ आप विकल्प खुला रख सकते हैं: अब प्रबंधित क्लाउड पर डिप्लॉय करें और बाद में किसी ग्राहक या ऑडिट की ज़रूरत पड़ने पर स्रोत कोड एक्सपोर्ट कर लें।

पहले पूछें: कम्प्लायन्स और सुरक्षा के प्रश्न

यदि आपकी ऐप संवेदनशील या नियम‑आधारित डेटा को छूती है, तो यहीं से शुरू करें। कम्प्लायन्स की ज़रूरतें अक्सर एक्सपोर्ट‑वर्सेस‑मैनेज्ड चुनाव तय कर देती हैं क्योंकि वे निर्धारित कर देती हैं कि डेटा कहाँ रह सकता है और आपको किस तरह के साक्ष्य रखने होंगे।

स्पष्ट रहें कि आप किस डेटा को स्टोर करते हैं और कौन से नियम लागू होते हैं। "कस्टमर ईमेल" और "हेल्थ डेटा" बिल्कुल अलग आवश्यकताओं को ट्रिगर करते हैं। यह भी तय करें कि रिकॉर्ड कितनी देर तक रखना है और कौन उन्हें हटाने का अधिकार रखता है। रिटेंशन नियम डेटाबेस सेटिंग्स, बैकअप और एडमिन स्क्रीन के डिज़ाइन को प्रभावित कर सकते हैं।

वे चार क्षेत्र जो अक्सर निर्णय तय करते हैं

ये प्रश्न आपको गैर‑समझौता योग्य बातों को उभारने में मदद करेंगे:

- नियमित डेटा: क्या आप पेमेंट डेटा, स्वास्थ्य डेटा, बच्चों का डेटा, या सरकारी डेटा हैंडल करते हैं? क्या आपको एक्सेस और परिवर्तन प्रबंधन के लिए औपचारिक नीतियाँ चाहिए?

- रहने का स्थान (Residency): क्या डेटा किसी विशेष देश या क्लाउड अकाउंट में ही रहना चाहिए? क्या आपको सही रीजन, नेटवर्क और एन्क्रिप्शन कीज़ को नियंत्रित करना होगा?

- पहचान (Identity): क्या आप SSO, हर उपयोगकर्ता के लिए MFA, और एक्शन‑स्तर पर रोल‑आधारित एक्सेस कंट्रोल चाहते हैं?

- साक्ष्य (Evidence): क्या आप ऑडिट ट्रेल्स पेश कर सकते हैं जो दिखाएँ कि किसने कब क्या किया, और सुरक्षा समीक्षा व इंसिडेंट रिस्पॉन्स के लिए लॉग उपलब्ध हैं?

यदि आप साक्ष्य प्रश्न का आत्मविश्वास से उत्तर नहीं दे सकते, तो रुकें। कई टीम्स इस गैप को तभी पाती हैं जब ऑडिटर प्रमाण मांगता है कि किसने एक्सेस किया, क्या बदला और किसने हटाया।

लॉगिंग और साक्ष्य सुरक्षा का हिस्सा हैं

सुरक्षा सिर्फ़ रोकथाम नहीं है। यह यह साबित करने की क्षमता भी है कि क्या हुआ।

निर्णय लें कि आपको कौन‑से लॉग चाहिए (लॉगिन प्रयास, अनुमति परिवर्तन, डेटा एक्सपोर्ट, एडमिन क्रियाएँ) और उन्हें कहाँ स्टोर किया जाना चाहिए। कुछ संगठनों को लॉग्स को इम्यूटेबल रखना और निश्चित अवधि के लिए रखना आवश्यक होता है।

उदाहरण: एक HR आंतरिक टूल कर्मचारी रिकॉर्ड रख सकता है। यदि आपकी कंपनी SSO, सख्त एक्सेस रोल और सालाना ऑडिट मांगती है, तो आप प्रोडक्शन के लिए स्रोत कोड एक्सपोर्ट करके सेल्फ‑होस्ट करना पसंद कर सकते हैं ताकि आपकी सुरक्षा टीम नेटवर्क नियंत्रण और लॉग रिटेंशन संभाल सके। यदि आपकी आवश्यकताएँ हल्की हैं, तो एक प्रबंधित रनटाइम ऑपरेशनल बोझ घटा सकता है और फिर भी सामान्य कंट्रोल्स जैसे प्रमाणीकरण और एक्सेस नियम समर्थन कर सकता है।

टीम स्किल्स और ऑपरेशनल क्षमता

इस निर्णय का सबसे कठिन हिस्सा तकनीक नहीं है। यह है कि क्या आपकी टीम हर दिन सुरक्षित रूप से ऐप चला सकती है—रातों, सप्ताहांतों और छुट्टियों सहित।

सबसे पहले यह ईमानदारी से तय करें कि "24‑7 ऑपरेशन" आपके लिए क्या मतलब रखता है। यदि ऐप ग्राहक, पेमेंट या महत्वपूर्ण आंतरिक काम का समर्थन करता है, तो डाउनटाइम लोगों की समस्या बन जाती है: किसी को नोटिस करना होगा, रिस्पॉन्स करना होगा और ठीक करना होगा।

सेल्फ‑होस्टिंग आमतौर पर कम से कम बेसिक क्लाउड ऑपरेशन क्षमता माँगती है (सर्वर, नेटवर्क, फ़ायरवॉल, लोड बैलेंसर्स), डेटाबेस ऑपरेशन (बैकअप, रिस्टोर, अपग्रेड, परफ़ॉर्मेंस), सिक्योरिटी ऑपरेशन (सीक्रेट्स मैनेजमेंट, एक्सेस कंट्रोल, इंसिडेंट रिस्पॉन्स), विश्वसनीयता कार्य (मॉनिटरिंग, अलर्ट, लॉग, क्षमता योजना), और एक ऑन‑कॉल ओनर।

फिर उन "छोटी पर लगातार" होने वाली टास्क की सूची बनाएं जो समय के साथ जमा होती हैं: OS और डिपेंडेंसी पैच, TLS सर्टिफिकेट, सीक्रेट घुमाव, और ऑडिट लॉगिंग। यदि ये काम आसान लगते हैं, तो कल्पना करें कि आप इन्हें प्रोडक्शन आउटेज के दौरान कर रहे हैं।

प्रबंधित रनटाइम यह बोझ घटाते हैं, पर वे ओनरशिप को पूरी तरह नहीं हटाते। किसी को फिर भी वातावरण संभालना होगा, बदलावों की समीक्षा करनी होगी, और रिलीज़ का निर्णय लेना होगा। AppMaster जैसे प्लेटफ़ॉर्म में बदलावों को पुनःजनरेट और री‑डिप्लॉय करना आसान कर सकता है, लेकिन यदि आप एक्सपोर्ट करके सेल्फ‑होस्ट करते हैं तो ऑपरेशनल काम कहीं चला नहीं जाता।

अंत में, की‑पर्सन रिस्क पर नजर रखें। यदि एक ही व्यक्ति को डिप्लॉय स्टेप्स, डेटाबेस रिकवरी प्रक्रिया और सीक्रेट्स कहाँ हैं पता है, तो आपके पास टीम नहीं है—आपके पास एक सिंगल पॉइंट‑ऑफ‑फेल्योर है।

इन सवालों को पूछें इससे पहले कि आप प्रतिबद्ध हों:

- यदि हमारा लीड इंजीनियर एक हफ्ते के लिए ऑफ़लाइन है, तो कौन डिप्लॉय और रोलबैक कर सकता है?

- क्या हमारे पास टेस्ट किए हुए बैकअप और एक लिखित रिस्टोर रनबुक है?

- अलर्ट किसे मिलते हैं और प्रतिक्रिया समय की क्या अपेक्षा है?

- क्या हम अपना सिक्योरिटी पैच शेड्यूल बनाए रख सकते हैं?

- क्या हम ऑन‑कॉल रोटेशन उठाने के लिए तैयार हैं?

अपडेट वर्कफ़्लो और रिलीज़ प्रबंधन

रिलीज़ वर्कफ़्लो वह जगह है जहाँ यह चुनाव वास्तविक बन जाता है। बेहतर विकल्प वह है जो आपको बदलाव सुरक्षित रूप से शिप करने और समस्याओं को तेज़ी से ठीक करने दे, बिना हर रिलीज़ को एक मिनी‑प्रोजेक्ट बनाए।

ईमानदार रहें कि आप कितनी बार रिलीज़ करेंगे। यदि आप साप्ताहिक सुधार और उसी दिन हॉटफिक्स की उम्मीद करते हैं, तो आपको ऐसा रास्ता चाहिए जो पब्लिशिंग और रोलबैक को सामान्य बना दे। प्रबंधित रनटाइम अक्सर इसे सरल बनाते हैं क्योंकि डिप्लॉयमेंट सतह छोटी होती है। यदि आप एक्सपोर्ट कर के सेल्फ‑होस्ट करते हैं, तो आप तब तक तेज़ नहीं रहेंगे जब तक आपके पास मज़बूत प्रक्रिया और दबाव में काम करने वाला कोई व्यक्ति न हो।

अनुमोदन, रोलबैक, और कौन बटन दबाता है

लिखित लिख दें: डिप्लॉय कैसे मंज़ूर किए जाएँगे और कुछ टूटने पर क्या होगा। एक सरल नीति उस परफ़ेक्ट नीति से बेहतर है जिसे कोई फ़ॉलो नहीं करता।

- प्रोडक्शन पर कौन डिप्लॉय कर सकता है (एक व्यक्ति, टीम, या ऑटोमेटेड पाइपलाइन)

- "डन" का क्या मतलब है (टेस्ट पास होना, स्टेकहोल्डर साइन‑ऑफ़, चेंज टिकट)

- रोलबैक कैसे होगा (पिछला बिल्ड, डेटाबेस परिवर्तन, फीचर फ्लैग)

- खराब रिलीज़ के बाद सेवा बहाल करने का लक्ष्य समय

- जहाँ रिलीज़ नोट्स और फैसले रिकॉर्ड होंगे

यदि आप एक्सपोर्ट करके सेल्फ‑होस्ट कर रहे हैं, तो सुनिश्चित करें कि रोलबैक में डेटा परिवर्तन शामिल हैं। कोड रोलबैक आसान है; असंगत डेटाबेस परिवर्तन नहीं होते।

कॉन्फ़िग परिवर्तनों को कोड परिवर्तनों से अलग ट्रीट करें

कई "इमरजेंसी रिलीज़" असल में कॉन्फ़िग अपडेट होते हैं: API कीज़, कनेक्शन स्ट्रिंग, ईमेल/SMS सेटिंग्स, या पेमेंट सेटिंग्स जैसे Stripe। इन्हें कोड से अलग रखें ताकि आप सब कुछ फिर से बनाये बिना बदल सकें।

जहाँ भी आप चलाएँ, कॉन्फ़िग के लिए एक जगह (और कौन इसे संपादित कर सकता है) परिभाषित करें, सीक्रेट्स कैसे स्टोर और घुमाए जाते हैं, और कैसे आप परिवर्तनों का ऑडिट करते हैं (किसने कब क्या बदला)।

डेव, स्टेजिंग और प्रोड का समान रहना ज़रूरी है। छोटे‑छोटे वातावरण अंतर वही समस्याएँ पैदा करते हैं जो सिर्फ़ प्रोडक्शन में दिखती हैं। यदि आप AppMaster जैसा प्लेटफ़ॉर्म उपयोग करते हैं, तो पहले रिलीज़ से पहले तय करें कि आप एनवायरनमेंट वेरिएबल और बाहरी इंटीग्रेशन को कैसे मिरर करेंगे।

उदाहरण: एक कस्टमर सपोर्ट पोर्टल को लॉगिन समस्या के लिए उसी दिन फिक्स चाहिए। Managed hosting में आप फिक्स भेज कर ज़रूरत पड़ने पर तेज़ी से रोलबैक कर सकते हैं। Self-hosting में भी आप ऐसा कर सकते हैं, पर केवल तब जब बिल्ड, डिप्लॉय और रोलबैक स्टेप्स पहले से स्क्रिप्टेड और टेस्ट किए गए हों।

लागत, स्केलिंग और सपोर्ट ट्रेड‑ऑफ़

पैसा कहानी का आधा हिस्सा है। असली लागत अक्सर समय में दिखती है: रात 2 बजे कुछ टूटने पर कौन ज़िम्मेदार है, और आप कितनी तेज़ी से रिकवर कर सकते हैं।

सेल्फ‑होस्टिंग कागज़ पर सस्ता लग सकता है क्योंकि इन्फ्रास्ट्रक्चर बिल दिखते हैं और तुलना आसान है। पर आप ज़िम्मेदारी भी उठा रहे हैं। Managed hosting प्रति माह ज़्यादा लग सकता है, पर यह कई व्यक्ति‑घंटे बचा सकता है क्योंकि पैचिंग, बेसिक विश्वसनीयता और रूटीन ऑप्स आपके लिए संभाले जाते हैं।

टीम्स अक्सर इन लागत बकेट्स को मिस कर देते हैं:

- मॉनिटरिंग और अलर्टिंग (डैशबोर्ड, लॉग, ऑन‑कॉल सेटअप)

- बैकअप और रिस्टोर्स (रिस्टोर टेस्टिंग, सिर्फ़ बैकअप लेना ही काफी नहीं)

- इंसिडेंट रिस्पॉन्स (ट्रायज, हॉटफिक्स, पोस्टमॉर्टम)

- सुरक्षा रखरखाव (OS अपडेट, डिपेंडेंसी स्कैन, सीक्रेट रोटेशन)

- कम्प्लायन्स साक्ष्य (रिपोर्ट, चेंज रिकॉर्ड, एक्सेस रिव्यू)

स्केलिंग भी इसी तरह है। यदि आपका लोड अनुमानित है, तो सेल्फ‑होस्टिंग प्रभावी और स्थिर हो सकती है। यदि आप स्पाइक्स की उम्मीद करते हैं (मार्केटिंग कैंपेन, सीज़नल пики, या "सभी 9:00 पर लॉग इन"), तो प्रबंधित वातावरण आम तौर पर कम योजना के साथ आश्चर्य संभाल लेते हैं। सेल्फ‑होस्ट करते समय आपको स्पाइक्स के लिए पहले से डिज़ाइन करना होगा, टेस्ट करना होगा, और क्षमता के लिए भुगतान करना होगा या जोखिम लेना होगा।

सपोर्ट और कॉन्ट्रैक्ट तब सबसे ज़्यादा मायने रखते हैं जब ऐप बिज़नेस‑क्रिटिकल बन जाए। पूछें कि आपको अंदरुनी या ग्राहकों को क्या वादा करना होगा: अपटाइम लक्ष्य, प्रतिक्रिया समय, और स्पष्ट ओनरशिप। प्रबंधित सेटअप में (उदाहरण के लिए, AppMaster Cloud या किसी बड़े क्लाउड प्रदाता पर डिप्लॉय करके) आपको इन्फ्रास्ट्रक्चर मुद्दों के लिए स्पष्ट सीमाएँ मिल सकती हैं। सेल्फ‑होस्टिंग में ओनरशिप कागज़ पर सरल है (यह आपकी है), पर साक्ष्य और कार्यभार भी आपके होंगे।

एक उपयोगी नियम: यदि डाउनटाइम की कीमत मैनेज्ड फीस से अधिक है, तो आप सिर्फ़ सर्वर नहीं खरीद रहे—आप नींद खरीद रहे हैं।

चरण‑बद्ध: एक घंटे में कैसे चुनें

इसे एक तेज़ वर्कशॉप की तरह ट्रीट करें। आप तय कर रहे हैं कि रोज़मर्रा के ऑपरेशंस की जिम्मेदारी किसकी होगी।

60‑मिनट निर्णय प्रवाह

- अपने "मस्ट‑हैव्स" लिखें (10 मिनट)। खुद को 10 आइटम तक सीमित रखें: डेटा लोकेशन, ऑडिट लॉग, SSO, अपटाइम टार्गेट, बैकअप नियम, एन्क्रिप्शन ज़रूरतें, और कोई भी कड़ाई‑भरी डेडलाइन।

- दोनों विकल्पों को स्कोर करें (15 मिनट)। चार बकेट्स में 1‑5 स्कोर दें: कम्प्लायन्स/सिक्योरिटी, टीम स्किल्स/ऑप्स क्षमता, शिप करने की गति, और कुल लागत (ऑन‑कॉल समय सहित)।

- सबसे बड़े जोखिम नाम दें (10 मिनट)। हर विकल्प के लिए टॉप 3 तरीके लिखें जिनसे यह फेल हो सकता है (उदा.: "कोई सर्वर जल्दी पैच नहीं कर सकता" या "प्रबंधित रनटाइम विशिष्ट डेटा‑रेज़िडेंसी नियम पूरा नहीं कर सकता") और एक व्यावहारिक निवारण।

- एक छोटा पायलट चलाएँ (15 मिनट अभी, 2‑4 सप्ताह असल समय में)। एक वास्तविक वर्कफ़्लो चुनें और एक पतली/थिन वर्जन शिप करें। मापें: टाइम‑टू‑रिलीज़, इंसिडेंट हैंडलिंग, और अपडेट कैसे डिप्लॉय होते हैं।

- एक डिफ़ॉल्ट चुनें और रिव्यू ट्रिगर सेट करें (10 मिनट)। तय करें कि आप डिफ़ॉल्ट रूप से क्या उपयोग करेंगे, और लिख दें कि कब इसे फिर से देखेंगे (नई कम्प्लायन्स ज़रूरत, ट्रैफ़िक वृद्धि, या नया टीम हायर)।

एक स्कोरिंग शॉर्टकट जो ईमानदार बने रखता है: यदि आप अपने पैचिंग, मॉनिटरिंग, बैकअप और रोलबैक प्लान को स्पष्ट रूप से वर्णित नहीं कर सकते, तो सेल्फ‑होस्टिंग संभवतः एक बाद का कदम होना चाहिए, ना कि पहले दिन का कदम।

उदाहरण: एक छोटी ऑप्स टीम आंतरिक टूल के लिए प्रबंधित होस्टिंग पर शुरू कर सकती है ताकि साप्ताहिक अपडेट सुरक्षित रूप से शिप हो सकें। यदि बाद में कोई ऑडिट पूर्ण नियंत्रण मांगता है, तो वे स्रोत कोड एक्सपोर्ट करके सेल्फ‑होस्ट कर सकते हैं जब उनके पास अपडेट्स, इंसिडेंट रिस्पॉन्स और चेंज अप्रूवल के मालिक हों।

यदि आप नो‑कोड प्लेटफ़ॉर्म जैसे AppMaster का उपयोग कर रहे हैं, तो एक अतिरिक्त पायलट चेक जोड़ें: एक्सपोर्ट आपके रिलीज़ प्रोसेस में कैसे फिट होंगे (कौन बिल्ड करता है, कौन डिप्लॉय करता है, और आप कितनी तेज़ी से पुनःजनरेट करके बदलाव भेज सकते हैं)।

आम गलतियाँ जो बाद में आपको दर्द देती हैं

सबसे बड़ी पछतावा यह है कि डिप्लॉयमेंट को एक प्राथमिकता की तरह ट्रीट करना बजाय एक ऑपरेटिंग मॉडल के। टीम्स अक्सर वही चुन लेते हैं जो परिचित लगता है, फिर छिपा हुआ काम तब सामने आता है जब उपयोगकर्ता ऐप पर निर्भर हो जाते हैं।

एक आम गलती यह मानना है कि सेल्फ‑होस्टिंग स्वचालित रूप से सस्ता है। क्लाउड बिल्स देखना आसान है, पर श्रम नहीं: सर्वर पैच करना, सीक्रेट्स घुमाना, लॉग देखना, इंसिडेंट संभालना, और सुरक्षा प्रश्नों का जवाब देना। यदि आपकी टीम लाइट पर प्रोडक्ट काम बंद करके लाईट्स ऑन रखने में लगी रहती है, तो "सस्ता" तेज़ी से महँगा हो जाता है।

इसके विपरीत गलती भी होती है: प्रबंधित रनटाइम चुनना और बाद में गहरी इन्फ्रास्ट्रक्चर नियंत्रण की ज़रूरत महसूस होना (कस्टम नेटवर्क नियम, खास पहचान प्रदाता, असामान्य मॉनिटरिंग एजेंट, या सख्त रेजिडेंसी नियम)। यदि वे ज़रूरतें सम्भव हैं, तो उन्हें पहले मान्य करें या शुरुआत से एक्सपोर्ट व सेल्फ‑होस्ट का प्लान रखें।

बैकअप और डिजास्टर रिकवरी कई सेल्फ‑होस्टेड प्रोजेक्ट्स के छिपे फेलियर हैं। बैकअप जिनका कभी रिस्टोर टेस्ट नहीं हुआ, बस उम्मीद हैं। रिस्टोर टेस्ट शेड्यूल करें और दस्तावेज़ करें कि कुछ टूटने पर कौन क्या करेगा।

रिलीज़ वर्कफ़्लो भी आउटेज का कारण बनता है। टीमें बिना स्पष्ट चेंज्लॉग, बिना रोलबैक प्लान या बिना ट्रैक किए हॉटफिक्स तैनात करती हैं। चाहे आप प्रबंधित रनटाइम पर हों या सेल्फ‑होस्ट, एक सरल रिलीज़ रूटीन चाहिए जिसे लोग व्यस्त हफ्तों में भी फॉलो करें।

वे समस्याएँ जो अक्सर बाद में जबरदस्ती स्विच करवाती हैं:

- ऑपरेशनल लेबर का कोई वास्तविक आकलन नहीं (ऑन‑कॉल, पैचिंग, मॉनिटरिंग)

- बैकअप, रिस्टोर और डिजास्टर रिकवरी टेस्ट के लिए योजना गायब

- खराब रिलीज़ के लिए कोई रोलबैक पथ नहीं, और कोई लिखित चेंजलॉग नहीं

- एक्सेस मैनेजमेंट, ऑफबोर्डिंग और ऑडिट ट्रेल्स का अनुमान कम

- गहरी इन्फ्रास्ट्रक्चर नियंत्रण चाहिए होने पर प्रबंधित होस्टिंग चुन लेना

उदाहरण: एक छोटी ऑप्स टीम तेजी से आंतरिक पोर्टल लॉन्च करती है, फिर एक कॉन्ट्रैक्टर छोड़ देता है और उसके पास अभी भी एडमिन पैनल एक्सेस रहता है क्योंकि ऑफबोर्डिंग формल नहीं थी। उस एक गैप से कम्प्लायन्स घटना बन सकती है।

यदि आप AppMaster के साथ बनाते हैं, तो शुरुआती दिन से यह तय करें कि रनटाइम ऑपरेशंस कौन संभालेगा और अपने दिन‑2 टास्क (एक्सेस रिव्यू, बैकअप टेस्ट, रिलीज़ स्टेप) पहली असली उपयोगकर्ताओं से पहले लिख लें।

त्वरित निर्णय चेकलिस्ट

हर लाइन को Yes, No, या Not sure से मार्क करें। यदि आपके पास दो से अधिक "Not sure" उत्तर हैं, तो प्रतिबद्ध होने से पहले उन गैप्स को भरें।

कम्प्लायन्स और जोखिम

- क्या आप ठीक‑ठीक जानते हैं कि डेटा कहाँ रहना चाहिए (देश या रीजन) और क्या आप इसे लॉग, रिपोर्ट या ऑडिटर‑फ्रेंडली ट्रेल से साबित कर सकते हैं?

- क्या आप मांग पर एक्सेस, परिवर्तन और इंसिडेंट के साक्ष्य पेश कर सकते हैं (किसने क्या कब और क्यों किया)?

- क्या आपके पास सीक्रेट्स और एक्सेस कंट्रोल की एक स्पष्ट योजना है (कौन कीज़ देख सकता है, कैसे घुमती हैं, और किसी के जाने पर क्या होता है)?

यदि इनमें से ज़्यादातर कड़े नियम हैं और आप पहले से ही कम्प्लायंट इन्फ्रास्ट्रक्चर चला रहे हैं, तो एक्सपोर्ट और सेल्फ‑होस्टिंग अक्सर बेहतर मेल खाते हैं। यदि आपको मुख्यतः अच्छी सुरक्षा चाहिए पर भारी साक्ष्य नहीं चाहिए, तो प्रबंधित होस्टिंग आम तौर पर सरल रहती है।

ऑपरेशंस और अपडेट

- क्या एक नामित मालिक है जो सुरक्षा पैच, इंसिडेंट रिस्पॉन्स और ऑन‑कॉल निर्णयों के लिए जिम्मेदार है, सप्ताहांत सहित?

- क्या आपका रिलीज़ प्रोसेस लिखित है, जिसमें अनुमोदन, रोलबैक प्लान, और फिक्स के सत्यापन शामिल हों?

- क्या बैकअप परिभाषित हैं (क्या, कितनी बार, कहाँ) और क्या आपने एक असली रिस्टोर टेस्ट किया है, सिर्फ "हमारे पास स्नैपशॉट हैं" नहीं?

सेल्फ‑होस्टिंग तभी अच्छा काम करता है जब इन सवालों के जवाब मजबूत हों। Managed deployment उस स्थिति में बेहतर काम करता है जब आप प्लेटफ़ॉर्म को चलने वाला रोज़मर्रा का काम संभालने देना चाहते हैं।

भविष्य के लिए तैयारी

बाद में कैसे मूव करेंगे यह तय करें।

- क्या आप एक पृष्ठ में समझा सकते हैं कि आप किसी और क्लाउड या ऑन‑प्रिम पर कैसे माइग्रेट करेंगे, जिसमें डेटाबेस मूव और DNS कटओवर शामिल हों?

- क्या आप जानते हैं कि किस मॉनिटरिंग की ज़रूरत है (अपटाइम, एरर्स, प्रदर्शन) और किसे अलर्ट मिलेंगे?

उदाहरण: यदि आप AppMaster में एक आंतरिक टूल बनाते हैं और अगले साल ऑडिट की उम्मीद है, तो आप प्रोडक्शन के लिए स्रोत कोड एक्सपोर्ट करके अपने नियंत्रित वातावरण में चला सकते हैं। यदि मुख्य जोखिम धीमी रिलीज़ है, तो प्रबंधित होस्टिंग और स्पष्ट रोलबैक रूटीन सुरक्षित विकल्प हो सकता है।

उदाहरण परिदृश्य: कम्प्लायन्स चिंताओं वाला आंतरिक टूल

एक छोटी ऑपरेशंस टीम एक आंतरिक एडमिन टूल चाहती है: कस्टमर खोज, पासवर्ड रीसेट, रिफंड, और ऑडिट हिस्ट्री देखना। वे नो‑कोड टूल जैसे AppMaster में UI और लॉजिक जल्दी बना सकते हैं, पर उन्हें फिर भी यह चुनना होगा कि स्रोत कोड एक्सपोर्ट कर के सेल्फ‑होस्ट करें या प्रबंधित रनटाइम का उपयोग करें।

उनकी सीमाएँ स्पष्ट हैं। कस्टमर डेटा संवेदनशील है, और उनके पास एक कम्प्लायन्स रिव्यू है जो स्पष्ट रेजिडेंसी, एक्सेस कंट्रोल, और ऑडिट ट्रेल्स माँगता है। एक ही समय में, उनकी ऑप्स क्षमता सीमित है। कोई भी डाटाबेस ट्यूनिंग, सर्वर पैचिंग, या 2 बजे अलर्ट संभालने के लिए ऑन‑कॉल बनना नहीं चाहता।

वे चेकलिस्ट चलाते हैं और एक व्यावहारिक विभाजन पर पहुँचते हैं:

- अगर कम्प्लायन्स एक अनुमोदित रीजन में प्रबंधित रनटाइम की अनुमति देता है और लॉगिंग व एक्सेस आवश्यकताएँ पूरी हो सकती हैं, तो वे ऑपरेशनल लोड घटाने के लिए प्रबंधित डिप्लॉयमेंट से शुरू करते हैं।

- यदि रिव्युअर प्राइवेट नेटवर्किंग, किसी विशिष्ट क्लाउड अकाउंट या कड़े IAM नीतियाँ मांगता है, तो वे प्रोडक्शन के लिए स्रोत कोड एक्सपोर्ट करके सेल्फ‑होस्ट करते हैं।

इस केस में, कम्प्लायन्स अधिकारी कहता है कि प्रोडक्शन कंपनी के क्लाउड अकाउंट में होना चाहिए प्राइवेट डेटाबेस एक्सेस और सख्त IAM नीतियों के साथ। इसलिए वे प्रोडक्शन के लिए स्रोत कोड एक्सपोर्ट करते हैं, पर एक फॉलबैक प्लान रखते हैं: स्टेजिंग के लिए Managed runtime का उपयोग ताकि प्रोडक्ट परिवर्तन इंटरनल इन्फ्रास्ट्रक्चर के इंतज़ार के बिना टेस्ट हो सकें।

बाद में अराजकता से बचने के लिए, वे पहले दिन से चार चीज़ें दस्तावेज़ करते हैं: लक्ष्य रीजन और डेटा स्टोर्स, आवश्यक लॉग्स और ऑडिट इवेंट्स, रिलीज़ स्टेप्स (कौन अप्रूव करता है, कौन डिप्लॉय करता है, रोलबैक नियम), और क्या कॉन्फ़िग है बनाम कोड। वे इंटीग्रेशन्स (Stripe, ईमेल/SMS, Telegram) का इन्वेंटरी और सीक्रेट्स कहाँ रहते हैं यह भी रखते हैं, ताकि भविष्य में स्विच (सेल्फ‑होस्टेड से मैनेज्ड या उलटा) नियंत्रित माइग्रेशन बना रहे, न कि फिर से निर्माण।

आगे के कदम: निर्णय को स्थायी बनाना

एक डिप्लॉयमेंट निर्णय तभी मददगार होता है जब आप उसे दबाव में दोहरा सकें। कुछ और फीचर बनाने से पहले, निर्णय को एक पन्ने पर लिखें: आपने क्या चुना, क्यों, क्या आप नहीं कर रहे, और किस स्थिति में आप इसे फिर से विचार करेंगे।

व्यवहारिक रहें: अपने शीर्ष 3 कारण (उदा., कम्प्लायन्स ज़रूरतें, मौजूदा ऑप्स क्षमता, या अपडेट की गति) और अपने शीर्ष 3 जोखिम (उदा., ऑन‑कॉल लोड, धीमे पैच, या वेंडर लिमिट्स)। वह पृष्ठ जब रायें बदलें तो निर्णायक बनेगा।

अगला, एक छोटा रनबुक बनाइए जिसे कोई नया सहकर्मी बिना अनुमान लगाए फॉलो कर सके:

- कैसे डिप्लॉय करना है (कौन पुश करता है, कहाँ चलता है, कितना समय लगता है)

- कैसे रोलबैक करना है (कौन सा बटन या कमांड, और "अच्छा" क्या दिखता है)

- कैसे रिस्टोर करना है (बैकअप कहाँ रहते हैं, रिस्टोर कैसे टेस्ट करें)

- कौन से अलर्ट मायने रखते हैं (अपटाइम, एरर्स, डेटाबेस स्टोरेज, सर्टिफिकेट)

- रिलीज़ नोट्स कहाँ रहते हैं (क्या बदला, कब, और किसने अप्रूव किया)

पहली असली रिलीज़ साइकिल के 2‑4 सप्ताह बाद एक रिव्यू डेट चुनें। पूछें: क्या अपडेट सुरक्षित महसूस हुए, क्या इंसिडेंट सुचारु रूप से हैंडल हुए, और क्या टीम ने शिपिंग में ज़्यादा समय लगाया या बेबीसिटिंग में?

यदि आप AppMaster का उपयोग कर रहे हैं, तो उसी चेकलिस्ट के आधार पर प्रबंधित रनटाइम पर तैनाती और सेल्फ‑होस्टिंग के लिए एक्सपोर्ट का सीधा तुलना करें—खासतौर पर कम्प्लायन्स साक्ष्य, पैचिंग का मालिक कौन है, और आपको कितनी तेज़ी से शिप करना है। यदि आप दोनों रास्तों का पायलट करना चाहते हैं तो AppMaster (appmaster.io) आपको एक पूर्ण ऐप बनाने और फिर आपकी ऑपरेटिंग सीमाओं के आधार पर प्रबंधित डिप्लॉयमेंट या स्रोत एक्सपोर्ट चुनने की सुविधा देता है।

अंत में, एक छोटा एंड‑टू‑एंड पायलट चलाइए: एक साधारण ऐप बनाइए, उसे डिप्लॉय कीजिए, एक बार रोलबैक कीजिए, और एक बार बैकअप से रिस्टोर कीजिए। यदि यह दर्दनाक लगे, तो आपका डिप्लॉयमेंट निर्णय संभवतः समायोजन चाहता है।

सामान्य प्रश्न

Managed cloud deployment आमतौर पर सबसे अच्छा डिफ़ॉल्ट विकल्प होता है जब आप तेज़ी से लॉन्च करना चाहते हैं और पैचिंग, मॉनिटरिंग और ऑन-कॉल के लिए समर्पित समय नहीं रखते। यह उन कई चीज़ों को आपके ऊपर कम कर देता है जिनका आप खुद रखरखाव करते, और पहले कुछ महीनों में ऑपरेशनल रिस्क को कम करने में मदद करता है।

Self-hosting का मतलब है कि आप रनटाइम और उससे जुड़ी रोज़मर्रा की ज़िम्मेदारियाँ संभालते हैं: सर्वर, नेटवर्क, सिक्योरिटी अपडेट, मॉनिटरिंग, बैकअप, रिस्टोर और इंसिडेंट रिस्पॉन्स। Managed deployment में इन में से बहुत सारा इन्फ्रास्ट्रक्चर काम प्रदाता संभालता है, जबकि आप ऐप के व्यवहार और रिलीज़ निर्णयों के मालिक बने रहते हैं।

यदि आपको डेटा रेजिडेंसी किसी खास देश या क्लाउड अकाउंट में नियंत्रित करनी है, खुद की एनक्रिप्शन कीज़ मैनेज करनी हैं, प्राइवेट नेटवर्क नियम लागू करने हैं, या कड़े ऑडिट साक्ष्य देने हैं, तो अक्सर एक्सपोर्ट करके सेल्फ‑होस्टिंग ज़्यादा सुरक्षित विकल्प होता है। जब ये बाध्यताएँ सचमुच गैर-समझौता योग्य हों, तो वहीं से शुरुआत करें और ऑपरेशनल ओनरशिप पहले से योजना बनाएं।

पहले उन सटीक इवेंट्स की सूची बनाएं जिन्हें आपको कैप्चर करना है—उदाहरण के लिए लॉगिन प्रयास, अनुमति परिवर्तन, एडमिन क्रियाएँ, डेटा एक्सपोर्ट और हटाना। फिर रिटेंशन, एक्सेस की अनुमति और क्या लोग लॉग्स को बदल सकते हैं या नहीं, तय करें। इन विवरणों से स्टोरेज, एक्सेस कंट्रोल और ऑडिट का तरीका प्रभावित होगा।

सरलतम तरीका: तय करें कि रात 2 बजे हुए आउटेज का कौन उत्तर देगा और सेवा कैसे बहाल होगी। यदि आप अलर्ट, पैचिंग और डेटाबेस रिकवरी को भरोसेमंद तरीके से कवर नहीं कर सकते, तो Managed deployment आमतौर पर बेहतर विकल्प है जब तक कि आपके पास स्पष्ट ओनरशिप और रनबुक न हो।

Managed deployments आमतौर पर रिलीज़ और रोलबैक को अधिक रूटीन बनाते हैं क्योंकि इन्फ्रास्ट्रक्चर की समन्वय की ज़रूरत कम होती है। Self-hosting भी तेज़ हो सकता है, लेकिन केवल तभी जब आपके पास पहले से एक भरोसेमंद बिल्ड, डिप्लॉय और रोलबैक प्रोसेस हो जो स्क्रिप्टेड, टेस्टेड और दबाव के तहत दोहराने योग्य हो।

कॉन्फ़िगरेशन को कोड से अलग रखें ताकि आप कुंजियाँ और सेटिंग्स बिना पूरी बिल्ड के बदल सकें। एक स्रोत‑सत्य (single source of truth) तय करें जहाँ एनवायरनमेंट वेरिएबल और सीक्रेट्स रखे जाएँ, यह सीमित करें कि कौन संपादित कर सकता है, और सुनिश्चित करें कि dev, staging और prod समरूप रहें ताकि "स्टेजिंग में चलता है" जैसी आश्चर्यजनक समस्याएँ न आएँ।

Managed hosting की मासिक फीस अधिक लग सकती है, लेकिन यह अक्सर पैचिंग, मॉनिटरिंग, बैकअप और इंसिडेंट रिस्पॉन्स पर स्टाफ टाइम बचाती है। Self-hosting कागज़ पर सस्ता दिख सकता है, लेकिन छिपी हुई लागत श्रम और धीमी रिकवरी के रूप में आ सकती है जब कुछ टूटता है।

बहुत से मामलों में बैकअप जिन्हें कभी रिस्टोर करके टेस्ट नहीं किया जाता, असल में नौकरी नहीं करते—इसलिए रिस्टोर टेस्ट शेड्यूल करें और एक छोटा रिकवरी रनबुक लिखें। साथ ही उन रोलबैक नियमों को परिभाषित करें जिनमें डेटाबेस परिवर्तन भी शामिल हों, क्योंकि कोड को रोलबैक करना आसान है, असंगत डेटा परिवर्तन को उलटना कठिन हो सकता है।

एक छोटा पायलट बनाइए और समय नापिए: डिप्लॉय करने, रोलबैक करने, और बैकअप से रिस्टोर करने में कितना समय लगता है। AppMaster के साथ आप नो‑कोड टूल्स से ऐप बना सकते हैं और पहले Managed runtime पर तैनात करके लचीलापन रख सकते हैं, फिर अगर नई कम्प्लायन्स ज़रूरतें आएँ तो बाद में एक्सपोर्ट कर सकते हैं।