स्केल पर फाइल अपलोड: वैलिडेशन, स्टोरेज और एक्सेस

स्केल पर फाइल अपलोड्स के लिए स्पष्ट वैलिडेशन, सुव्यवस्थित स्टोरेज पाथ, समाप्त होने वाले डाउनलोड लिंक और मजबूत permissions जरूरी हैं ताकि उपयोगकर्ता फ़ाइलें सुरक्षित रहें।

स्केल पर यूज़र फाइल अपलोड क्यों कठिन होते हैं

थोड़े टेस्ट उपयोगकर्ताओं के साथ यूज़र अपलोड सरल लगते हैं। पर असली लोग असली फाइलें भेजने लगते हैं: बड़े फ़ोटो, स्कैन किए हुए PDFs, और गलत एक्सटेंशन वाले रहस्यमयी डॉक्युमेंट। उस बिंदु पर, स्केल पर फाइल अपलोड एक फॉर्म का बटन नहीं रहते, बल्कि सुरक्षा और ऑपरेशन की समस्या बन जाते हैं।

पहली दरारें सामान्यतः तीन जगह दिखती हैं: सुरक्षा, लागत, और गोपनीयता। अटैकर मैलवेयर अपलोड करने की कोशिश करते हैं, उपयोगकर्ता ऐसी फाइलें अपलोड करते हैं जिन्हें आपका ऐप नहीं खोल पाता, और टीमें गलती से संवेदनशील दस्तावेज़ों को सार्वजनिक URL से एक्सपोज़ कर देती हैं। स्टोरेज बिल बढ़ता है, और बैंडविड्थ भी बढ़ती है जब वही फाइल बार-बार डाउनलोड होती है।

इमेज और PDF अलग समस्याएँ बनाते हैं। इमेज बहुत बड़े हो सकते हैं, कई फ़ॉर्मैट में आते हैं, और अक्सर छिपा मेटाडेटा (जैसे लोकेशन) रखते हैं। ऐप को तेज़ रखने के लिए थंबनेल और रीसाइज़िंग भी चाहिए। PDF सेफ प्रीव्यू के लिए जटिल होते हैं, एम्बेडेड कंटेंट हो सकता है, और अक्सर संवेदनशील रिकॉर्ड (इनवॉइस, आईडी, कॉन्ट्रैक्ट) होते हैं जिन्हें व्यापक रूप से एक्सेस नहीं होना चाहिए।

स्केल पर, आप आमतौर पर अधिक उपयोगकर्ताओं को एक साथ अपलोड करते हुए देखते हैं, बड़ी फाइलें और कुल स्टोरेज बढ़ता है, अनियमित नेटवर्क्स से अधिक डाउनलोड और retries होते हैं, और ज़्यादा नियम: विभिन्न टीमें, रोल्स और रिटेंशन की ज़रूरतें।

लक्ष्य सिर्फ़ अपलोड्स का काम करना नहीं है। लक्ष्य यह है कि सुरक्षित अपलोड्स हों जो महीनों बाद भी प्रबंधनीय रहें: स्पष्ट नियम, अनुमानित स्टोरेज पाथ, ऑडिट-फ्रेंडली मेटाडेटा, और ऐसे एक्सेस कंट्रोल जो स्पष्ट रूप से आपके बिज़नेस के फाइल शेयरिंग के तरीके से मेल खाते हों।

अपनी फाइल टाइप्स और कौन एक्सेस करेगा, मैप करें

स्टोरेज या सुरक्षा को ट्यून करने से पहले यह स्पष्ट कर लें कि लोग क्या अपलोड करेंगे और कौन उसे देख सकेगा। स्केल पर अधिकांश अपलोड समस्याएँ असल में स्टोरेज समस्याएँ नहीं होतीं। वे एक्सपेक्टेशन के मिसमैच होती हैं — एक्सेस, रिटेंशन और रिस्क के बारे में।

शुरू करें वास्तविक फाइल श्रेणियों की लिस्ट बनाकर, सिर्फ documents और images ही नहीं। एक avatar एक contract PDF से बहुत अलग व्यवहार करता है, और एक support screenshot एक मासिक रिपोर्ट से अलग होता है।

एक व्यावहारिक तरीका यह है कि हर श्रेणी को एक access pattern से जोड़ दें:

- Avatars और सार्वजनिक प्रोफ़ाइल इमेज अक्सर कई लोग पढ़ सकते हैं, और केवल मालिक द्वारा editable होते हैं।

- Receipts और invoices डिफ़ॉल्ट रूप से प्राइवेट होते हैं, केवल finance रोल्स या अकाउंट ओनर के साथ शेयर किए जाते हैं।

- Contracts और compliance फ़ाइलें काफ़ी सीमित होती हैं और अक्सर ऑडिट ट्रेल और सख्त रिटेंशन नियमों की ज़रूरत होती है।

- Reports और exports टीम के भीतर शेयर हो सकते हैं पर सही workspace या ग्राहक तक सीमित होने चाहिए।

- Ticket attachments आमतौर पर टिकट प्रतिभागियों तक निजी रहते हैं और कभी-कभी समय-सीमित होते हैं।

फिर एक त्वरित रिस्क स्नैपशॉट लें। अपलोड्स मैलवेयर छिपा सकते हैं, संवेदनशील डेटा लीक कर सकते हैं (IDs, बैंक जानकारी, मेडिकल डिटेल्स), या टूटे हुए permissions को उजागर कर सकते हैं जहाँ URL का अनुमान लगाने से एक्सेस मिल जाता है। इसलिए स्केल पर फाइल अपलोड्स उतने ही एक्सेस कंट्रोल के बारे में हैं जितने कि बाइट्स के बारे में।

परफॉर्मेंस भी मायने रखता है। बड़े PDFs, हाई-रिज़ॉल्यूशन इमेज, और फ्लेकी मोबाइल नेटवर्क पार्टियल अपलोड और retries का कारण बनते हैं। पहले से तय कर लें कि कौन से अपलोड्स ज़रूरी हैं कि भरोसेमंद तरीके से सफल हों (इनवॉइस, आईडी) और कौन से वैकल्पिक हैं (प्रोफ़ाइल बैनर)।

हर फाइल प्रकार के लिए शुरू में कुछ सवालों के जवाब दें ताकि बाद में फिर से लिखने की ज़रूरत न पड़े:

- कौन अपलोड, देख, बदल और मिटा सकता है?

- क्या यह प्राइवेट है, किसी समूह में शेयर किया गया है, या सार्वजनिक है?

- क्या एक्सेस एक्सपायर होना चाहिए या तुरंत revoke किया जा सकता है?

- अगर अपलोड interrupted हो जाए और retry हो, तो क्या होना चाहिए?

- आप इसे कितनी देर तक रखते हैं, और कौन इसे एक्सपोर्ट कर सकता है?

अगर आप AppMaster जैसे टूल के साथ बनाते हैं, तो इन जवाबों को पहले प्रोडक्ट के नियम मानें, फिर इन्हें अपने डेटा मॉडल और endpoints में लागू करें ताकि permissions वेब और मोबाइल में लगातार रहें।

समस्याओं को पहले रोकने वाले फाइल अपलोड वैलिडेशन नियम

अगर आप चाहते हैं कि स्केल पर फाइल अपलोड सुरक्षित और अनुमानित बने रहें, तो वैलिडेशन आपकी पहली रक्षा पंक्ति है। अच्छे नियम बुरी फाइलों को स्टोरेज में जाने से रोकते हैं, और समर्थन टिकट कम करते हैं क्योंकि उपयोगकर्ताओं को स्पष्ट फीडबैक मिलता है।

Allowlist से शुरू करें, blocklist से नहीं। filename extension जाँचें और साथ ही अपलोड किए गए कंटेंट से detected MIME type को भी verify करें। सिर्फ extension पर निर्भर होना आसान तौर पर बाइपास हो सकता है। सिर्फ MIME पर निर्भर होना डिवाइसेज़ के बीच inconsistent हो सकता है।

साइज लिमिट्स को फाइल टाइप और आपके प्रोडक्ट नियमों के अनुसार रखें। इमेज 5 से 10 MB तक ठीक हो सकते हैं, जबकि PDFs को अधिक कैप की ज़रूरत हो सकती है। वीडियो अलग समस्या है और सामान्यतः उसकी अपनी पाइपलाइन चाहिए। अगर आपके पास paid tiers हैं, तो लिमिट्स को प्लान से जोड़ें ताकि आप कह सकें, “आपका प्लान 10 MB PDFs तक की अनुमति देता है,” बजाय किसी अस्पष्ट त्रुटि दिखाने के।

कुछ फाइलों को गहरी जाँच की ज़रूरत होती है। इमेज के लिए width और height (और कभी-कभी aspect ratio) validate करें ताकि विशाल अपलोड्स से पेज धीमे न हों। PDFs के लिए page count मायने रख सकता है अगर आपके उपयोग मामले में छोटा रेंज अपेक्षित है।

अपलोड पर फाइलों का नाम बदल दें। उपयोगकर्ता के फाइलनामों में अक्सर स्पेस, इमोजी, या repeat नाम जैसे scan.pdf होते हैं। generated ID के साथ सुरक्षित एक्सटेंशन का उपयोग करें, और प्रदर्शन के लिए ओरिजिनल नाम को मेटाडेटा में स्टोर रखें।

एक वैलिडेशन बेसलाइन जो कई ऐप्स के लिए काम करती है:

- Allowlist प्रकार (extension + MIME), बाकी सबreject करें।

- प्रकार के अनुसार max size सेट करें (और वैकल्पिक रूप से प्लान के अनुसार)।

- इमेज डायमेन्शन्स validate करें और चरम आकारों को reject करें।

- जहाँ आवश्यक हो PDF पेज काउंट validate करें।

- सुरक्षित, यूनिक filename पर rename करें और ओरिजिनल को मेटाडेटा में रखें।

जब वैलिडेशन फेल हो, तो उपयोगकर्ता को एक स्पष्ट संदेश दिखाएँ जिसे वह लागू कर सके, जैसे “PDFs 20 MB और 50 पृष्ठों से कम होने चाहिए।” साथ ही, एडमिन्स के लिए तकनीकी विवरण लॉग करें (detected MIME, size, user ID, और कारण)। AppMaster में ये चेक आपके Business Process में रह सकते हैं ताकि हर अपलोड पाथ एक ही नियम का पालन करे।

अपलोड्स और फाइल मेटाडेटा के लिए डेटा मॉडल

एक अच्छा डेटा मॉडल अपलोड्स को उबाऊ बना देता है। लक्ष्य यह है कि आप यह ट्रैक कर सकें कि किसका फ़ाइल है, इसका उद्देश्य क्या है, और क्या इसे उपयोग करना सुरक्षित है, बिना अपने ऐप को किसी एक स्टोरेज वेंडर से बाँधे।

एक भरोसेमंद पैटर्न दो-स्टेप फ्लो है। पहले, अपने डेटाबेस में एक upload record बनाएं और एक upload ID लौटाएं। दूसरे, उस ID का उपयोग करके बाइनरी को स्टोरेज में अपलोड करें। यह उस स्थिति से बचाता है जहाँ बकेट में कोई अनपेक्षित फाइल होती है जिसके पास कोई matching row नहीं है, और यह आपको bytes मूव होने से पहले permissions लागू करने देता है।

एक साधारण uploads टेबल (या collection) सामान्यतः काफी होता है। AppMaster में यह PostgreSQL मॉडल से साफ़ मैप होता है और वेब व मोबाइल ऐप्स में उपयोग किया जा सकता है।

वे चीज़ें स्टोर करें जिनकी आपको बाद में सपोर्ट और ऑडिट के लिए ज़रूरत होगी:

- Owner reference (

user_id) और scope (org_idयाteam_id) - Purpose (avatar, invoice_pdf, ticket_attachment)

- Original filename, detected MIME type, और

size_bytes - Storage pointer (bucket/container,

object_key) साथ checksum (वैकल्पिक) - Timestamps (

created_at,uploaded_at) और uploader का IP/device (वैकल्पिक)

state मॉडल छोटा रखें ताकि पढ़ना आसान रहे। चार states अधिकांश प्रोडक्ट्स को कवर करती हैं:

pending: रिकॉर्ड मौजूद है, अपलोड पूरा नहीं हुआuploaded: बाइट्स स्टोर हो गएverified: चेक पास हो गए और उपयोग के लिए तैयारblocked: चेक फेल हुए या नीति के कारण ब्लॉक

दिन एक से cleanup की योजना बनाएं। Abandoned pending अपलोड्स तब होते हैं जब उपयोगकर्ता टैब बंद कर देते हैं या कनेक्शन खो देते हैं। एक दैनिक जॉब expired pending rows के स्टोरेज ऑब्जेक्ट्स डिलीट कर सकता है, रिपोर्टिंग के लिए rows को canceled के रूप में मार्क कर सकता है, old blocked आइटम्स को रिटेंशन विंडो के बाद हटा सकता है, और verified फ़ाइलों को तब तक रख सकता है जब तक बिज़नेस नियम अनुमति दें।

यह मॉडल आपको ट्रेसबिलिटी और नियंत्रण देता है बिना जटिलता बढ़ाए।

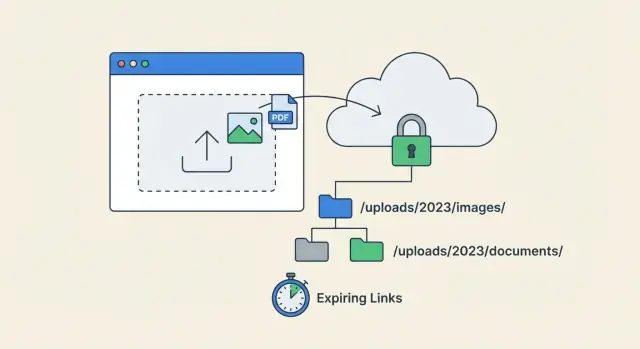

समय के साथ साफ़ रहने वाला स्टोरेज संगठन

जब स्केल पर फाइल अपलोड्स इकट्ठे होने लगते हैं, तो सबसे बड़ा जोखिम स्टोरेज लागत नहीं होती। यह गड़बड़ापन है। अगर आपकी टीम यह नहीं बता सकती कि एक फाइल क्या है, किसकी है, और क्या यह अभी भी वर्तमान है, तो आप बग भेजेंगे और डेटा लीक करेंगे।

एक पूर्वानुमेय फोल्डर रणनीति चुनें और उसमें टिके रहें। कई टीमें tenant (company) के अनुसार, फिर purpose के अनुसार, फिर तारीख के अनुसार organize करती हैं। अन्य tenant, user, purpose करती हैं। सटीक चुनाव कम मायने रखता है बनिस्बत एकसारता के। तारीखें डायरेक्टरीज़ को अनंत तक बढ़ने से रोकने और cleanup जॉब्स को आसान बनाने में मदद करती हैं।

पाथ्स या filenames में व्यक्तिगत डेटा न डालें। ईमेल एड्रेस, पूरे नाम, invoice नंबर, या फोन नंबर एम्बेड न करें। इसके बजाय random IDs का उपयोग करें। अगर आपको मनुष्य-पठनीय ढंग से सर्च करना है, तो उस जानकारी को object key में न रखें; उसे डेटाबेस मेटाडेटा में स्टोर करें।

ओरिजिनल्स और derivatives को अलग रखें ताकि नियम स्पष्ट रहें। ओरिजिनल अपलोड को एक बार स्टोर करें, और थम्बनेल या प्रीव्यू को अलग प्रीफ़िक्स के तहत रखें। इससे अलग retention पॉलिसी और permissions लागू करना आसान होता है (उदा., प्रीव्यू को अधिक जगहों पर दिखाना सुरक्षित हो सकता है जबकि ओरिजिनल को नहीं)।

एक सरल, टिकाऊ नामकरण दृष्टिकोण:

- Tenant ID (या workspace ID) द्वारा partition करें

- Purpose prefix जोड़ें (avatars, invoices, attachments)

- एक time bucket जोड़ें (YYYY/MM)

- फ़ाइलनाम के रूप में एक opaque file ID उपयोग करें

- Derivatives को अलग prefix (previews, thumbnails) के तहत स्टोर करें

वर्ज़न्स कैसे संभालेंगे यह तय करें। अगर उपयोगकर्ता फाइल बदल सकते हैं, तो या तो वही object key ओवरराइट करें (सरल, हिस्ट्री नहीं) या एक नई वर्ज़न बनाएं और पुरानी को inactive मार्क करें (ज़्यादा ऑडिट-फ्रेंडली)। कई टीमें compliance दस्तावेज़ों के लिए हिस्ट्री रखती हैं और प्रोफ़ाइल तस्वीरों के लिए ओवरराइट करती हैं।

अपने नामकरण नियम लिखकर रखें। AppMaster में इसे किसी साझा कन्वेंशन की तरह ट्रीट करें: इसे अपनी प्रोजेक्ट डॉक्स में रखें ताकि बैकएंड लॉजिक, UI बिल्डर, और भविष्य के इंटीग्रेशन सभी समान पाथ जेनरेट करें।

permissions और एक्सेस कंट्रोल पैटर्न

स्केल पर फाइल अपलोड्स में permissions वे जगह हैं जहाँ छोटे शॉर्टकट बड़े घटनाओं में बदल जाते हैं। deny-by-default से शुरुआत करें: हर अपलोडेड फाइल तब तक प्राइवेट है जब तक किसी नियम से विशेष रूप से एक्सेस की अनुमति न दी जाए।

यह दो प्रश्न अलग करने में मदद करता है: कौन रिकॉर्ड देख सकता है, और कौन बाइट्स प्राप्त कर सकता है। यह एक ही बात नहीं है। कई ऐप्स किसी को मेटाडेटा (फाइल नाम, साइज, अपलोड की तारीख) देखने की अनुमति दे सकती हैं बिना डाउनलोड की अनुमति दिए।

सामान्य एक्सेस पैटर्न

हर फाइल प्रकार के लिए एक प्राथमिक पैटर्न चुनें, फिर अपवादों को सावधानी से जोड़ें:

- Owner-only: केवल अपलोड करने वाला (और सर्विस अकाउंट) डाउनलोड कर सकता है।

- Team-based: workspace/project सदस्य डाउनलोड कर सकते हैं।

- Role-based: Finance या HR जैसे रोल्स टीमों के पार डाउनलोड कर सकते हैं।

- Share-by-link: एक विशेष टोकन डाउनलोड की अनुमति देता है, आम तौर पर एक expiry और scope के साथ।

एज केसों के लिए स्पष्ट नियम चाहिए, न कि वन-ऑफ फ़िक्स। तय करें कि admins कैसे काम करेंगे (ग्लोबल एक्सेस या केवल कुछ श्रेणियाँ), support को अस्थायी एक्सेस कैसे मिलेगा (time-boxed और लॉग्ड), और जब एक उपयोगकर्ता हटाया जाता है तो क्या होता है (compliance के लिए फाइलें रखें, ownership री-assign करें, या delete करें)।

मेटाडेटा और डाउनलोड्स को अलग ट्रीट करें

एक सरल पैटर्न दो चेक है: (1) क्या उपयोगकर्ता upload record पढ़ सकता है, (2) क्या उपयोगकर्ता डाउनलोड response अनुरोध कर सकता है। दूसरा चेक वह जगह है जहाँ आप "private unless allowed" लागू करते हैं, भले ही कोई ID का अनुमान लगा ले।

संवेदनशील दस्तावेज़ों के लिए एक्सेस लॉग रखें। कम से कम, रिकॉर्ड करें कि किसने डाउनलोड किया (user ID और role), क्या डाउनलोड किया (file ID और प्रकार), कब किया (timestamp), क्यों अनुमति मिली (policy result, share token, admin override), और कहाँ से आया (IP या device, यदि उपयुक्त)।

AppMaster में, ये नियम अक्सर Business Process Editor में रहते हैं: एक फ्लो upload metadata सूचीबद्ध करने के लिए, और डाउनलोड जनरेट करने के लिए एक कड़ा फ्लो।

expiring download links: कम झंझट में सुरक्षित डाउनलोड

Expiring download links "किसी के पास URL होने पर हमेशा डाउनलोड कर सकता है" और "हर बार उपयोगकर्ता को लॉगिन करना होगा" के बीच अच्छा मध्यस्थ हैं। ये वन-ऑफ़ डाउनलोड्स, ईमेल से दस्तावेज़ शेयर करना, या ठेकेदार को अस्थायी एक्सेस देने के लिए उपयुक्त हैं। स्केल पर, ये सपोर्ट मुद्दों को भी घटाते हैं क्योंकि आप बिना पूरे स्टोरेज को खोलने के एक्सेस दे सकते हैं।

दो सामान्य पैटर्न:

- Signed URLs स्वतः expire हो जाती हैं। ये सरल और तेज़ हैं, पर revocation मुश्किल है अगर लिंक पहले ही बाहर चला गया हो।

- Token-based download endpoint आपको अधिक नियंत्रण देता है। लिंक में छोटा token होता है, आपका ऐप हर अनुरोध पर permissions जाँचता है, और फिर फ़ाइल सर्व या redirect करता है।

एक व्यावहारिक सेटअप:

- साझा किए गए लिंक के लिए छोटे expirations उपयोग करें (10 से 60 मिनट) और मांग पर refresh दें।

- लंबे एक्सपायरी केवल भरोसेमंद, लॉग-इन सत्रों के लिए रखें (उदा., “Download again” नया लिंक जेनरेट करे)।

- लिंक को तंग स्कोप दें: एक फ़ाइल, एक उपयोगकर्ता (या प्राप्तकर्ता), एक क्रिया (view बनाम download)।

- लिंक निर्माण और उपयोग को लॉग करें ताकि आप leaks का पता लगा सकें बिना अनुमान के।

स्कोप मायने रखता है क्योंकि view सामान्यतः inline display का मतलब है, जबकि download का मतलब कॉपी सेव करना होता है। अगर दोनों चाहिए तो अलग-अलग नियमों के साथ अलग लिंक बनाएं।

revocation की योजना बनाएं। अगर किसी उपयोगकर्ता की पहुँच खो जाती है (refund, role change, contract समाप्त), तो केवल signed URLs अक्सर पर्याप्त नहीं होते। Token endpoint के साथ, आप tokens तुरंत invalidate कर सकते हैं। Signed URLs के साथ, expirations छोटे रखें और signing keys को तभी रोटेट करें जब आवश्यक हो (key rotation सब कुछ revoke कर देता है, इसलिए सावधानी से करें)।

उदाहरण: एक ग्राहक पोर्टल में अकाउंटेंट को भेजा गया इनवॉइस लिंक 30 मिनट में एक्सपायर होता है, view-only की अनुमति देता है, और invoice ID के साथ customer account से जुड़ा होता है। अगर ग्राहक अकाउंट से हटा दिया जाता है, तो token rejected कर दिया जाता है भले ही ईमेल फॉरवर्ड किया गया हो।

चरण-दर-चरण: एक स्केलेबल अपलोड फ्लो

एक भरोसेमंद अपलोड फ्लो तीन चिंताओं को अलग करता है: आप क्या अनुमति देते हैं, बाइट्स कहाँ जाते हैं, और बाद में कौन उन्हें प्राप्त कर सकता है। जब ये मिल जाते हैं, छोटे एज-केस प्रोडक्शन घटनाओं में बदल जाते हैं।

इमेज, PDFs और अधिकांश यूज़र-जनरेटेड फाइल्स के लिए एक व्यावहारिक फ्लो:

- उद्देश्य-आधारित नियम परिभाषित करें। हर उद्देश्य (avatar, invoice, ID document) के लिए allowed types, max size, और किसी भी अतिरिक्त चेक जैसे max pages सेट करें।

- अपने बैकएंड पर एक अपलोड अनुरोध बनाएं। क्लाइंट अपलोड की अनुमति माँगता है। बैकएंड एक upload target (जैसे object storage key + short-lived token) लौटाता है और

pendingस्थिति के साथ एक नया upload row बनाता है। - बाइट्स स्टोरेज पर अपलोड करें, फिर पुष्टि करें। क्लाइंट object storage पर अपलोड करता है, फिर पूर्णता की पुष्टि के लिए आपके बैकएंड को कॉल करता है। बैकएंड अपेक्षित key और बुनियादी गुणों की जाँच करता है और फिर row को

uploadedमार्क करता है। - असिंक्रोनस सत्यापन चलाएँ। बैकग्राउंड में वास्तविक फ़ाइल प्रकार सत्यापित करें (आदर्श रूप से magic bytes सहित), साइज लागू करें, सुरक्षित मेटाडेटा निकालें (डायमेन्शन्स, पेज काउंट), और वैकल्पिक रूप से मैलवेयर स्कैन चलाएँ। अगर यह विफल होता है तो अपलोड को

blockedमार्क करें और डाउनलोड्स को रोक दें। - नीति के माध्यम से डाउनलोड सर्व करें। डाउनलोड पर यह जाँचें कि उपयोगकर्ता फ़ाइल की owning entity (user, org, ticket, order) तक पहुँच रखता है। फिर डाउनलोड को proxy करें या स्टोरेज को प्राइवेट रखने के लिए expiring download links लौटाएँ।

cleanup जोड़ें। छोटे विंडो के बाद छोड़ दिए गए pending अपलोड्स को हटा दें, और अनरेफरेंस की गई फ़ाइलों को हटाएँ (उदा., उपयोगकर्ता ने एक इमेज अपलोड किया लेकिन फ़ॉर्म सेव नहीं किया)।

अगर आप इसे AppMaster में बनाते हैं, तो uploads को अपनी entity के रूप में model करें जिसमें status field और owner references हों, फिर हर डाउनलोड Business Process में समान permission checks लागू करें।

उदाहरण: कस्टमर पोर्टल में इनवॉइस

एक कस्टमर पोर्टल जहाँ उपयोगकर्ता इनवॉइस PDFs अपलोड करते हैं सरल लगता है जब तक आपके पास हज़ारों कंपनियाँ, कई रोल्स, और एक ही इनवॉइस तीन बार बदलना न हो जाए।

स्टोरेज संगठन के लिए, raw फाइल को एक प्रेडिक्टेबल पाथ में रखें जो खोज के तरीके से मेल खाता हो। उदाहरण के लिए: invoices/\u003ccompany_id\u003e/\u003cyyyy-mm\u003e/\u003cupload_id\u003e.pdf. कंपनी और महीना cleanup और रिपोर्टिंग को आसान बनाते हैं, जबकि upload_id तब भी टकराव से बचाता है जब दो फाइलों के नाम समान हों।

डेटाबेस में, ऐसा मेटाडेटा स्टोर करें जो बताता हो कि फाइल क्या है और कौन एक्सेस कर सकता है:

company_idऔरbilling_monthuploaded_by_user_idऔरuploaded_atoriginal_filenameऔरcontent_typesize_bytesऔर checksum (वैकल्पिक)- status (active, replaced, quarantined)

अब शेयरिंग: एक billing manager किसी external accountant को 24 घंटे के लिए एक इनवॉइस भेजना चाहता है। ग्लोबल permissions बदलने के बजाय, उस विशिष्ट इनवॉइस के लिए एक expiring download link जेनरेट करें, कड़ी expiry समय के साथ और एक ही उद्देश्य (केवल download) के लिए। जब अकाउंटेंट उस पर क्लिक करता है, आपका ऐप token जाँचता है, पक्का करता है कि यह एक्सपायर नहीं हुआ, और फिर फ़ाइल सर्व करता है।

अगर उपयोगकर्ता गलत PDF अपलोड कर देता है या फ़ाइल बदल देता है, तो पुरानी object ओवरराइट न करें। पिछले रिकॉर्ड को replaced मार्क करें, उसे ऑडिट के लिए रखें, और invoice एंट्री को नए upload_id की ओर पॉइंट करें। अगर आपको रिटेंशन नियम मानने हैं, तो आप बाद में शेड्यूल्ड जॉब के जरिए replaced फाइलें डिलीट कर सकते हैं।

जब support को “डाउनलोड नहीं हो रहा” टिकट मिलती है तो मेटाडेटा जल्दी निदान में मदद करता है: क्या लिंक एक्सपायर हुआ है, क्या इनवॉइस replaced मार्क है, क्या उपयोगकर्ता सही कंपनी से संबंधित है, या क्या फ़ाइल quarantined है? AppMaster में ये चेक Business Process में रखे जा सकते हैं ताकि हर डाउनलोड एक ही नियम का पालन करे।

सामान्य गलतियां और उनसे कैसे बचें

टीमें जब पहली बार स्केल पर फाइल अपलोड्स संभालती हैं तो बग शायद ही रहस्यमयी होते हैं। वे कुछ सुस्पष्ट शॉर्टकट्स से आते हैं जो डेमो में ठीक दिखते हैं और बाद में नुकसान पहुंचाते हैं।

- सिर्फ़ file extension या सिर्फ MIME type पर भरोसा करना। अटैकर फाइलें rename कर सकते हैं, और ब्राउज़र झूठ बोल सकते हैं। दोनों की जाँच करें, और उच्च जोखिम के लिए सर्वर-साइड magic bytes verify करें।

- सार्वजनिक स्टोरेज का उपयोग करना और सोच लेना कि permissions काफी होंगे। एक सार्वजनिक bucket/container हर चूकी हुई नियम को डेटा लीक में बदल देता है। स्टोरेज डिफ़ॉल्ट रूप से प्राइवेट रखें और एक्सेस अपने ऐप के माध्यम से गेट करें।

- उपयोगकर्ता-प्रदान किए गए नामों को स्टोरेज पाथ्स या URLs में डालना। invoice_john_smith.pdf जैसे नाम निजी जानकारी लीक करते हैं और अनुमान लगाना आसान बनाते हैं। object keys के लिए रैंडम IDs का उपयोग करें, और UI में display name मेटाडेटा के रूप में दिखाएँ।

- बिना मजबूत चेक के tenant फाइलों को एक ही पाथ में मिलाना। /uploads/2026/01/ जैसा पाथ permission मॉडल नहीं है। हमेशा डाउनलोड लौटाने से पहले tenant और user अधिकार जाँचें।

- फेल या छोड़े गए अपलोड्स के लिए cleanup स्किप करना। मल्टी-पार्ट अपलोड और retries जंक छोड़ देते हैं। एक बैकग्राउंड जॉब जोड़ें जो कभी पूरा न हुए pending uploads को हटाए।

एक भूल जो टीमें भूल जाती हैं वह retries और duplicates के लिए योजना न बनाना है। मोबाइल नेटवर्क ड्रॉप होते हैं। उपयोगकर्ता दो बार टैप कर देते हैं। आपके सिस्टम को "एक ही फाइल फिर से अपलोड करना" सामान्य व्यवहार मानना चाहिए।

एक व्यावहारिक तरीका है कि पहले एक upload ID जनरेट करें, फिर chunks या एक single file स्वीकार करें, और verification पास होने के बाद ही रिकॉर्ड को verified मार्क करें। यदि वही अपलोड दोहराया जाए तो मौजूदा रिकॉर्ड लौटाएँ बजाय एक दूसरी कॉपी बनाने के।

यदि आप इसे AppMaster में बनाते हैं, तो कोर नियमों को एक ही जगह (बैकएंड लॉजिक) में रखें ताकि आपका वेब और मोबाइल ऐप समान व्यवहार करे, भले UI बदल जाए।

शिप करने से पहले एक त्वरित चेकलिस्ट

रियल उपयोगकर्ताओं के लिए अपलोड खोलने से पहले, बुनियादी बातों पर एक त्वरित पास करें। स्केल पर फाइल अपलोड्स की अधिकांश समस्याएँ छोटे गैप्स से आती हैं जो केवल तब दिखती हैं जब आपके पास कई उपयोगकर्ता, कई फ़ाइलें और कई एज-केस हों।

- Allowlist फाइल प्रकार और प्रत्येक उपयोग केस के लिए साइज लिमिट्स सेट करें (avatars बनाम invoices)। एक्सटेंशन और वास्तविक कंटेंट टाइप दोनों Validate करें।

- अपलोड मेटाडेटा को अपने डेटाबेस में सेव करें: किसका है (user, team, account), इसका उद्देश्य क्या है, और एक साफ़ status जैसे

pending,verified, याblocked। - स्टोरेज को डिफ़ॉल्ट रूप से प्राइवेट रखें, और हर डाउनलोड पर permission checks लागू करें (छिपे हुए URLs पर निर्भर न रहें)।

- शेयरिंग आवश्यक होने पर expiring download links का उपयोग करें, और lifetimes को छोटा रखें (मिनट या घंटे, दिनों नहीं)।

- पाथ्स और filenames में व्यक्तिगत डेटा से बचें। रैंडम IDs का उपयोग करें, और UI में दोस्ताना प्रदर्शन नाम दिखाएँ।

छोड़े गए अपलोड्स के लिए एक जवाब जरूर रखें। यह सामान्य है कि उपयोगकर्ता अपलोड शुरू करें और कभी पूरा न करें, या फ़ाइलें अक्सर बदलें।

एक सरल cleanup योजना:

- वे orphaned फाइलें डिलीट करें जो

verifiedतक नहीं पहुँचीं एक निर्धारित समय के बाद। - replaced फाइलों के लिए एक रिटेंशन विंडो रखें, फिर उन्हें हटाएँ।

- प्रमुख घटनाओं को लॉग करें (upload, validation, download, delete) ताकि सपोर्ट जांच कर सके।

यदि आप यह सिस्टम AppMaster में बना रहे हैं, तो मेटाडेटा PostgreSQL में Data Designer के माध्यम से स्टोर करें, चेक्स Business Process Editor में लागू करें, और फ़ाइलें सर्व करने से पहले शॉर्ट-लाइव download tokens जेनरेट करें।

अगले कदम: सुरक्षित रूप से शिप करें, फिर छोटे सुधार करें

सबसे तेज़ तरीका सुरक्षित रिलीज़ तक पहुँचने का यह है कि एक अपलोड तरीका चुनें और उसी पर टिके रहें। तय करें कि फाइलें पहले आपके बैकएंड से जाएँगी या शॉर्ट-लिव्ड टोकन के साथ सीधे object storage में अपलोड होंगी। फिर ठीक-ठीक स्टेप्स और हर स्टेप का मालिक कौन है लिख दें (क्लाइंट, बैकएंड, स्टोरेज)। जब आप फाइल अपलोड्स के साथ काम कर रहे हों तो consistency cleverness से बेहतर होती है।

कठोर defaults से शुरू करें। फ़ाइल प्रकारों को केवल आवश्यक तक सीमित रखें, साइज लिमिट्स conservative रखें, और जो भी सार्वजनिक नहीं होना चाहिए उसके लिए authentication आवश्यक करें। अगर उपयोगकर्ता बड़े फ़ाइलों या अधिक फ़ॉर्मैट्स की मांग करते हैं, तो एक-एक नियम ढीला करें और प्रभाव मापें।

बुनियादी मॉनिटरिंग जल्दी जोड़ें ताकि समस्याएँ जल्दी दिखें:

- अपलोड failure rate (डिवाइस, ब्राउज़र, और फाइल टाइप के अनुसार)

- औसत और p95 अपलोड साइज

- अपलोड का समय (खासकर मोबाइल नेटवर्क पर)

- स्टोरेज वृद्धि प्रति दिन या प्रति सप्ताह

- डाउनलोड त्रुटियाँ (जिसमें एक्सपायर या फॉरबिडन लिंक शामिल हों)

अगर यह अपलोड सिस्टम किसी बड़े ऐप का हिस्सा है, तो डेटा मॉडल और permissions को अपने बिज़नेस लॉजिक के करीब रखें। AppMaster का उपयोग करने वाली टीमें अक्सर upload रिकॉर्ड्स को PostgreSQL में रखती हैं, validation और फाइल एक्सेस कंट्रोल को Business Processes में लागू करती हैं, और वही लॉजिक backend, web app, और native mobile apps में reuse करती हैं।

एक उपयोगी अगला सुधार सामान्य फ़ॉर्मैट्स के लिए प्रीव्यू जोड़ना, संवेदनशील दस्तावेज़ों के लिए ऑडिट लॉग, या सरल रिटेंशन नियम (उदा., अस्थायी अपलोड्स को 30 दिनों में auto-delete) जोड़ना है। छोटे, लगातार अपग्रेड्स सिस्टम को उपयोग बढ़ने पर भी भरोसेमंद रखते हैं।

सामान्य प्रश्न

सबसे पहले वास्तविक श्रेणियाँ लिखें जिन्हें आप उम्मीद करते हैं: avatars, invoices, contracts, ticket attachments, exports आदि। हर श्रेणी के लिए तय करें कि कौन अपलोड कर सकता है, कौन देख सकता है, कौन बदल या डिलीट कर सकता है, क्या शेयरिंग एक्सपायर होनी चाहिए, और retention कितनी देर की होगी। ये निर्णय आपके डेटाबेस मॉडल और permission checks को निर्देशित करेंगे ताकि बाद में सब कुछ री-डिज़ाइन न करना पड़े।

Allowlist का उपयोग करें और filename extension के साथ-साथ अपलोड किए गए कंटेंट से detected MIME type भी जाँचें। उपयोग के अनुसार स्पष्ट साइज लिमिट्स सेट करें, और जहाँ आवश्यक हो गहरे चेक जोड़ें — उदाहरण के लिए image dimensions या PDF page count। फाइलों को generated ID से rename करें और ओरिजिनल नाम को metadata में रखें ताकि collisions और unsafe filenames से बचा जा सके।

Extensions आसानी से फेक हो सकते हैं, और MIME types अलग-अलग डिवाइसेज़/ब्राउज़र्स पर inconsistent होते हैं। दोनों की जाँच करने से कई स्पष्ट spoofing पकड़े जाते हैं, लेकिन उच्च-जोखिम अपलोड्स के लिए सर्वर पर फ़ाइल सिग्नेचर (magic bytes) की भी जाँच करें। जो कुछ भी विफल हो उसे blocked मानें और तब तक डाउनलोड से रोकें जब तक समीक्षा या हटाना न हो।

पहले एक डेटाबेस रिकॉर्ड बनाएं और एक upload ID लौटाएं, फिर बाइनरी अपलोड करें और completion की पुष्टि कराएं। इससे storage में बिना owner या purpose के “मिस्ट्री फाइल्स” नहीं रहेंगे और आप bytes मूव होने से पहले permissions लागू कर पाएंगे। यह cleanup को भी आसान बनाता है क्योंकि आप abandoned pending uploads को भरोसेमंद तरीके से खोज सकते हैं।

स्टोरेज को डिफ़ॉल्ट रूप से प्राइवेट रखें और एक्सेस को अपने ऐप की permission लॉजिक के जरिए गेट करें। object keys को predictable पर non-personal रखें: tenant या workspace IDs + opaque upload ID; इंसानी पढ़ने योग्य डिटेल्स डेटाबेस में रखें। Originals और derivatives अलग prefixes में रखें ताकि retention और permissions अलग-अलग लागू हो सकें।

मेटाडेटा एक्सेस और बाइट्स को अलग permissions के रूप में ट्रीट करें। कई उपयोगकर्ताओं को ये बताने की अनुमति हो सकती है कि फाइल मौजूद है बिना उसे डाउनलोड करने की अनुमति दिए। डाउनलोड्स पर deny-by-default लागू करें, संवेदनशील दस्तावेज़ों के लिए एक्सेस लॉग रखें, और “अनगैसेबल URL” पर सुरक्षा न टिका करें।

Signed URLs तेज और सरल होते हैं, लेकिन एक बार लिंक शेयर हो जाने के बाद उन्हें रद्द करना कठिन होता है। Token-based download endpoint हर अनुरोध पर permissions जाँचने की अनुमति देता है और tokens को तुरंत invalidate कर सकते हैं। व्यावहारिक रूप से, छोटे expiration और एक फाइल/एक एक्शन तक कड़े स्कोपिंग जोखिम कम करती है बिना ज़्यादा रुकावट के।

Retries सामान्य व्यवहार के रूप में डिजाइन करें: मोबाइल कनेक्शन गिरते हैं, उपयोगकर्ता दो बार टैप करते हैं, और अपलोड डुप्लिकेट होते हैं। पहले एक upload ID जनरेट करें, उसी ID के खिलाफ chunk या single file स्वीकार करें, और confirm स्टेप idempotent बनाएं ताकि दोहराने पर अतिरिक्त कॉपी न बने। अतिरिक्त डुप्लिकेट कम करने के लिए, अपलोड के बाद checksum स्टोर कर के समान कंटेंट के re-upload का पता लगा सकते हैं।

Pending uploads तब जमा हो जाते हैं जब उपयोगकर्ता फॉर्म बंद कर देते हैं या कनेक्शन खो देते हैं, इसलिए शुरुआत से cleanup शेड्यूल करें। पुराने pending रिकॉर्ड्स और उनके स्टोरेज ऑब्जेक्ट्स को expire और delete करें, blocked आइटम्स को केवल तब तक रखें जितनी जाँच के लिए ज़रूरी हो, और replaced दस्तावेज़ों के लिए retention विंडो रखें फिर उन्हें हटाएँ।

Uploads को PostgreSQL में अपनी entity के रूप में मॉडल करें जिसमें status, owner, scope और purpose के फील्ड हों, और फिर एक ही बैकएंड फ्लो में नियम लागू करें ताकि वेब और मोबाइल समान व्यवहार करें। Validation और verification स्टेप्स को Business Process में रखें ताकि हर अपलोड पाथ वही allowlist, limits और status transitions लागू करे। शेयरिंग के समय छोटे-समय वाले download tokens जारी करने के लिए downloads को एक कड़े Business Process के जरिए सर्व करें।